2024龙信杯WP

前言

这是我博客发的第一篇WP,若有没写好的地方请各位大佬多多见谅。(这次真的学到了很多。)对一些空着的题我之后会尽快补上!

如有错误欢迎各位大佬指正。

案情

近期,某公安机关正式受理了一起受害者报案案件。受害者陈述称,其通过微信平台结识了一名

自称为相亲中介服务的客服人员。该客服人员诱骗受害者参与所谓的“相亲对象筛选”活动,即所谓

的“选妃”过程。在受害者不察之下,整个交流过程被犯罪团伙暗中录音录像。

随后,该客服人员以提供更多潜在相亲对象为由,诱导受害者下载并安装了一款预先准备好的恶

意木马应用程序(APP)。一旦受害者安装了此 APP,犯罪嫌疑人便利用手中掌握的录音录像资料以及

受害者的通讯录信息作为威胁手段,对受害者实施多次敲诈勒索和诈骗行为。

面对持续的精神压力和经济损失,受害者最终不堪重负,决定向公安机关报案,以期揭露并制止

这一恶劣的犯罪行为。

`

检材下载链接

链接:https://pan.baidu.com/s/15SD3Vm6z5SYfloa5b6shKw

提取码:hemb

容器密码:MjAyNOm+meS/oeadrw==

`

手机

1.分析手机检材,请问此手机共通过adb连接过几个设备?[标准格式:3]

/misc/adb/adb_temp_keys.xml 是 Android 设备中存储 ADB 认证密钥的文件。这个文件用于管理设备与计算机之间的 ADB 连接 ,有两条密钥

结果为

2

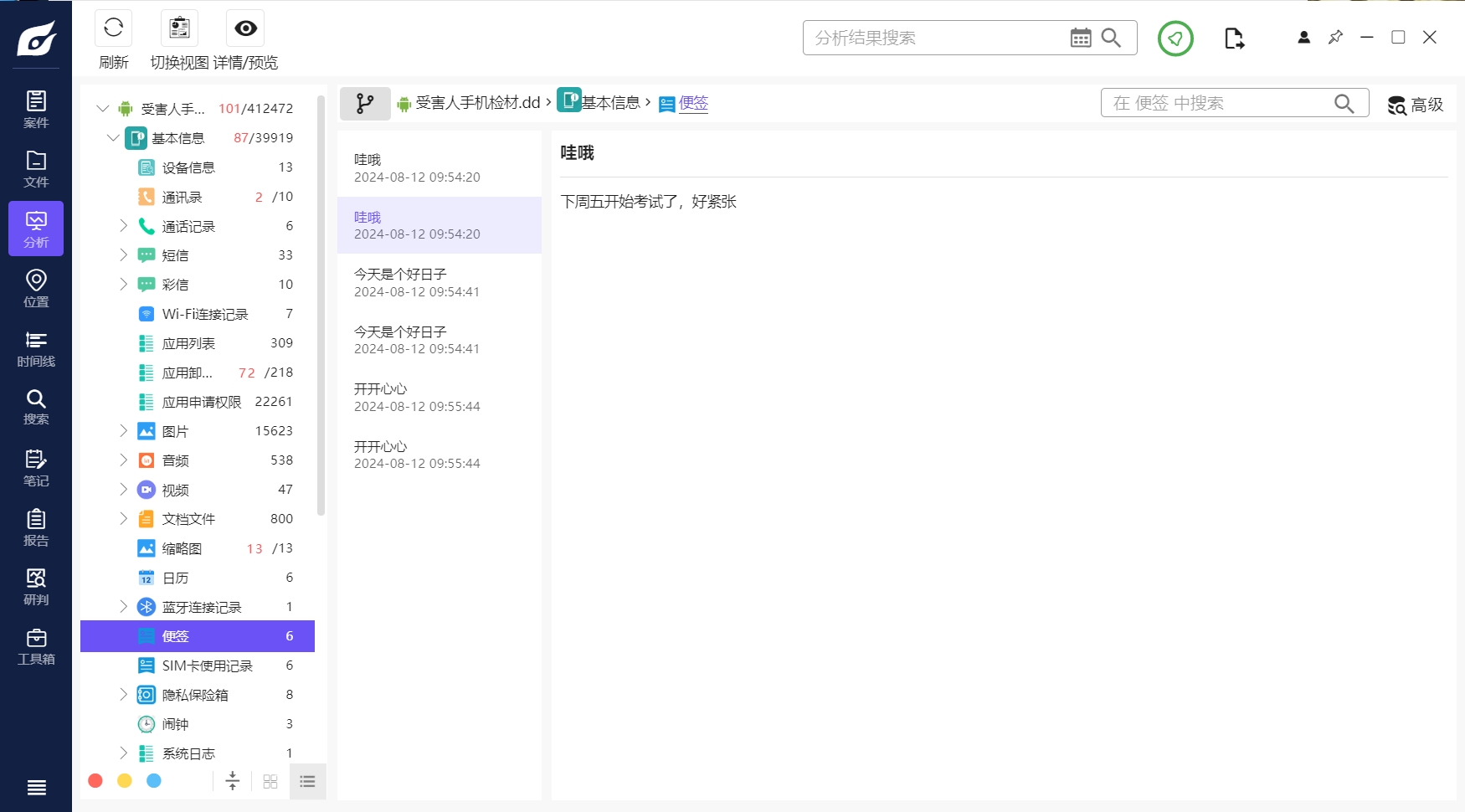

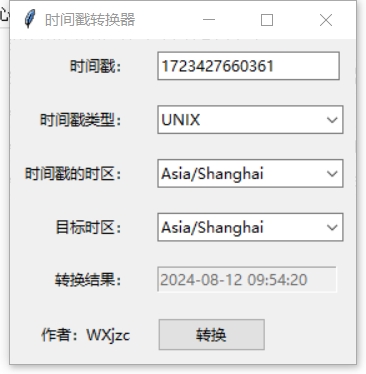

2.分析手机检材,机主参加考试的时间是什么时候?[标准格式:2024-06-17]

使用火焰直接在便便签中找到了,算一下

手工提取

使用xways打开查看(需要把dd后缀改为tar)

小米便签数据库/data/com.miui.notes/databases/note.db

结果为

2024-08-23

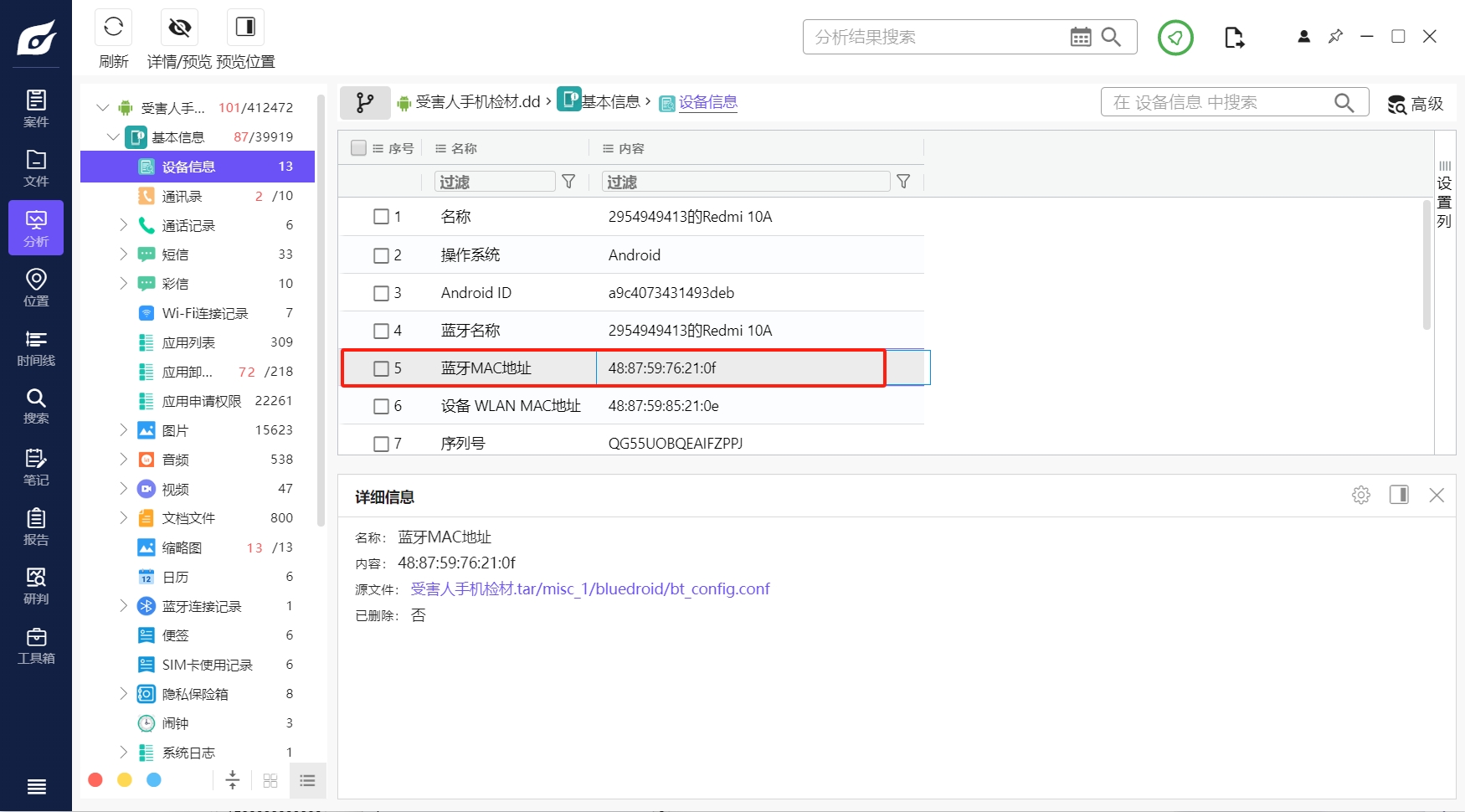

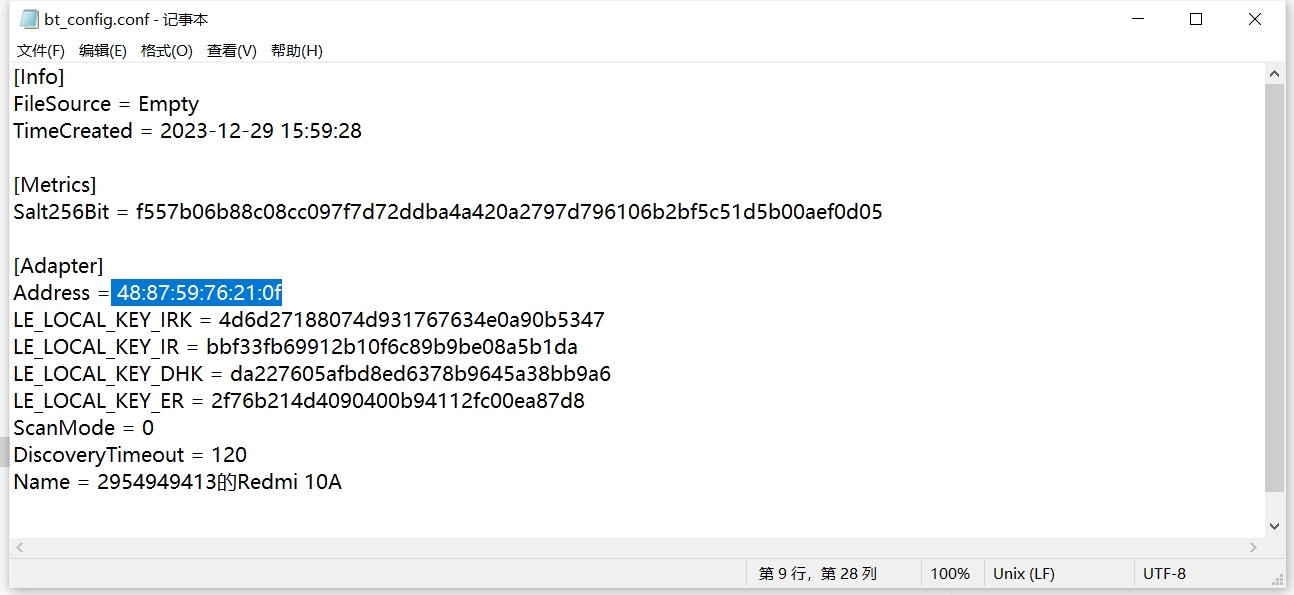

3.分析手机检材,请问手机的蓝牙Mac地址是多少?[标准格式:12:12:12:12:12:12]

/misc/bluedroid/bt_config.conf 是 Android 设备中存储蓝牙配置的文件。

结果为

48:87:59:76:21:0f

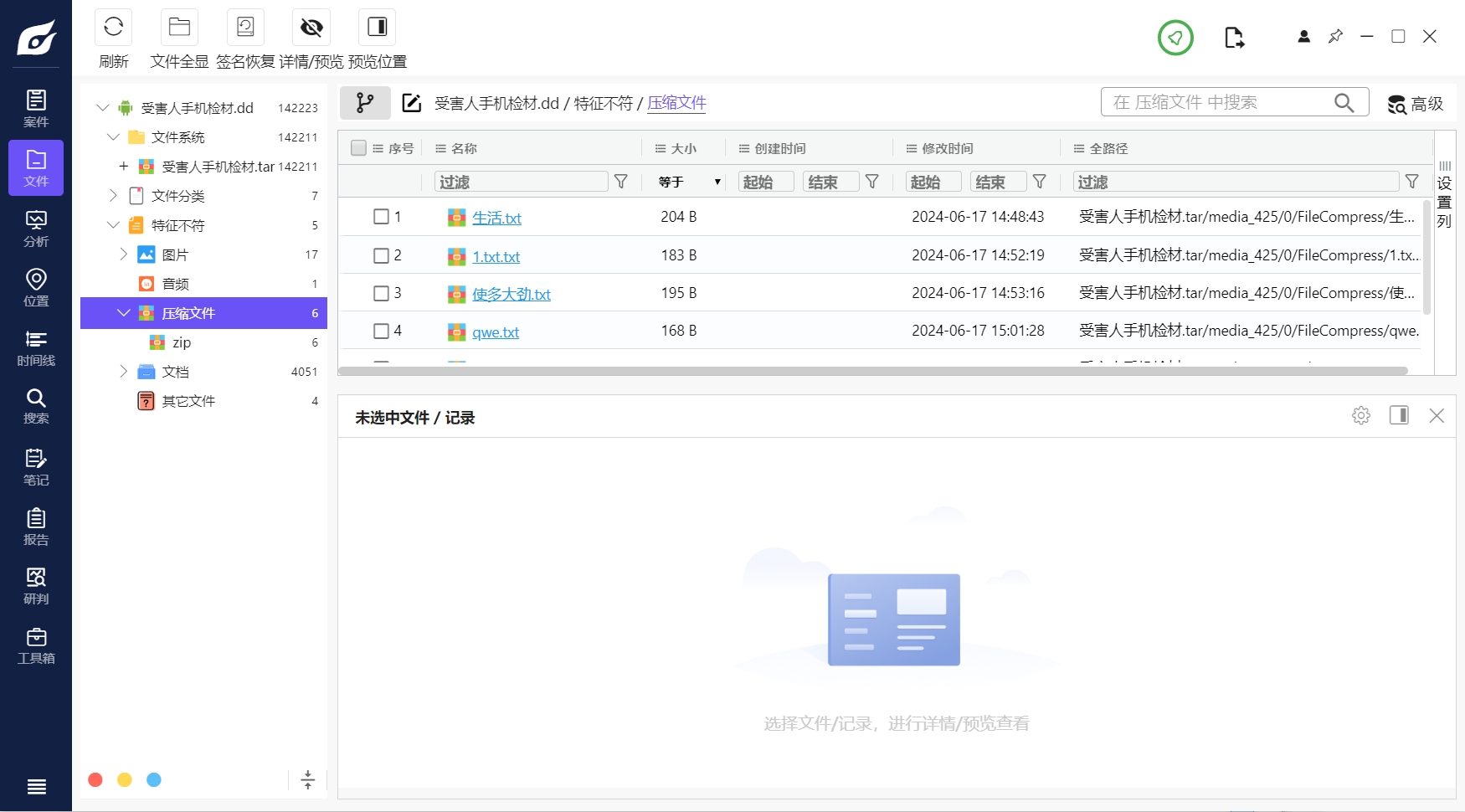

4.分析手机检材,请问压缩包加密软件共加密过几份文件?[标准格式:3]

使用火眼耗时任务中的特征分析

对文件进行压缩的软件是FileCompress

结果为

6

5.分析手机检材,请问机主的另外一个155的手机号码是多少?[标准格式:15555000555]

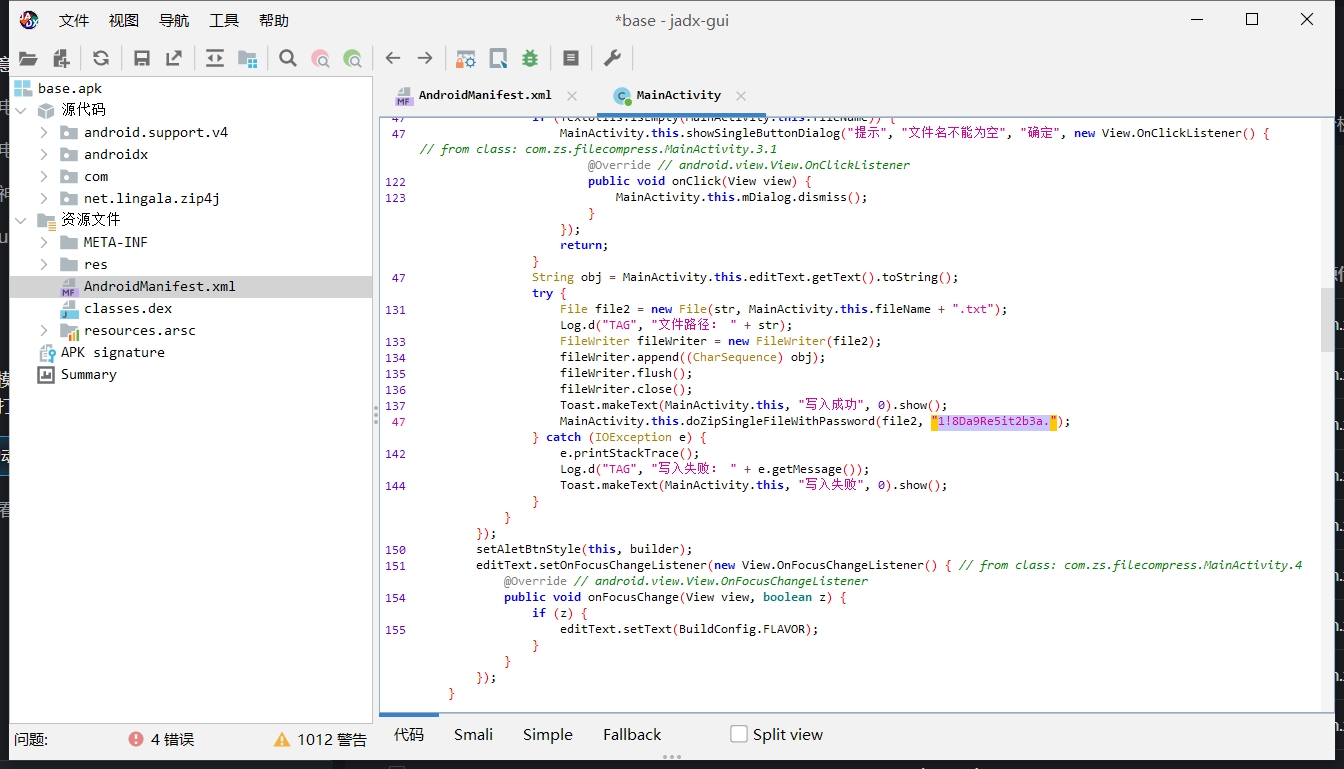

接上一题,所有压缩包都进行了加密,对压缩的软件FileCompress的apk反编译

用火眼app分析找到软件后直接导入雷电中

使用雷电自带的jadx打开搜索password

找到密码1!8Da9Re5it2b3a.

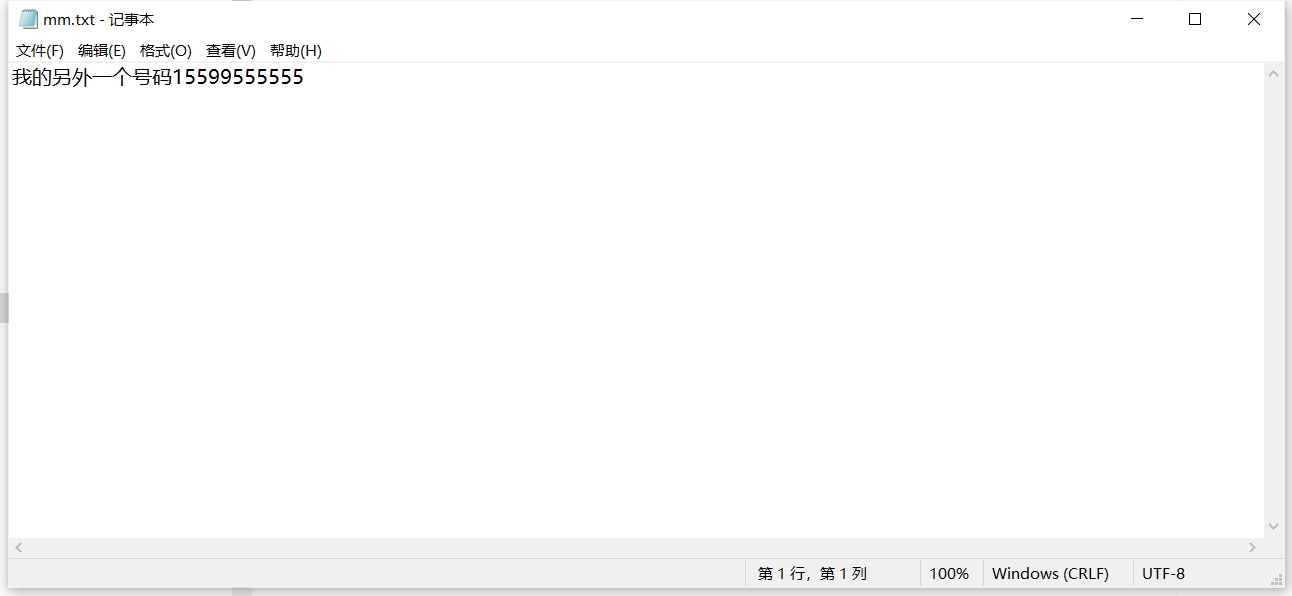

在mm.txt文件中

结果为

15599555555

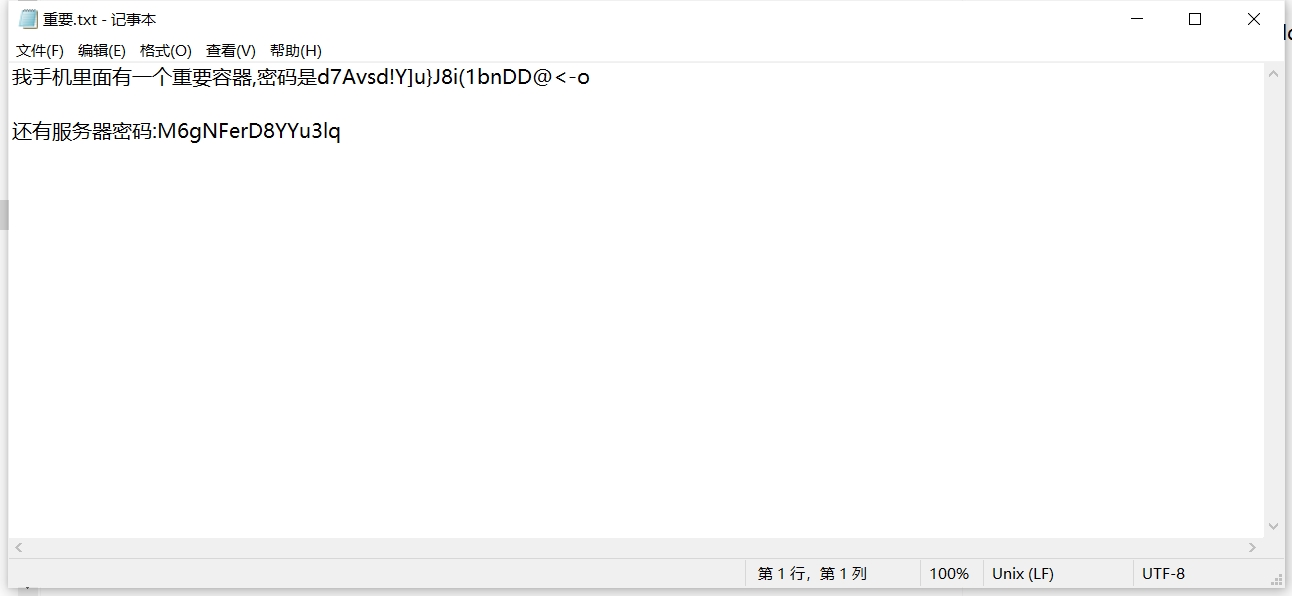

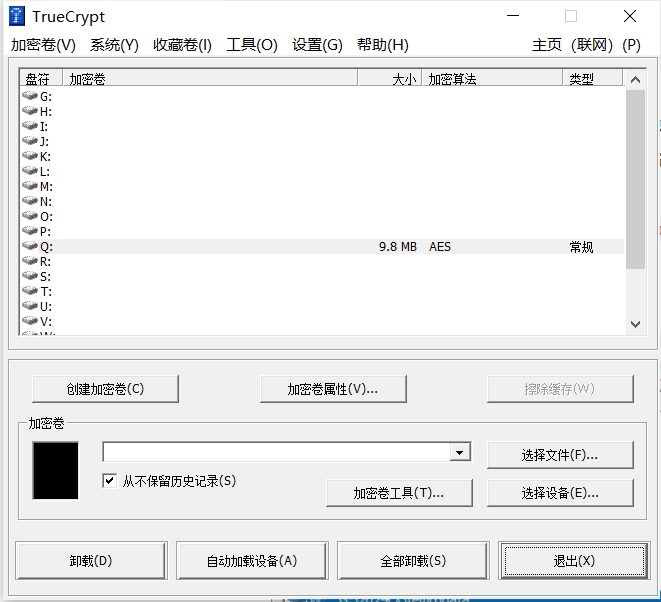

6.分析手机检材,其手机存在一个加密容器,请问其容器密码是多少。[标准格式:abc123]

在解压后的文件重要.txt中。还给出了服务器密码。

结果为

d7Avsd!Y]u}J8i(1bnDD@<-o

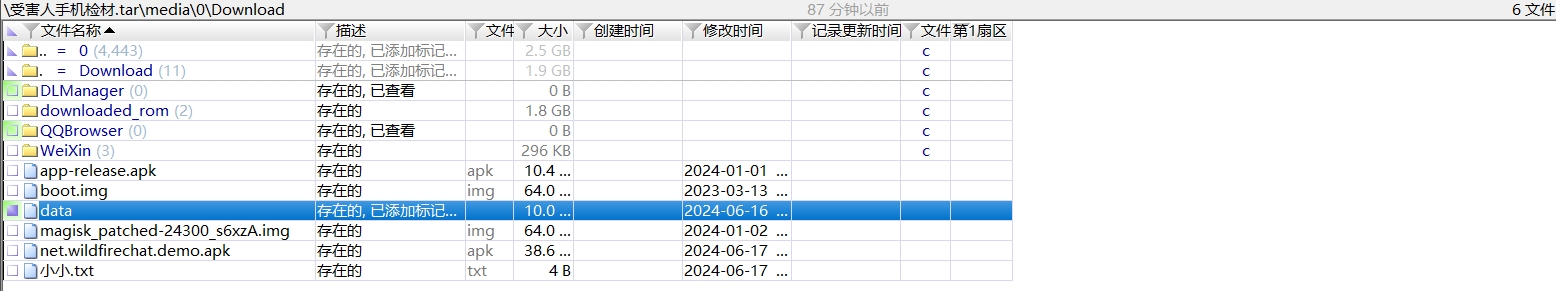

7.分析手机检材,接上问,其容器中存在一份成员名单,嫌疑人曾经误触导致表格中的一个成员姓名被错误修改,请确认这个成员的原始正确姓名?[标准格式:张三]

/media_425/0/Download/目录下的data文件

在 Android 设备上,media 目录通常是指存放媒体文件(如音频、视频和图片)的地方。

使用的TrueCrypt加密

对名单数据中的姓名和邀请人进行比对 采用川师傅的代码

1 | |

陆陆不匹配查看的手机号取比对得到结果

结果为

陆俊梅

8.分析手机检材,接上题,请确认该成员的对应的最高代理人是谁(不考虑总部)?[标准格式:张三]

9.分析手机检材,请确认在该组织中,最高层级的层次是多少?(从总部开始算第一级)[标准格式:10]

10.分析手机检材,请问第二层级(从总部开始算第一级)人员最多的人是多少人?[标准格式:100]

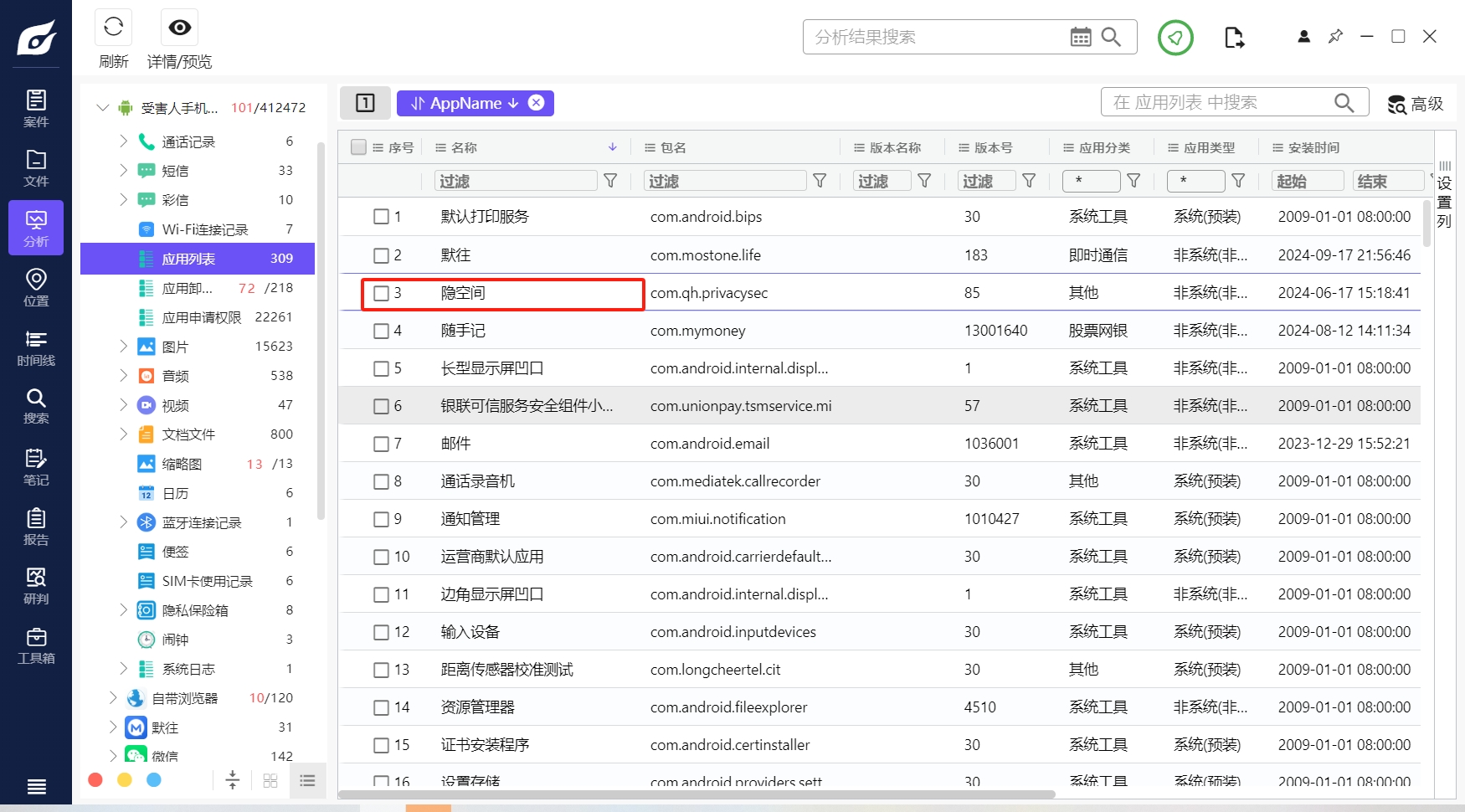

11.分析手机检材,机主共开启了几款APP应用分身?[标准格式:3]

结果为``

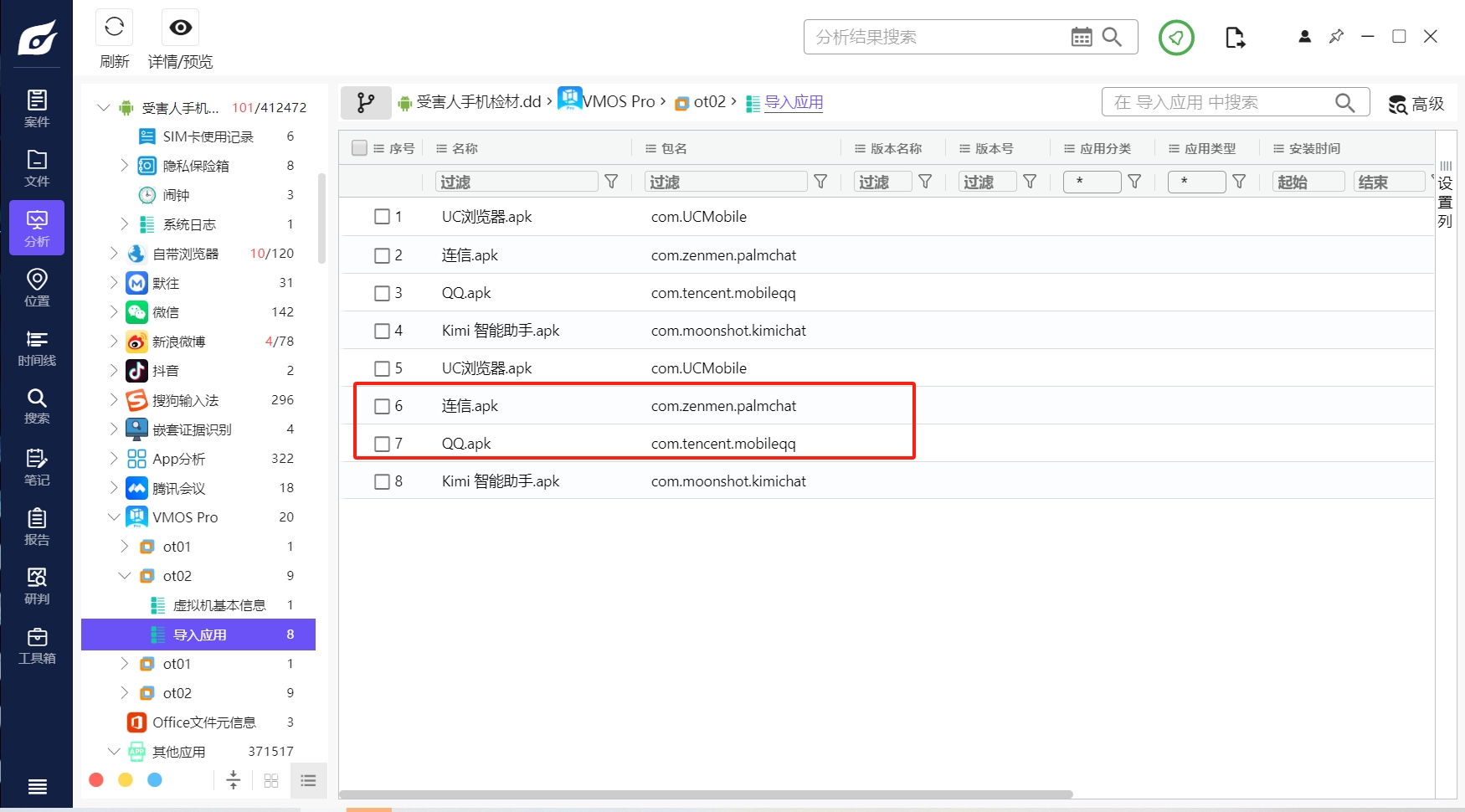

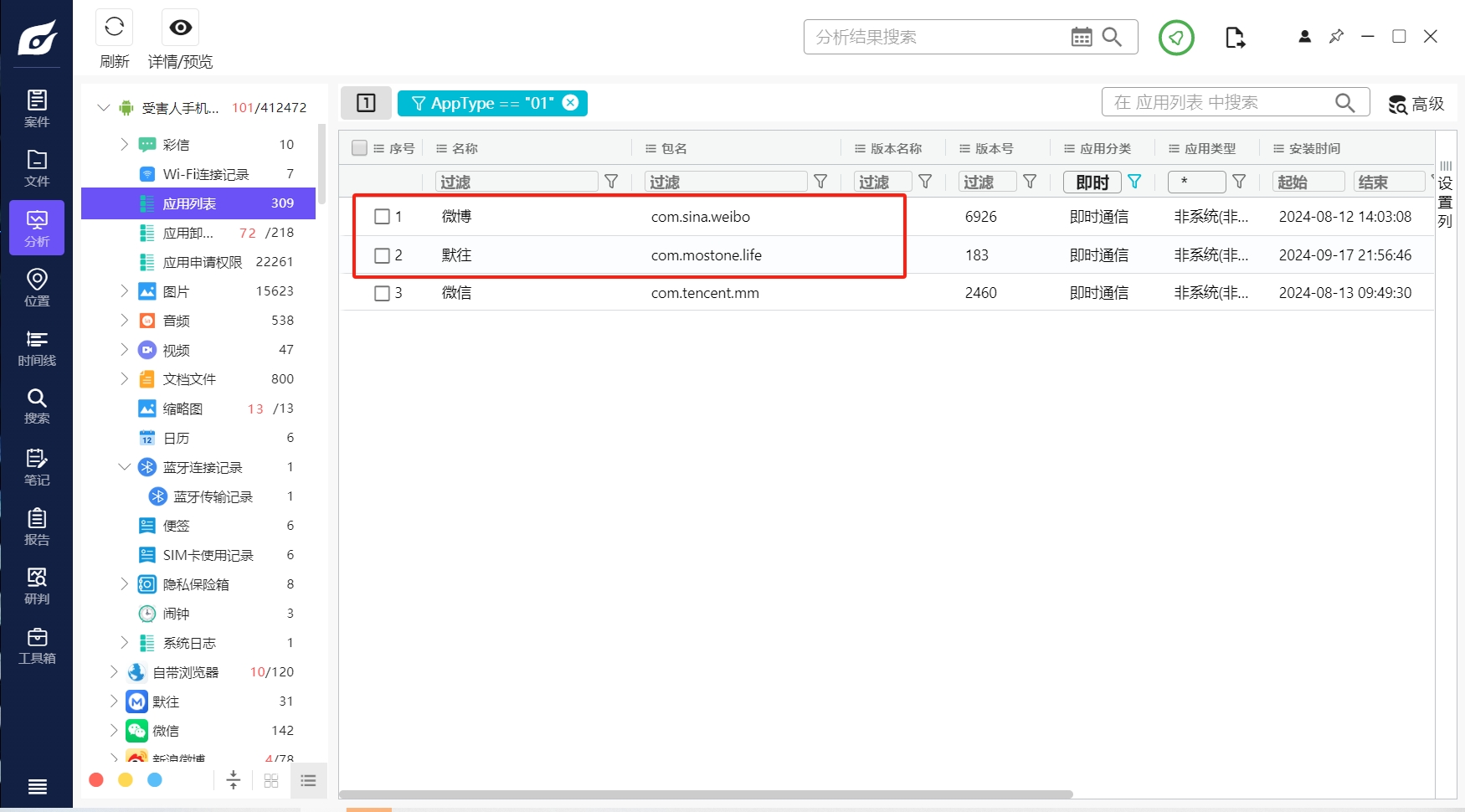

12.分析手机检材,请问机主现在安装了几款即时通讯软件(微博除外)?[标准格式:1]

虚拟机的 qq和连信,手机的 微信和默往

虚拟机使用的VMOS Pro 可以在目录

到受害人手机检材.tar\data\com.vmos.pro\osimg\r\ot02\data\app目录下也能看见

结果为

4

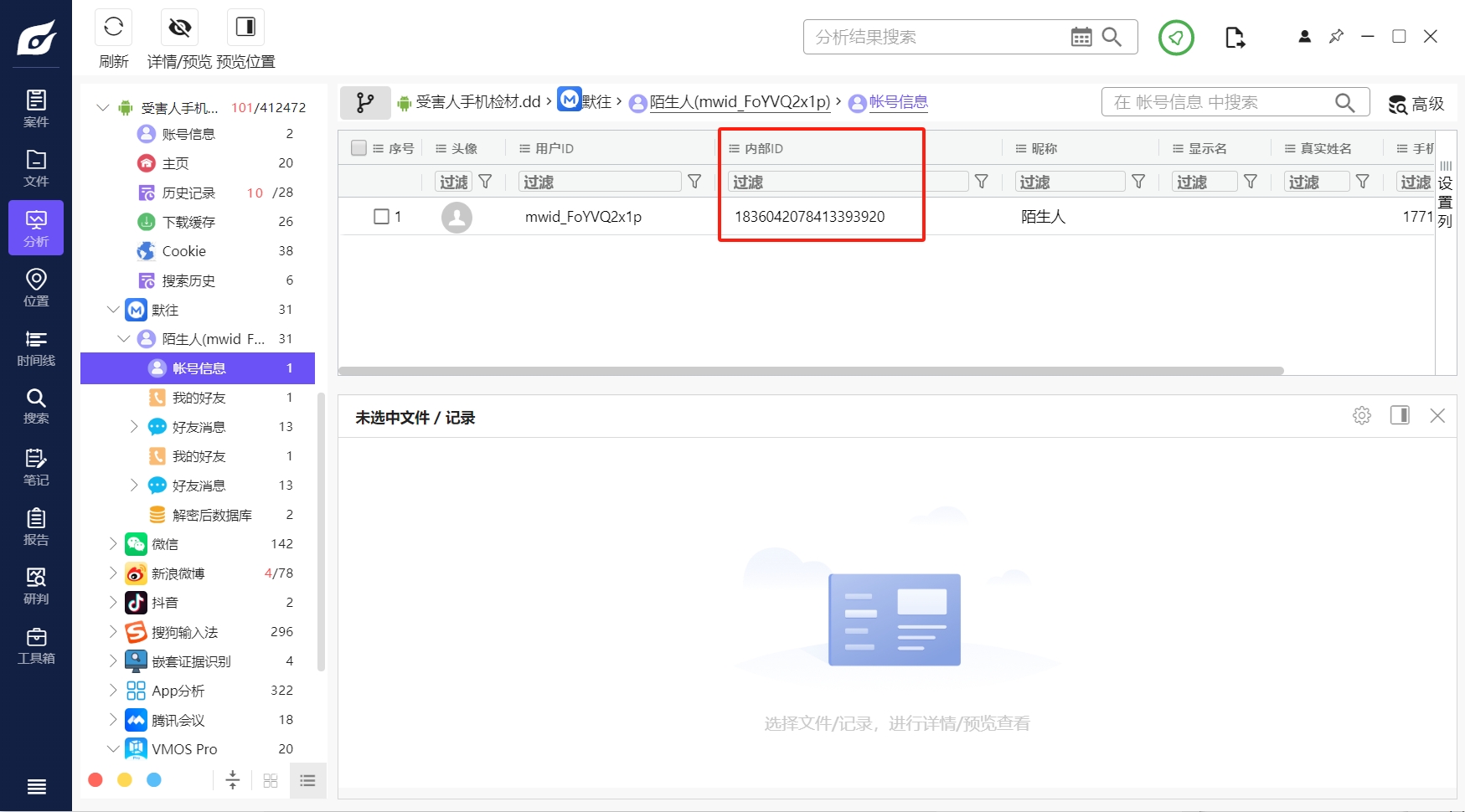

13.分析手机检材,请问勒索机主的账号是多少(非微信ID)?[标准格式:AB123CD45]

火眼查看默往的数据库

结果为

1836042078413393920

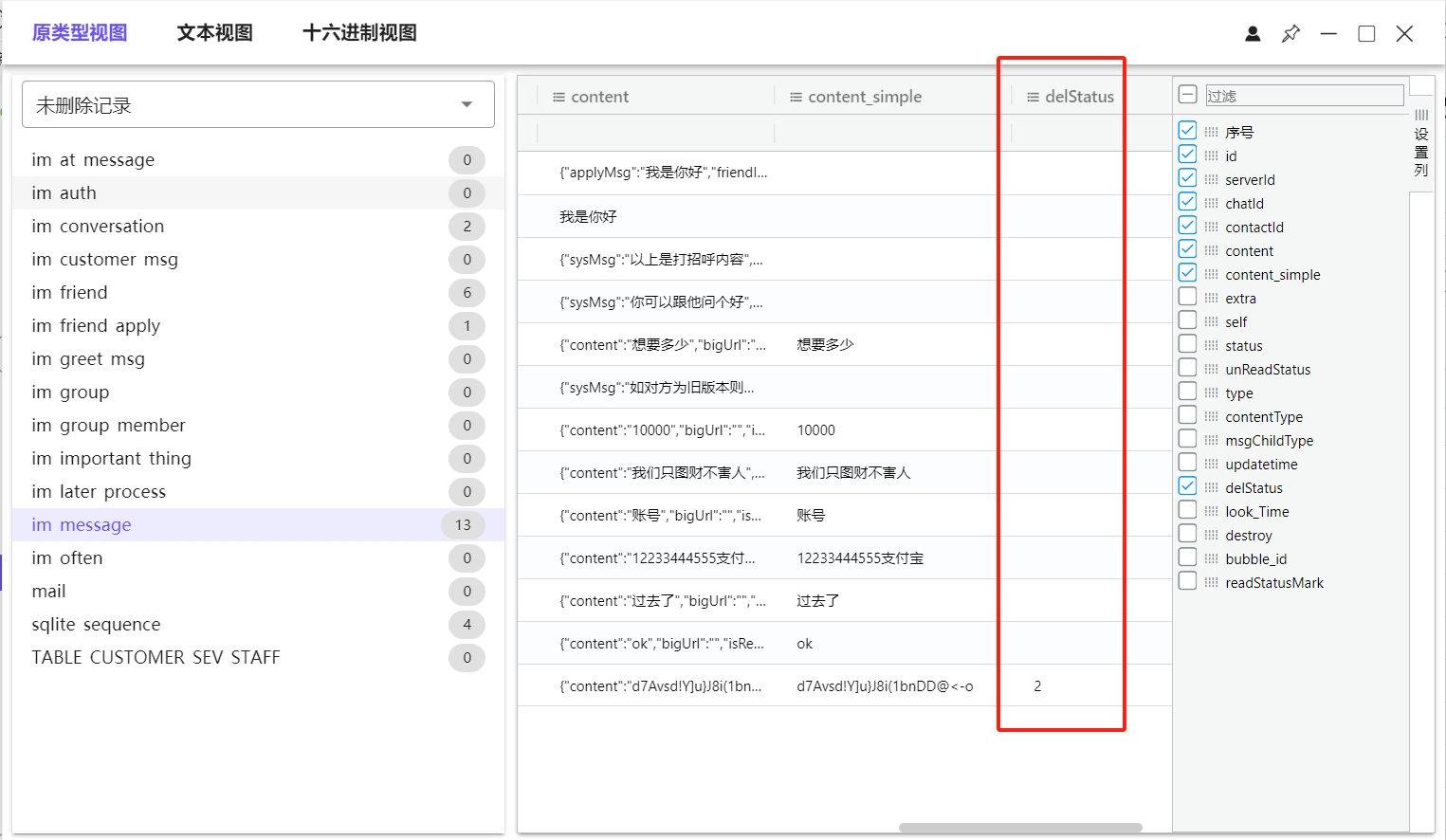

14.分析手机检材,接上问,请问机主通过此应用共删除了多少条聊天记录 ?[标准格式:2]

受害人手机检材.tar/user_171/0/com.mostone.life/IMMsg/0190199C9DDA4ACBC0E42F65EFE35A6C目录下的msg.db

结果为

1

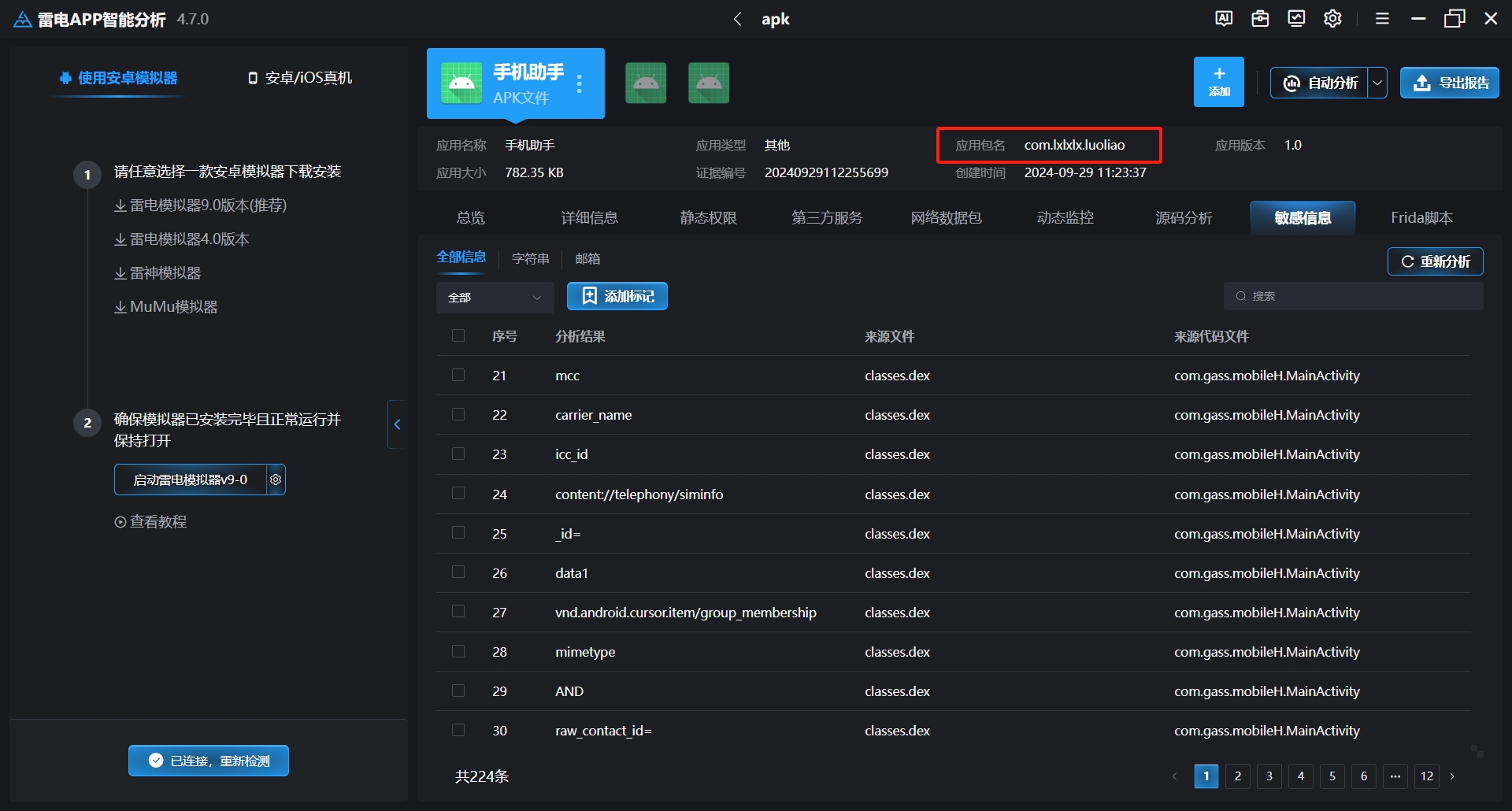

15.分析手机检材,请问会盗取手机信息的APP应用包名是什么?[标准格式:com.lx.tt]

通过微信好友聊天找到app

使用雷电查看或者直接导入jadx中在AndroidManifest.xml查找

结果为

com.lxlxlx.luoliao

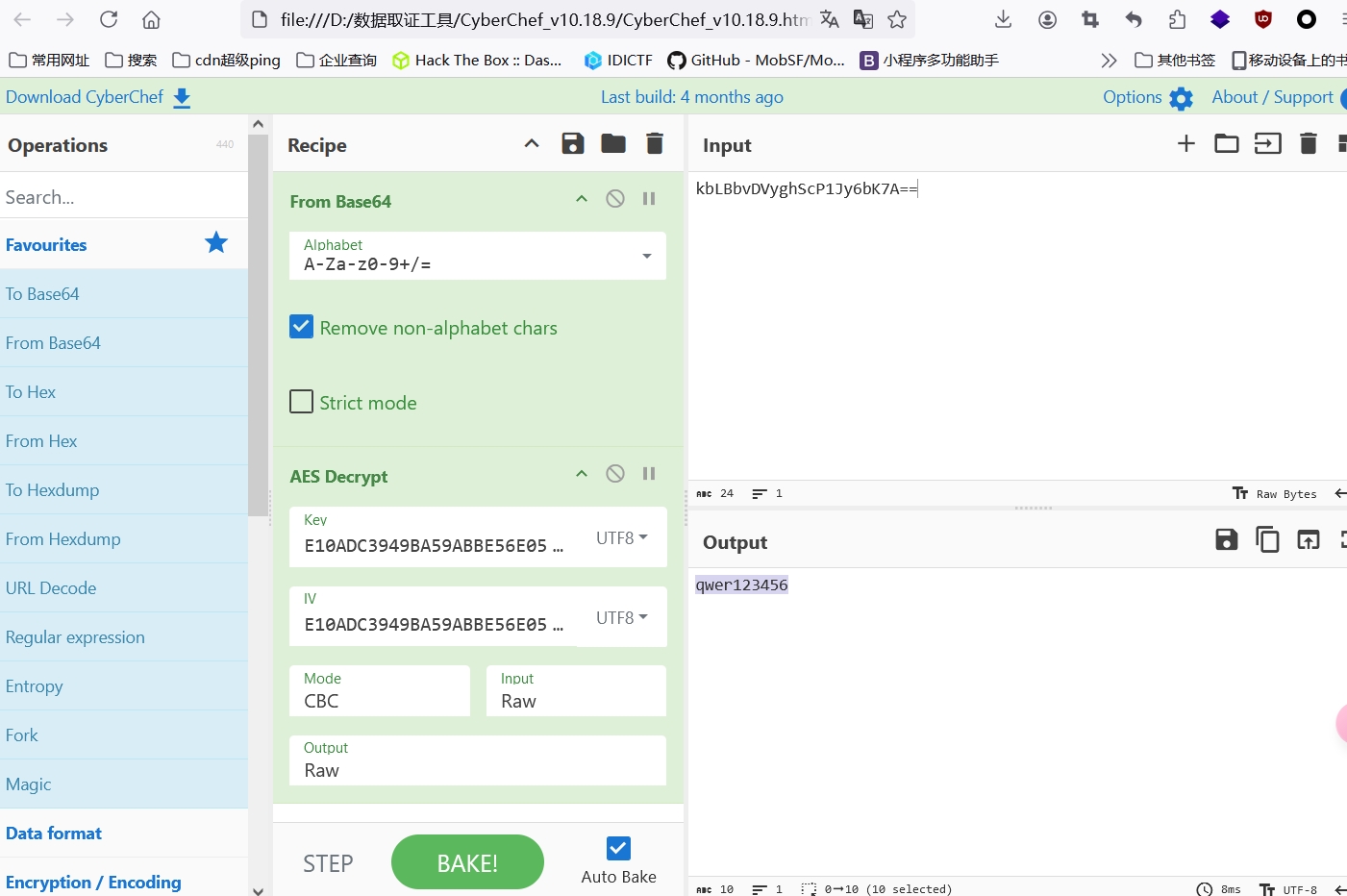

16.接上题,请问该软件作者预留的座机号码是多少?[标准格式:40088855555]

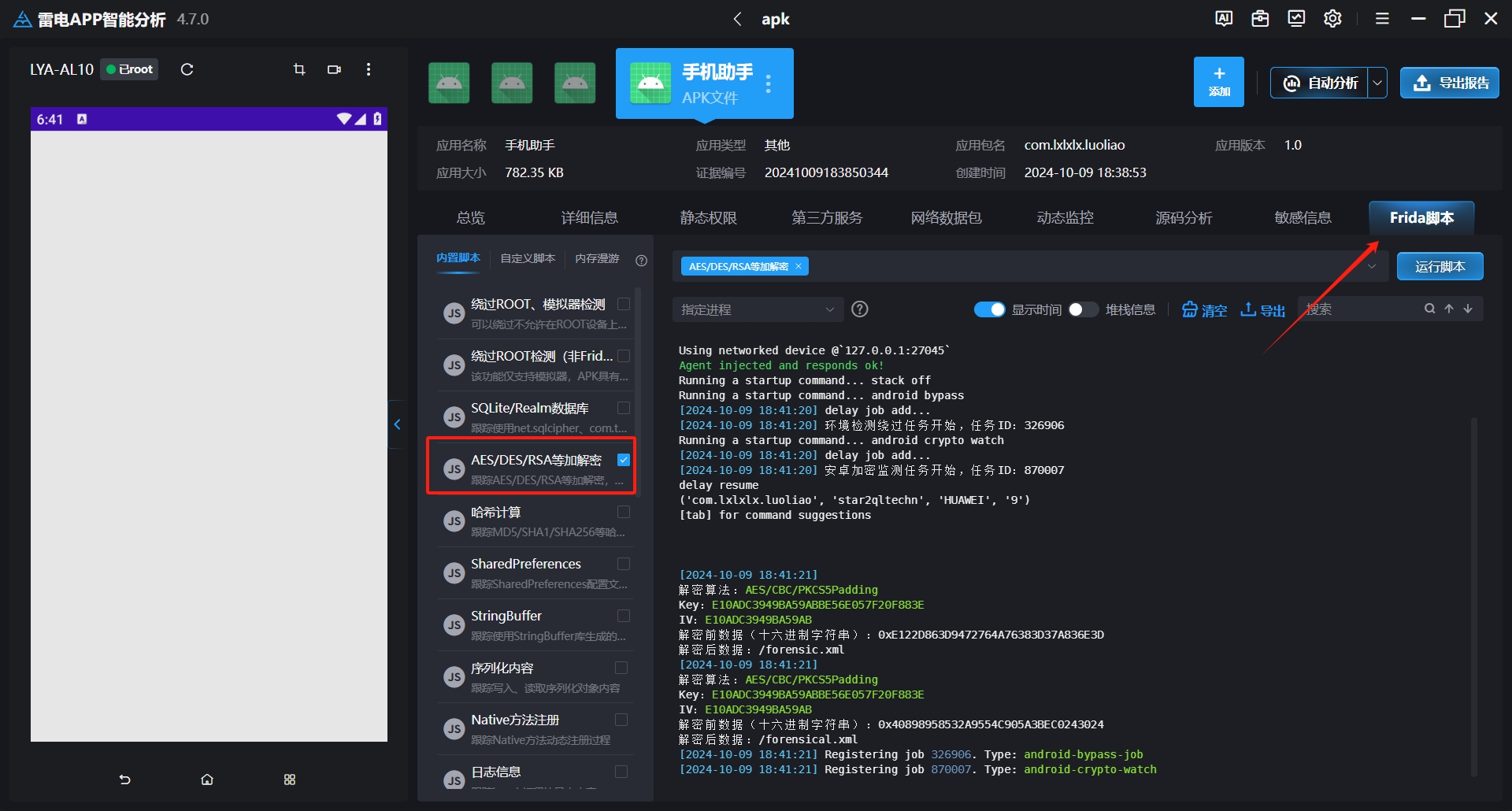

使用火眼的frida自带脚本AES/DES/RSA等加解密脚本

通过脚本发现有解密成功的数据,根据这条线索去追踪

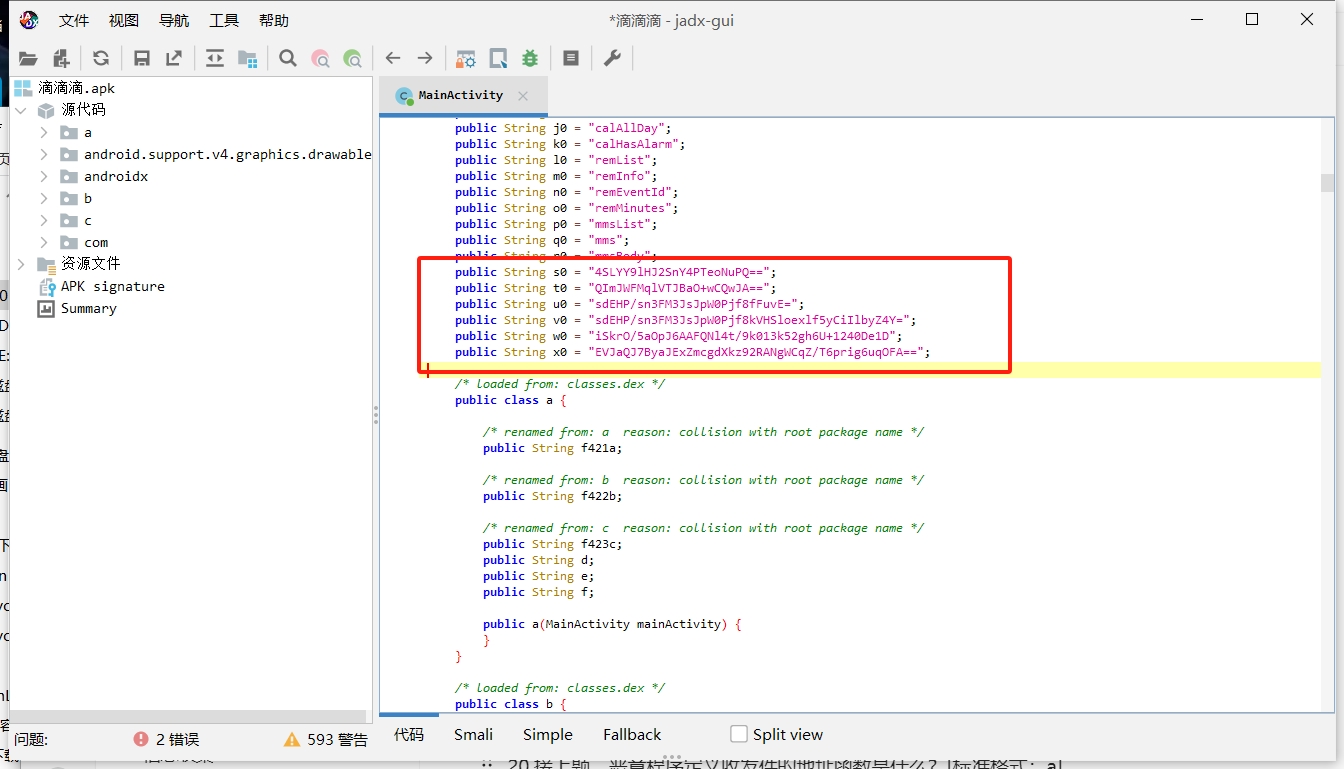

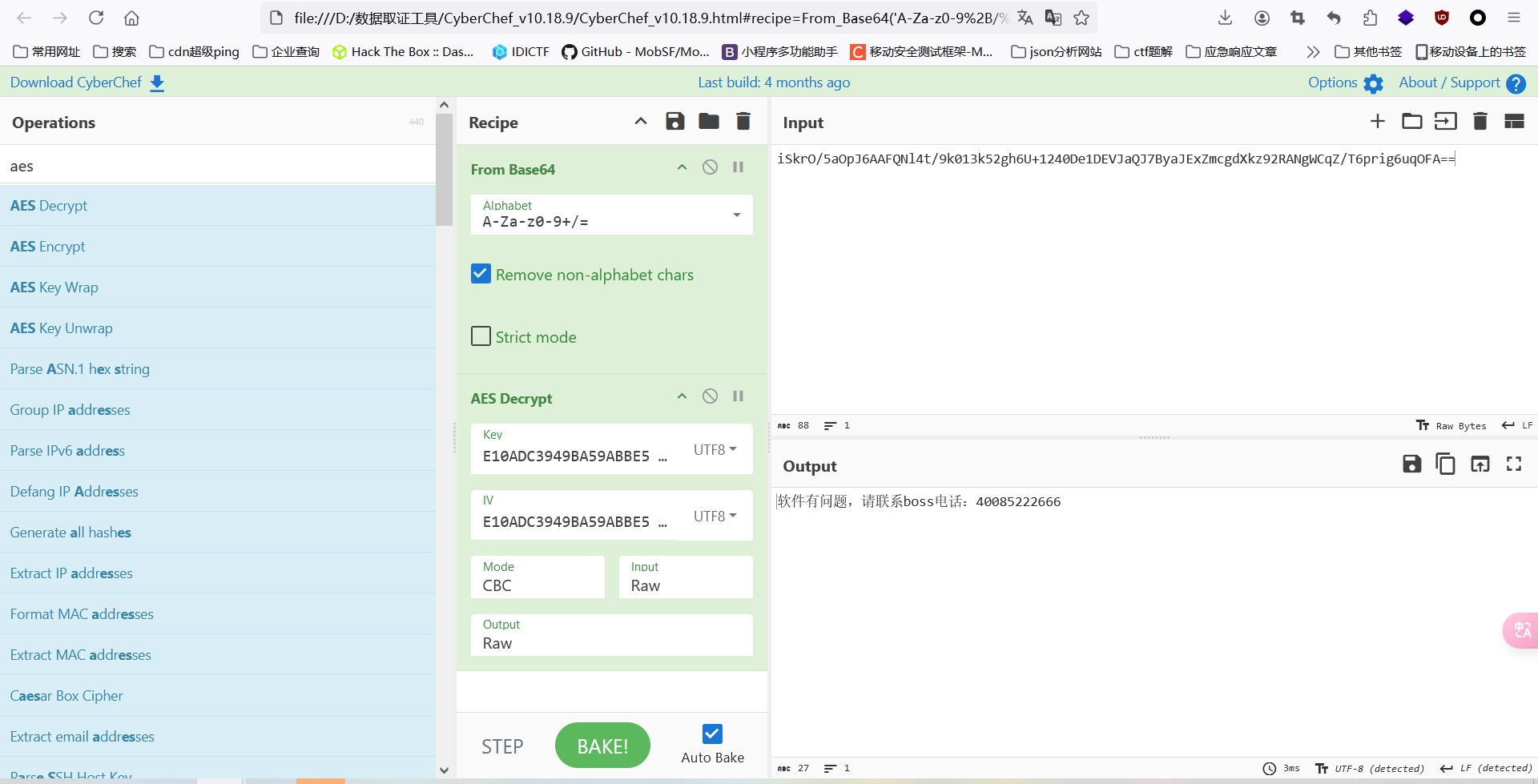

使用jadx去检索,发现一处base64的加密

需要把 w0+x0 内容拼接起来

iSkrO/5aOpJ6AAFQNl4t/9k013k52gh6U+1240De1DEVJaQJ7ByaJExZmcgdXkz92RANgWCqZ/T6prig6uqOFA==

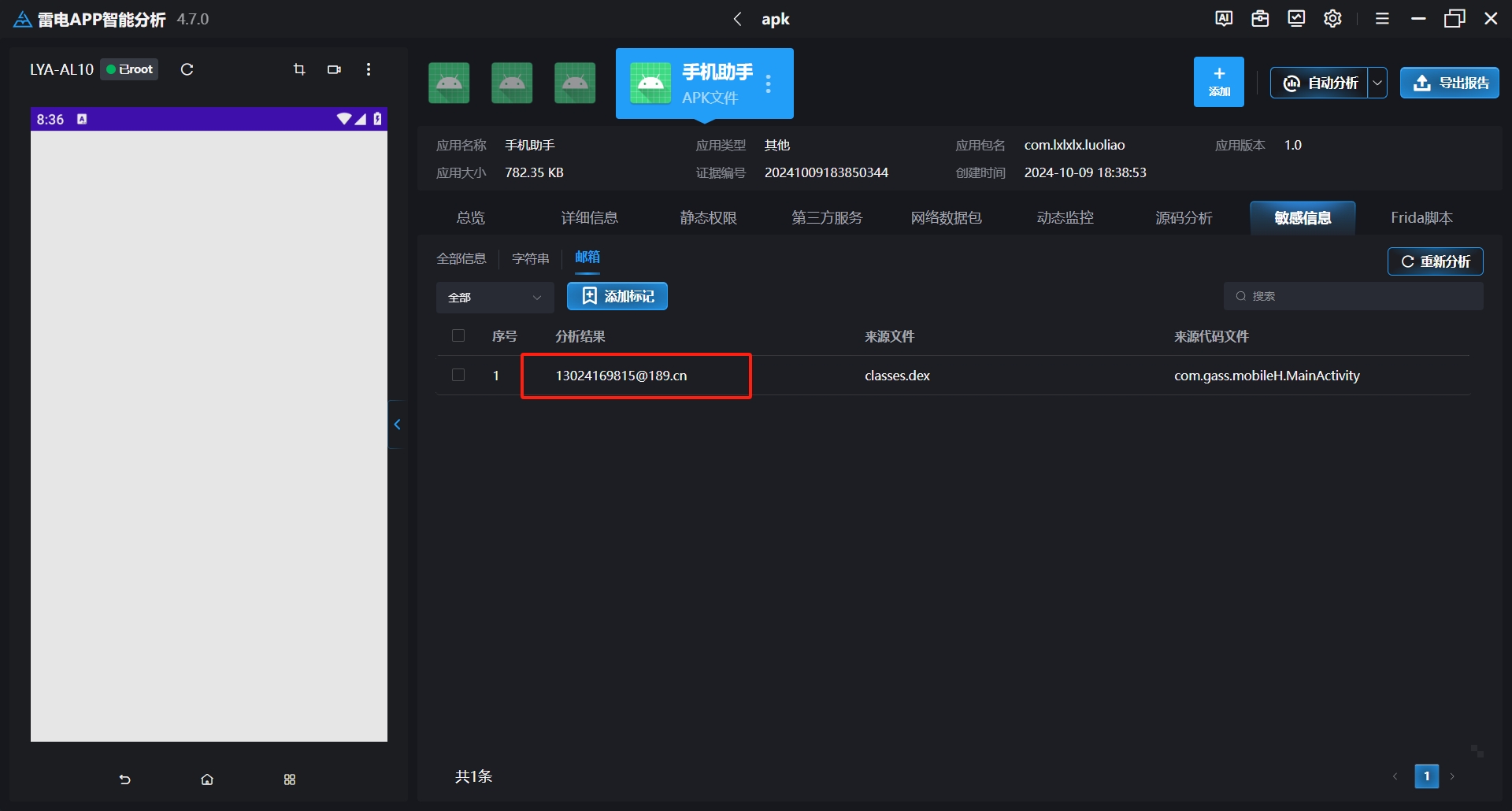

通过敏感信息中的邮箱去查找往上翻找也能看见

结果为

40085222666

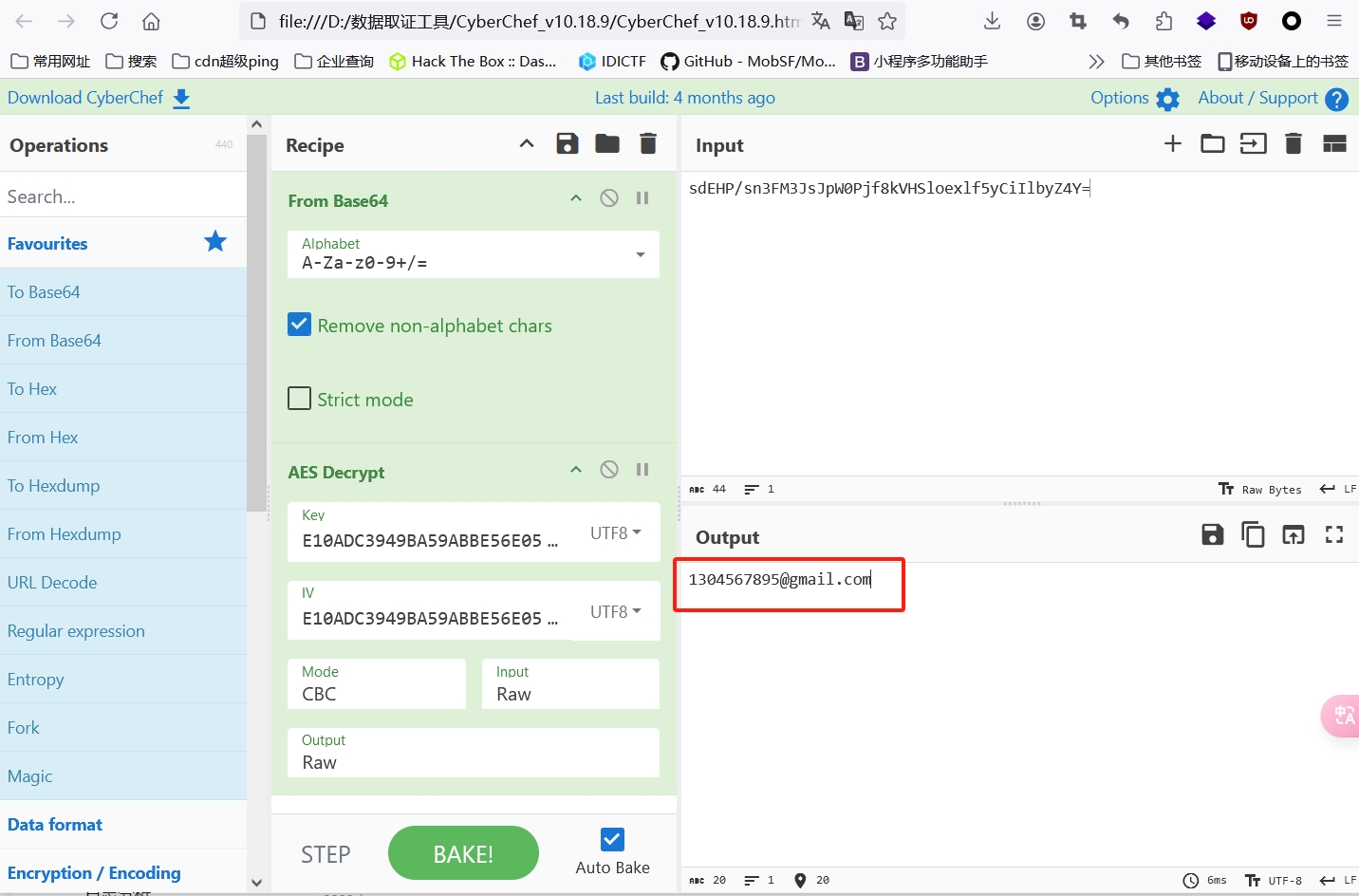

17.接上题,恶意程序偷取数据的收件邮箱地址的gmail邮箱是多少?[标准格式:lx@gmail.com]

接上题依次解密得到

结果为

1304567895@gmail.com

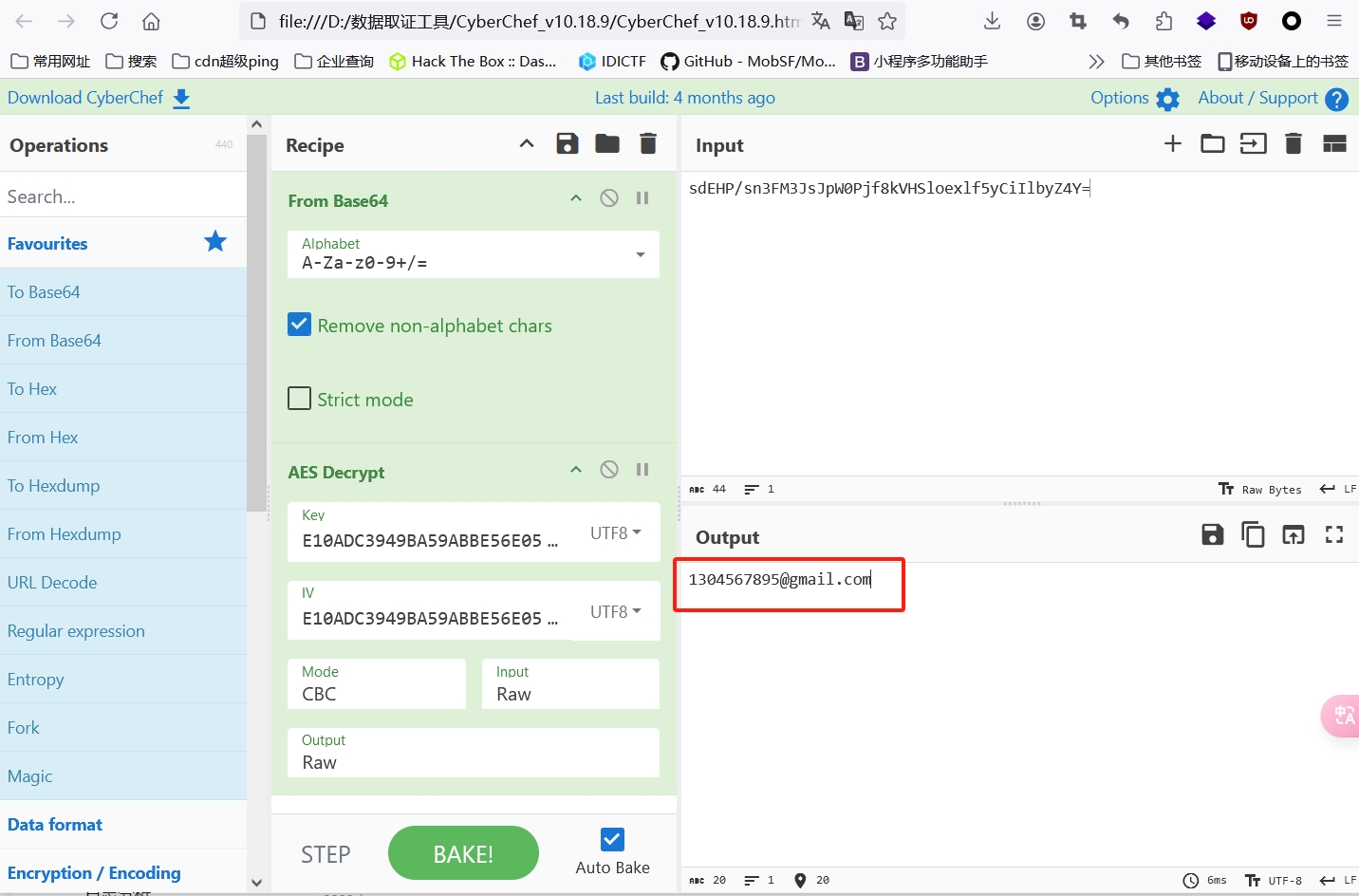

18.接上题,恶意程序偷取数据的发件邮箱地址是多少?[标准格式:lx@gmail.com]

发送邮件需要smtp服务,直接搜送smtp即可

结果为

temp1234@gmail.com

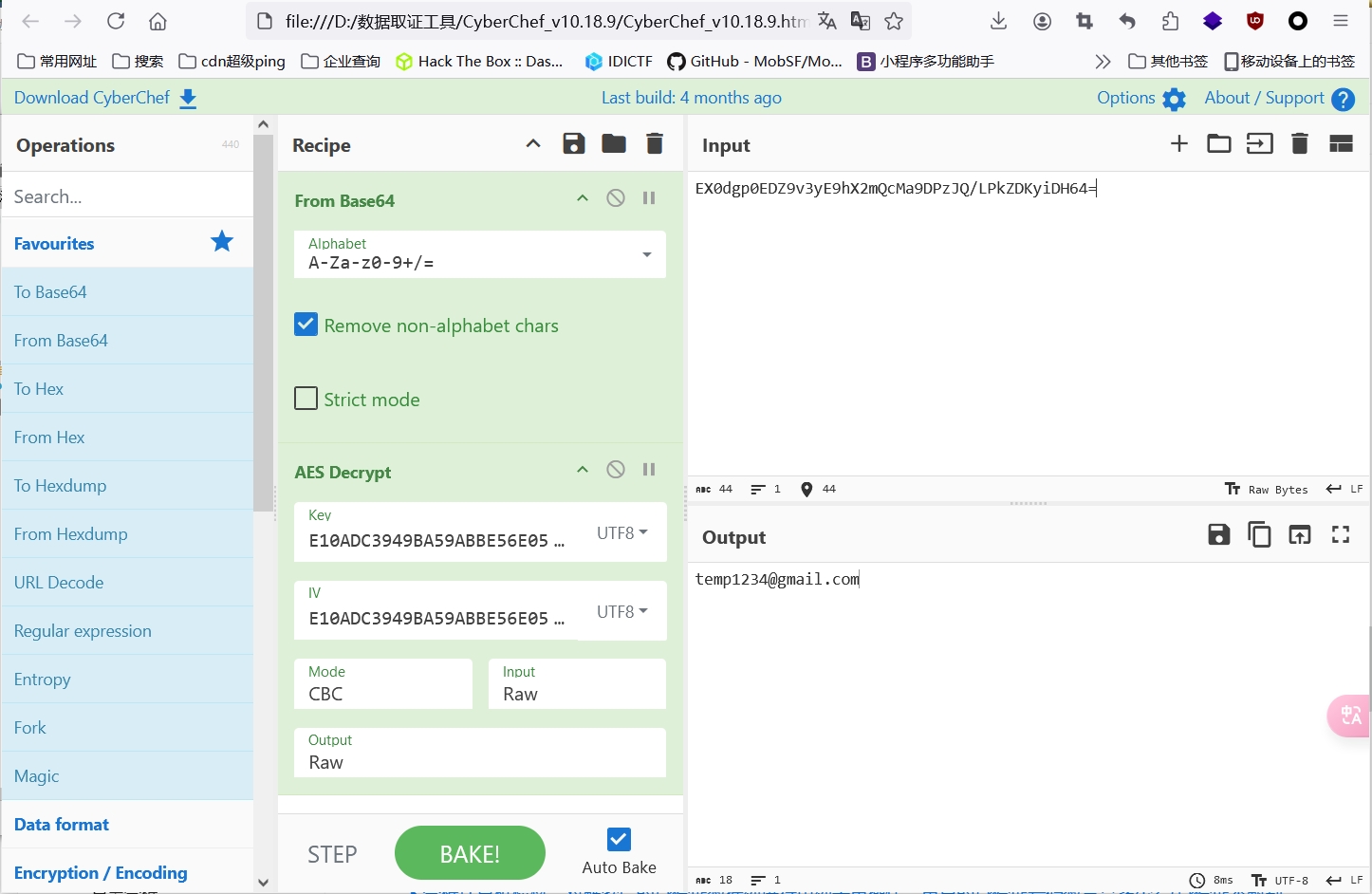

19.接上题,恶意程序偷取数据的发件邮箱密码是多少?[标准格式:abc123]

结果为

qwer123456

20.接上题,恶意程序定义收发件的地址函数是什么?[标准格式:a]

计算机

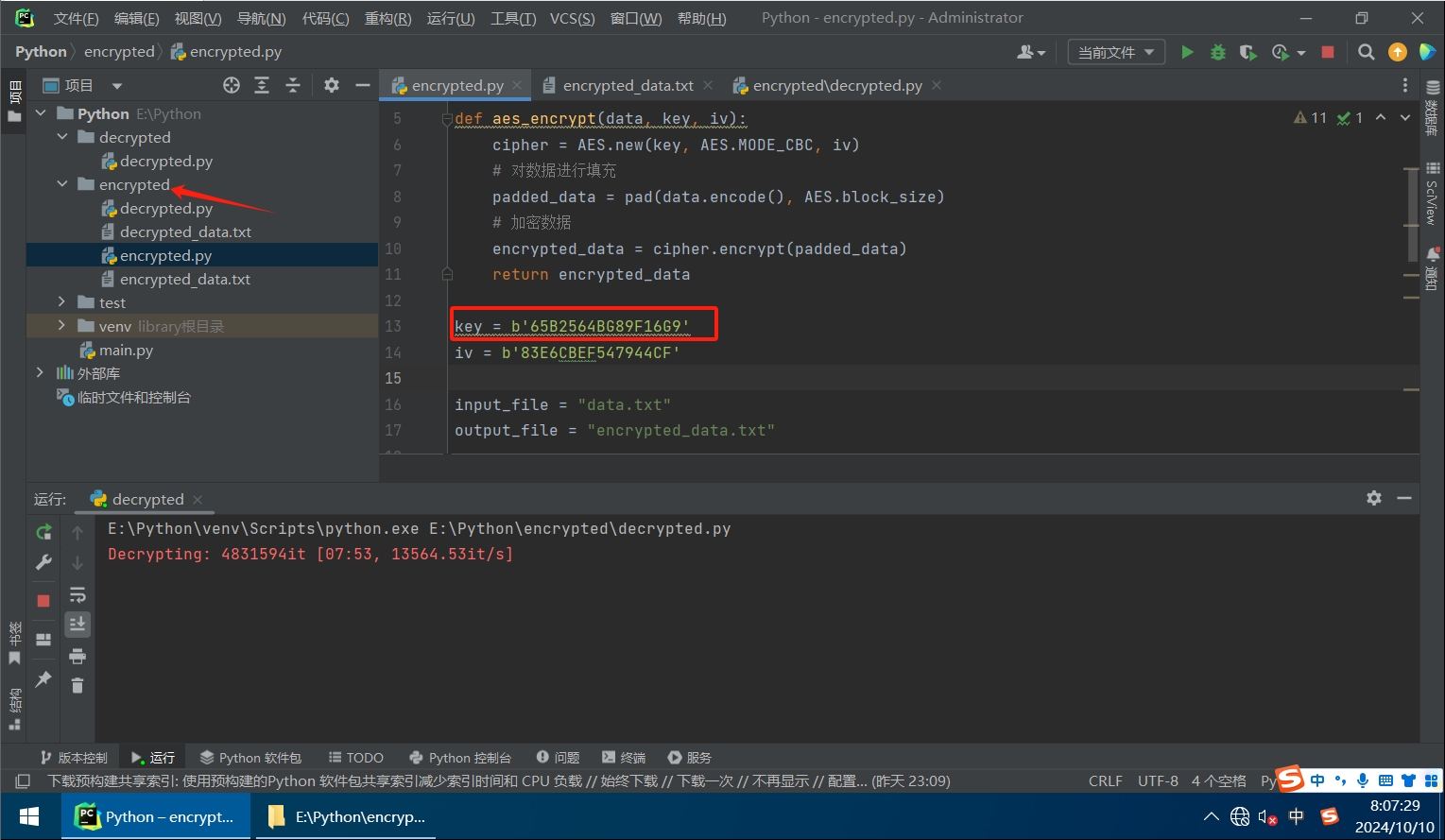

1.分析计算机检材,嫌疑人在将其侵公数据出售前在Pycharm中进行了AES加密,用于加密的key是多少?[标准格式:1A23456ABCD]

注:encrypted_data.txt和encrypted.py文件设置了efs锁,重置密码会导致访问不了

结果为

65B2564BG89F16G9

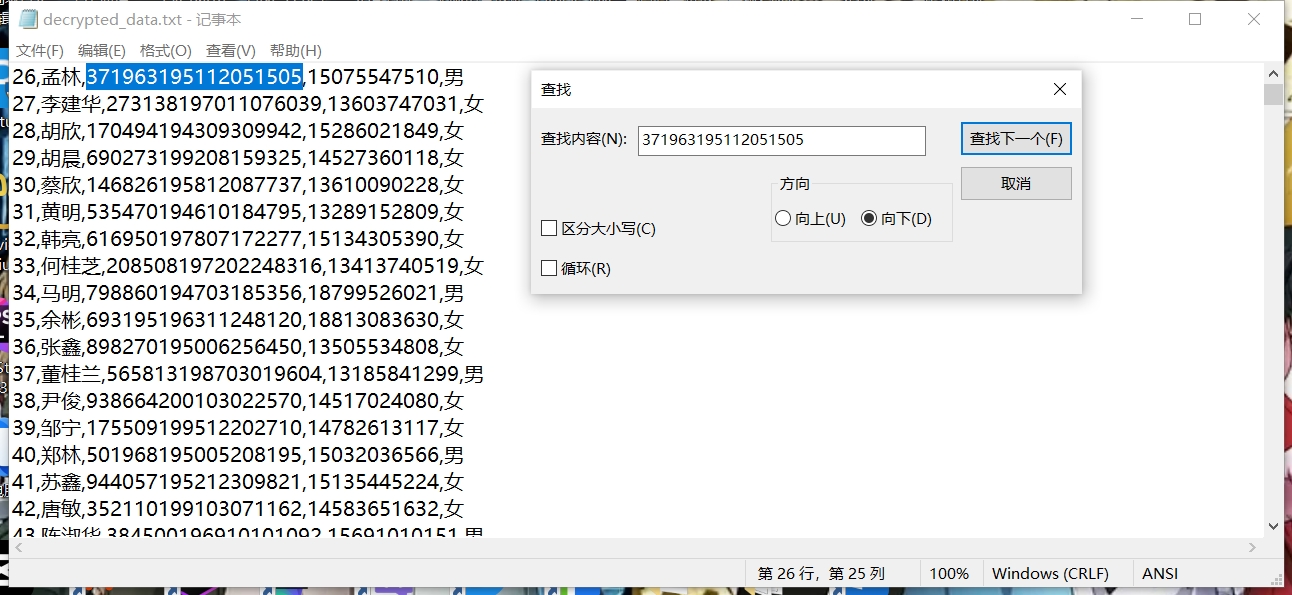

2.分析计算机检材,身份证为”371963195112051505”这个人的手机号码是多少?[标准格式:13013524420]

写一个解密脚本,解密的时间有点长

1 | |

结果为

15075547510

3.分析计算机检材,对解密后的身份证数据列进行单列去重操作,重复的身份证号码数量是多少?(身份证不甄别真假)[标准格式:100]

川师傅写的比我用GPT写的好,我直接搬他的了

1 | |

结果为

0

4.分析计算机检材,接上题,根据身份证号码(第17位)分析性别,男性的数据是多少条?[标准格式:100]

结果为

5001714

5.分析计算机检材,接上题,对解密后的数据文件进行分析,甄别身份证号码性别值与标识性别不一致的数量是多少?[标准格式:100]

结果为

5001185

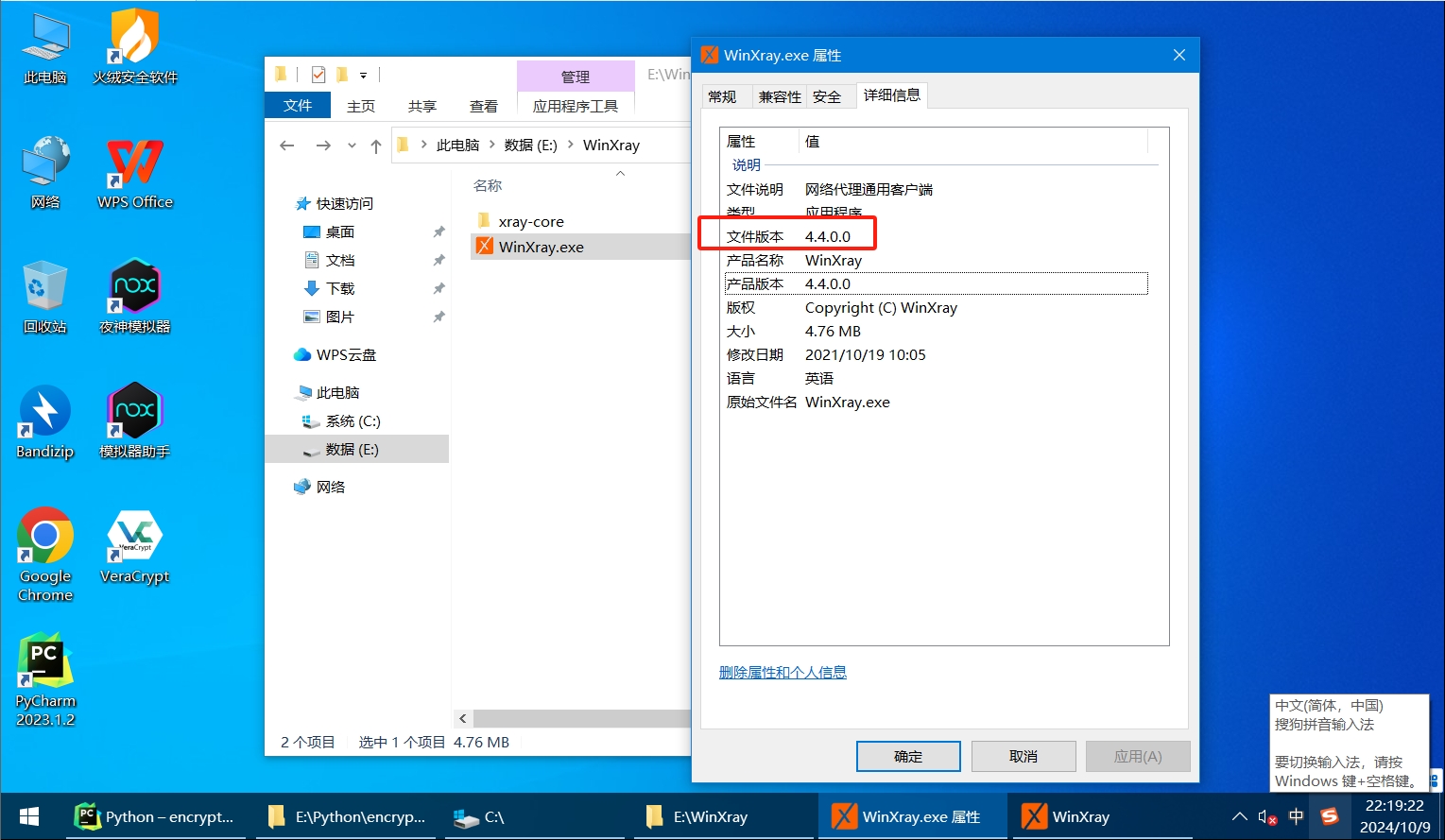

6.分析计算机检材,计算机中存在的“VPN”工具版本是多少?[标准格式:1.1]

结果为

4.4

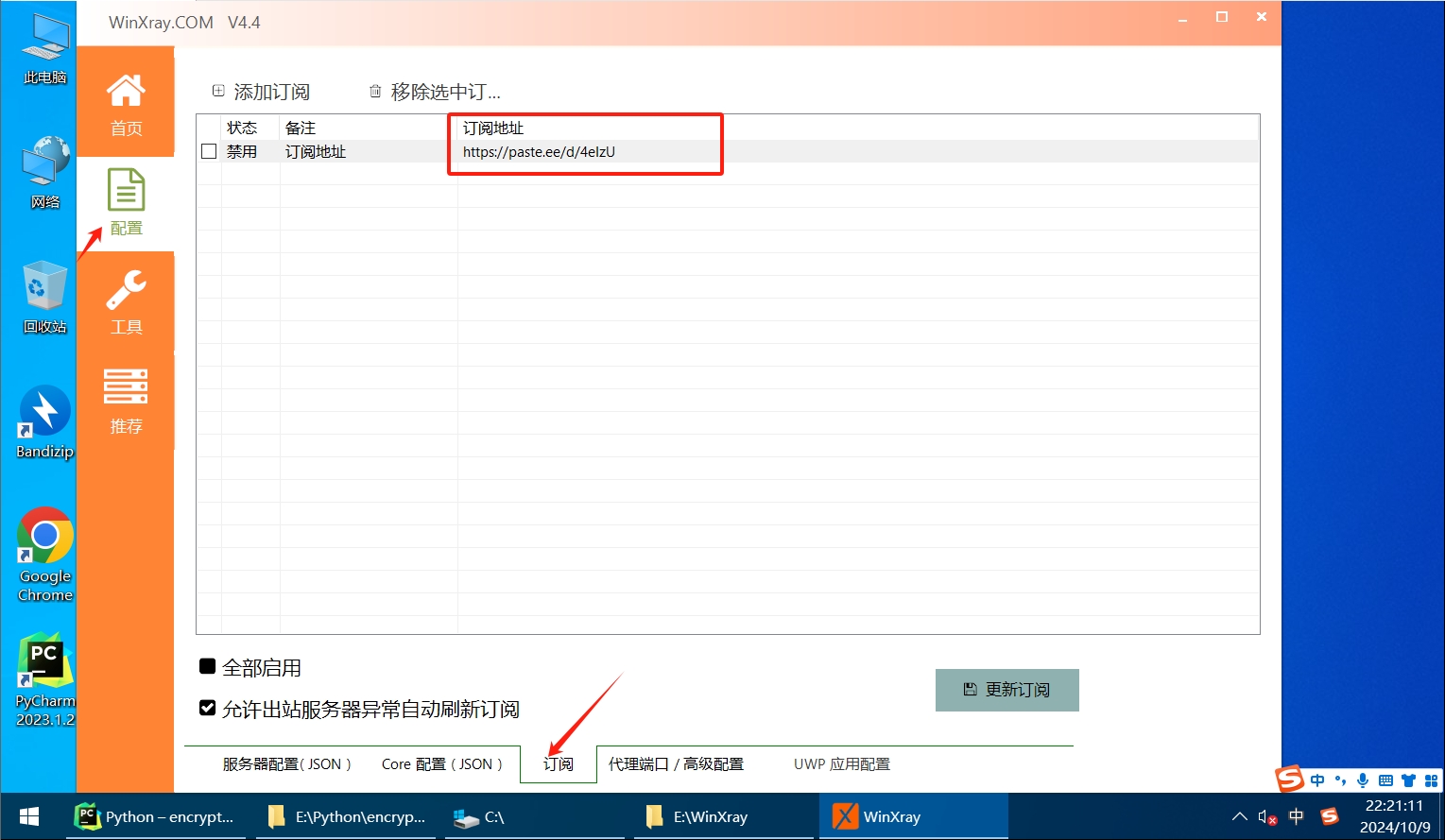

7.分析计算机检材,计算机中存在的“VPN”节点订阅地址是什么?标准格式:[http://xxx.xx/x/xxx]

结果为

https://paste.ee/d/4eIzU

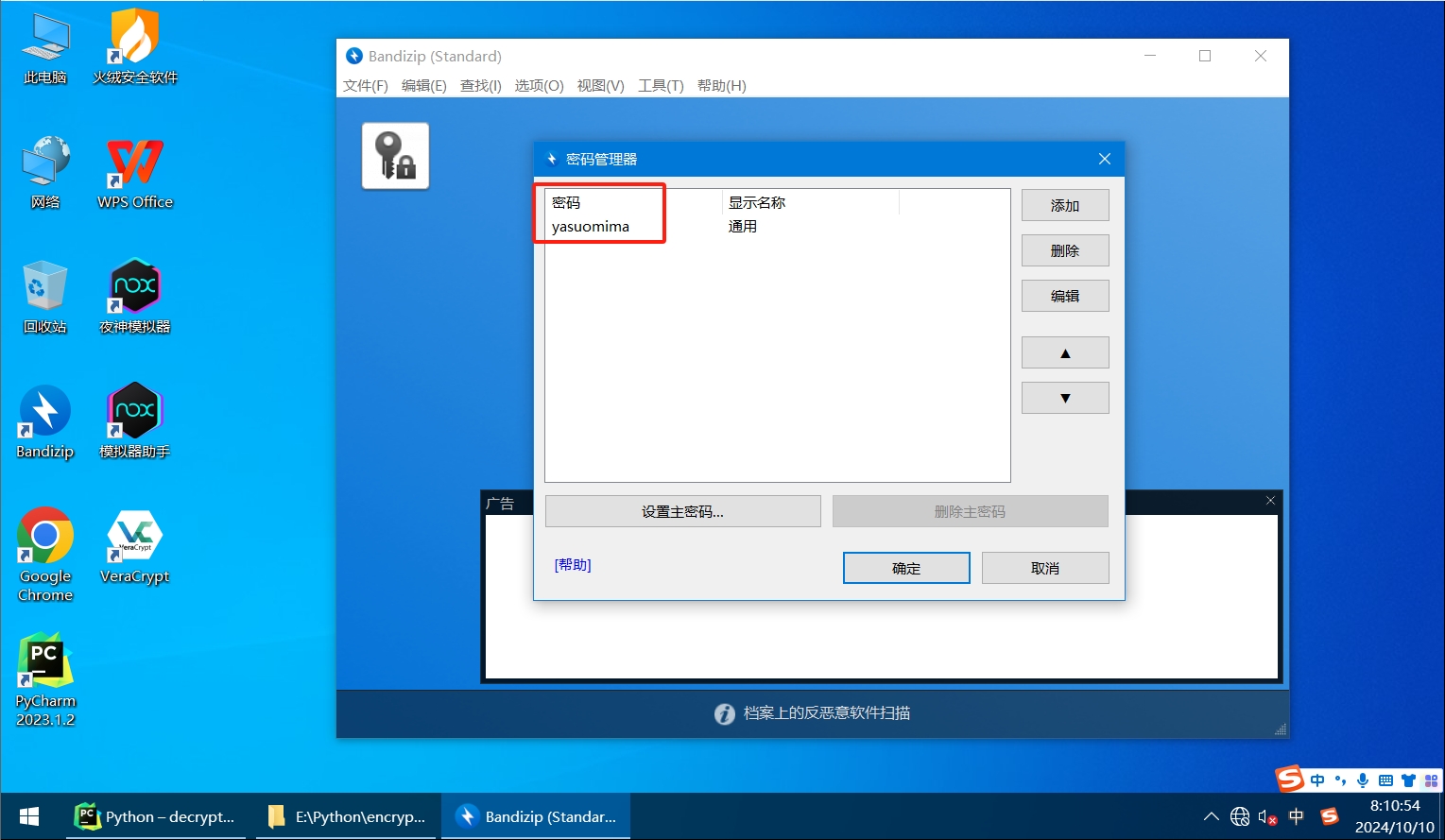

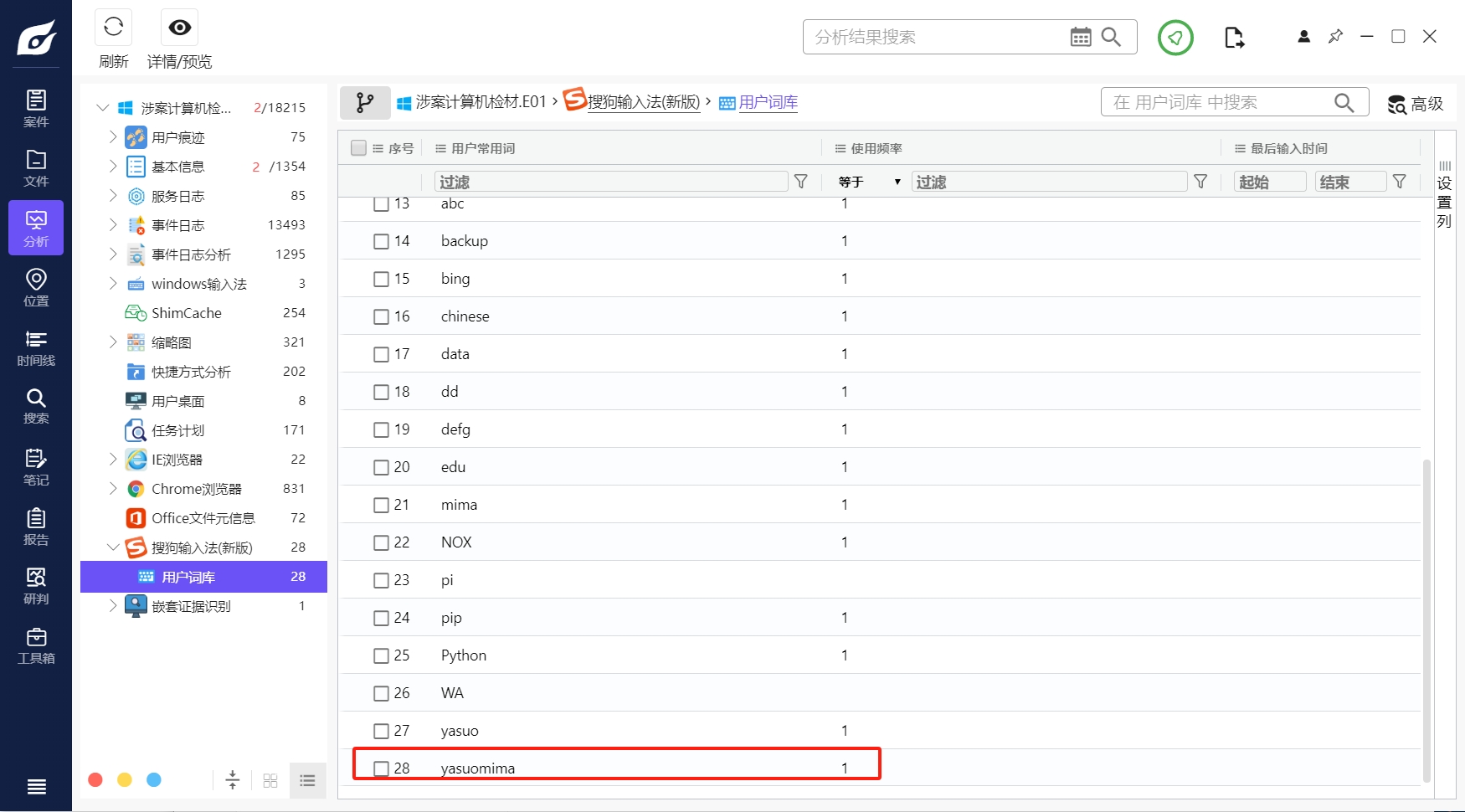

8.分析计算机检材,eduwcry压缩包文件的解压密码是什么?[标准格式:abcabc]

在Bandizip软件里的密码管理器中,使用火眼的搜狗输入法的用户词库中也能找到

结果为

yasuomima

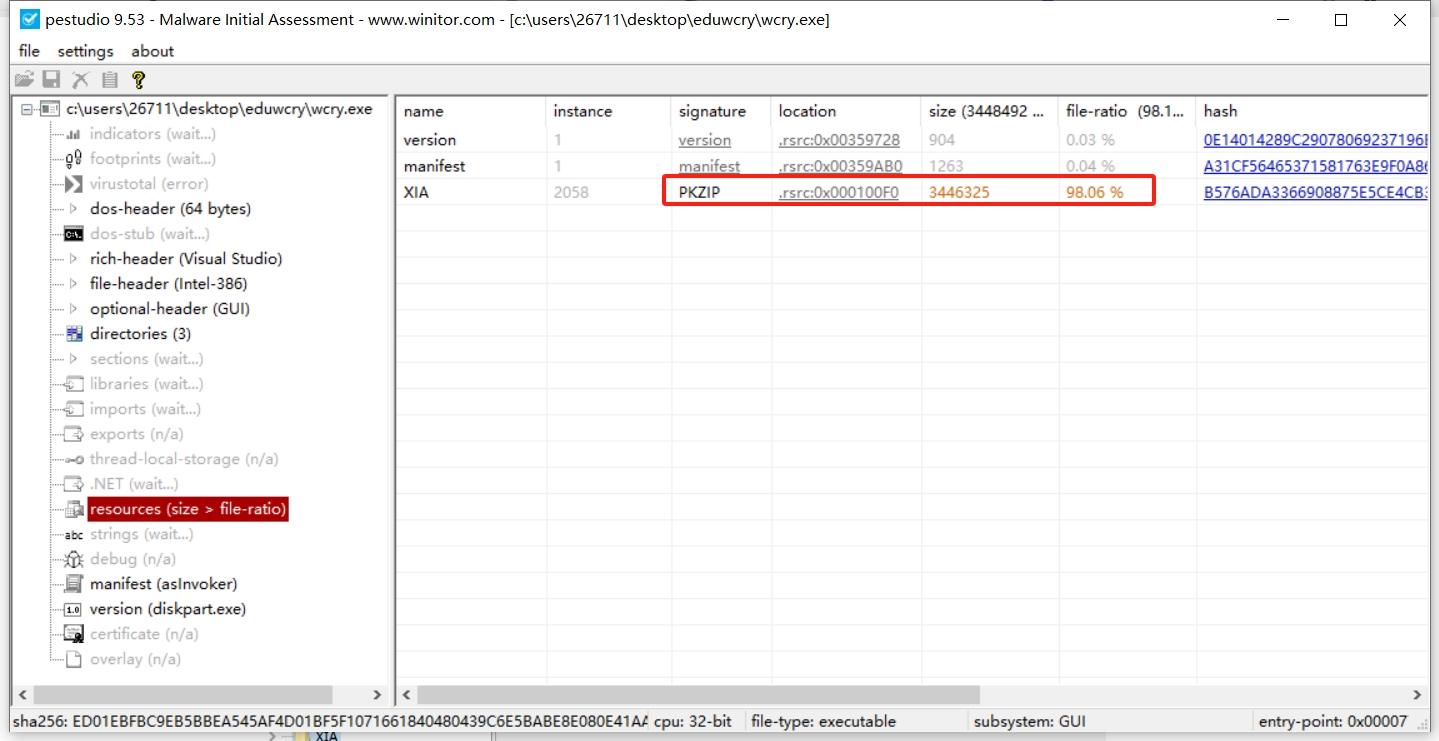

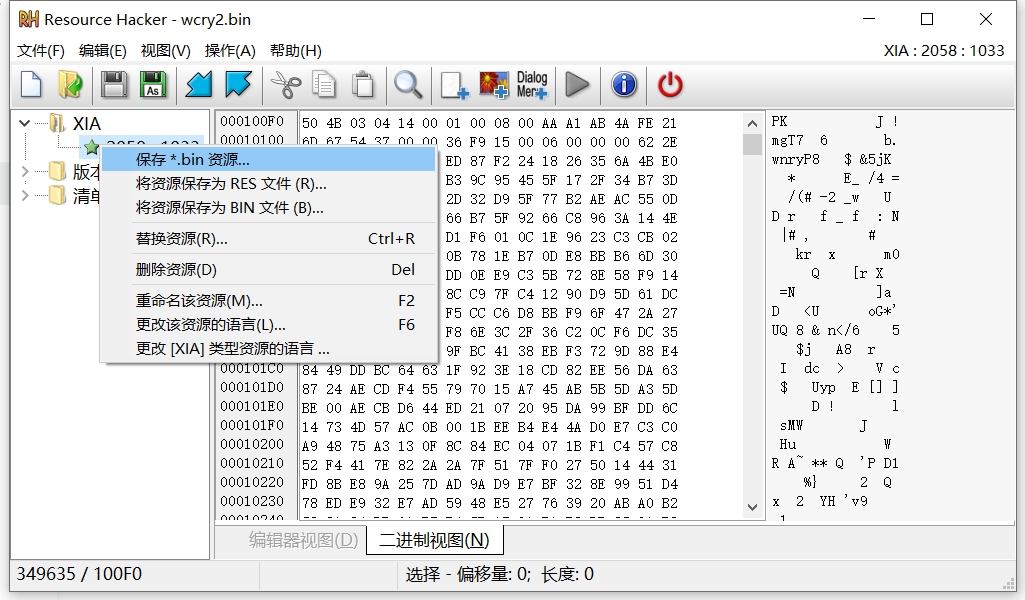

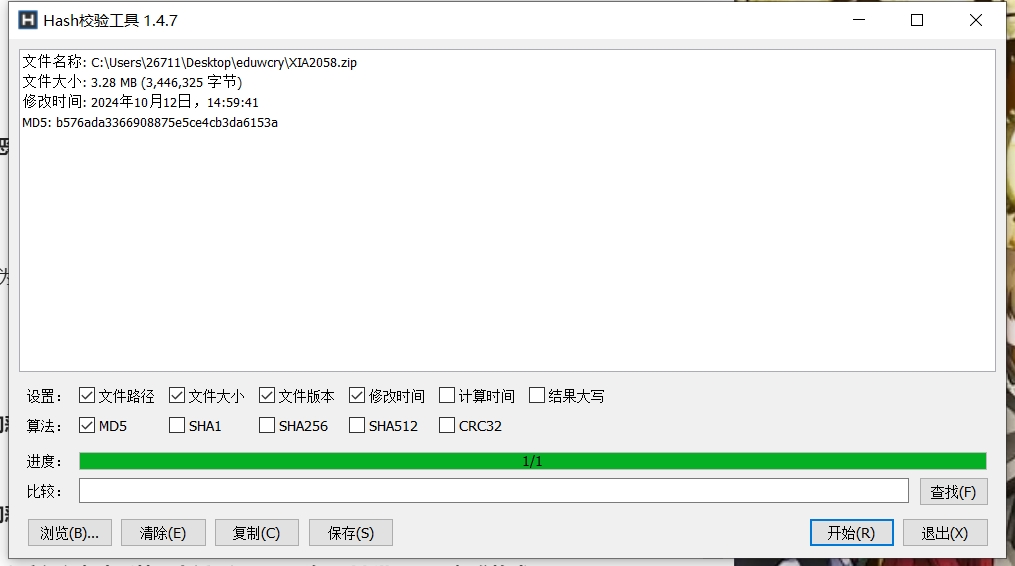

9.分析计算机检材,接上题,请问恶意程序释放压缩包的md5值是多少。[标准格式:全小写]

使用工具pestudio查看wcry.exe,里面有一个PKZIP压缩包

再使用工具resource hacker导出为bin文件,导出后再改为zip后缀

结果为

b576ada3366908875e5ce4cb3da6153a

10.分析计算机检材,接上题,请问恶意程序记录的洋葱浏览器下载地址是多少?标准格式:[http://xxx.xxx/xxx/xxx.zip]

对虚拟机进行快照后,虽然提取出了PKZIP压缩包,但压缩包有密码。

从而我们直接运行wcry.exe会得到它的解压后的文件。

使用记事本挨个查看在c.wnry文件中得到下载地址

结果为

https://dist.torproject.org/torbrowser/6.5.1/tor-win32-0.2.9.10.zip

11.分析计算机检材,接上题,请问恶意程序解密了t.wnry后该dll的md5值是多少。[标准格式:全小写]

记得在虚拟机中运行别中招了,记得把虚拟机设置中的网络适配器移除了。

正在学习中。。。

敬请期待

12.分析计算机检材,接上题,恶意程序运行起来后第一个循环调用了几次taskkill.exe。[标准格式:2]

13.分析计算机检材,接上题,请问@WanaDecryptor@.exe.lnk文件是通过什么函数创建的。[标准格式:Aabcdef]

14.分析计算机检材,接上题,恶意程序修改系统桌面壁纸是在哪个函数实现的[标准格式:sub_xxx]

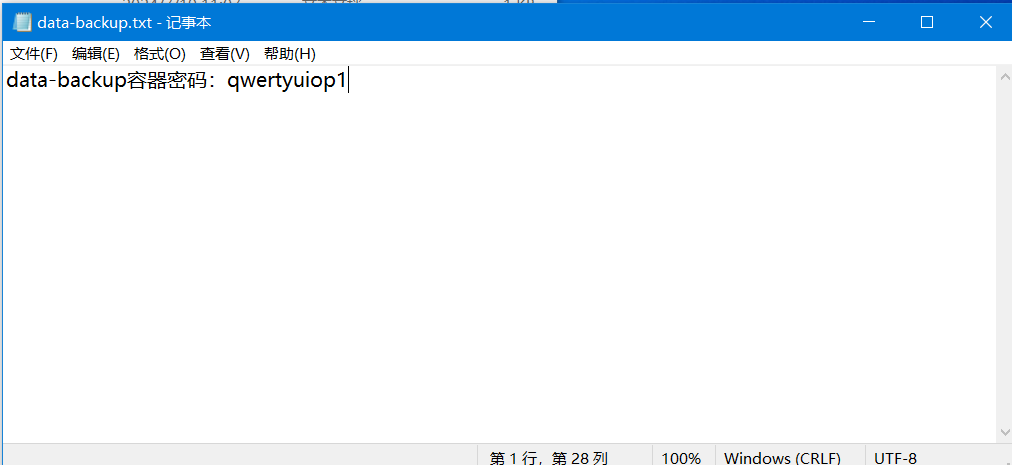

15.分析计算机检材,VeraCrypt加密容器的密码是什么?[标准格式:abc]

在E盘下有一个dd文件,其实是tar文件,修改解压后在data-backup.txt找到

结果为

qwertyuiop1

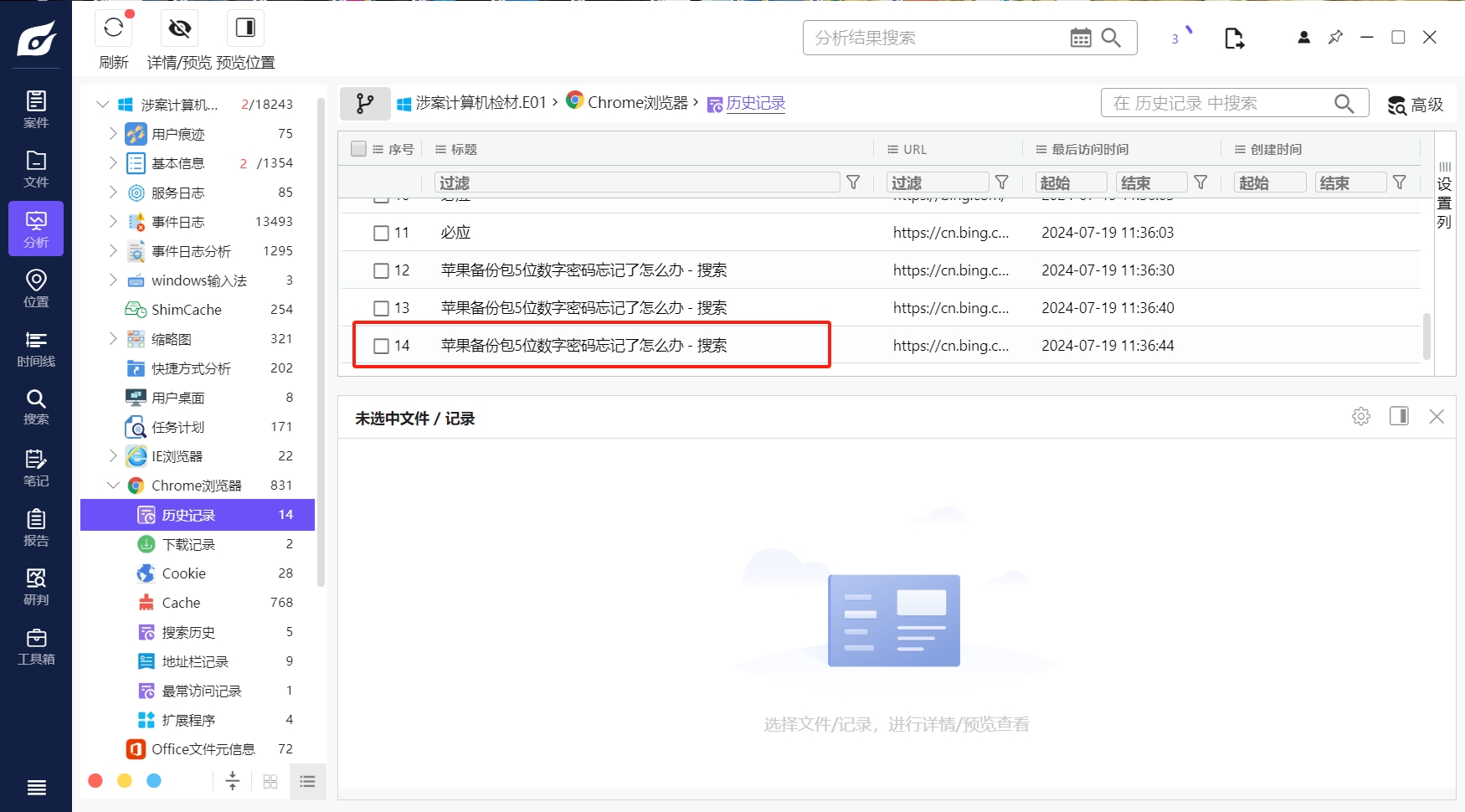

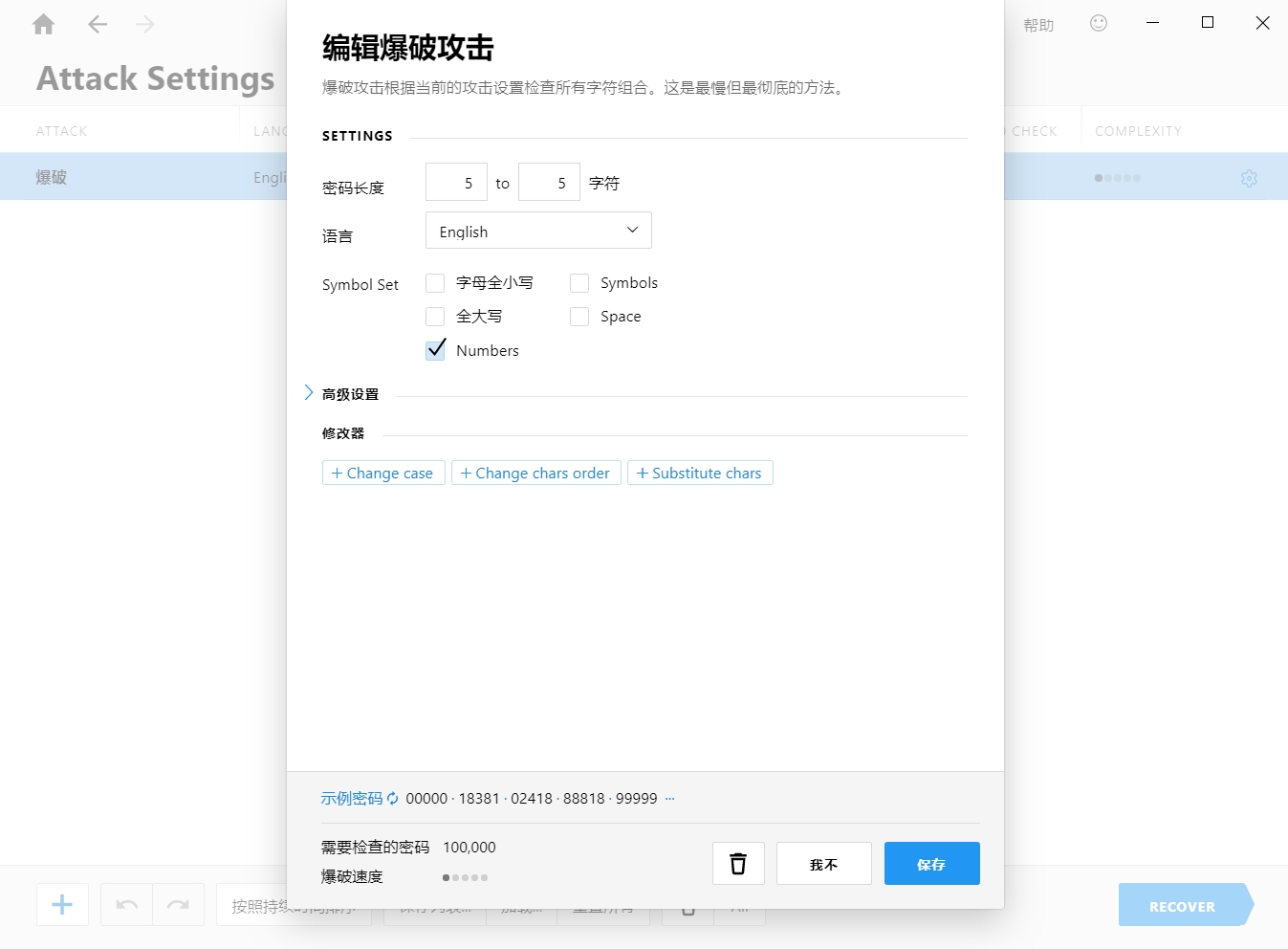

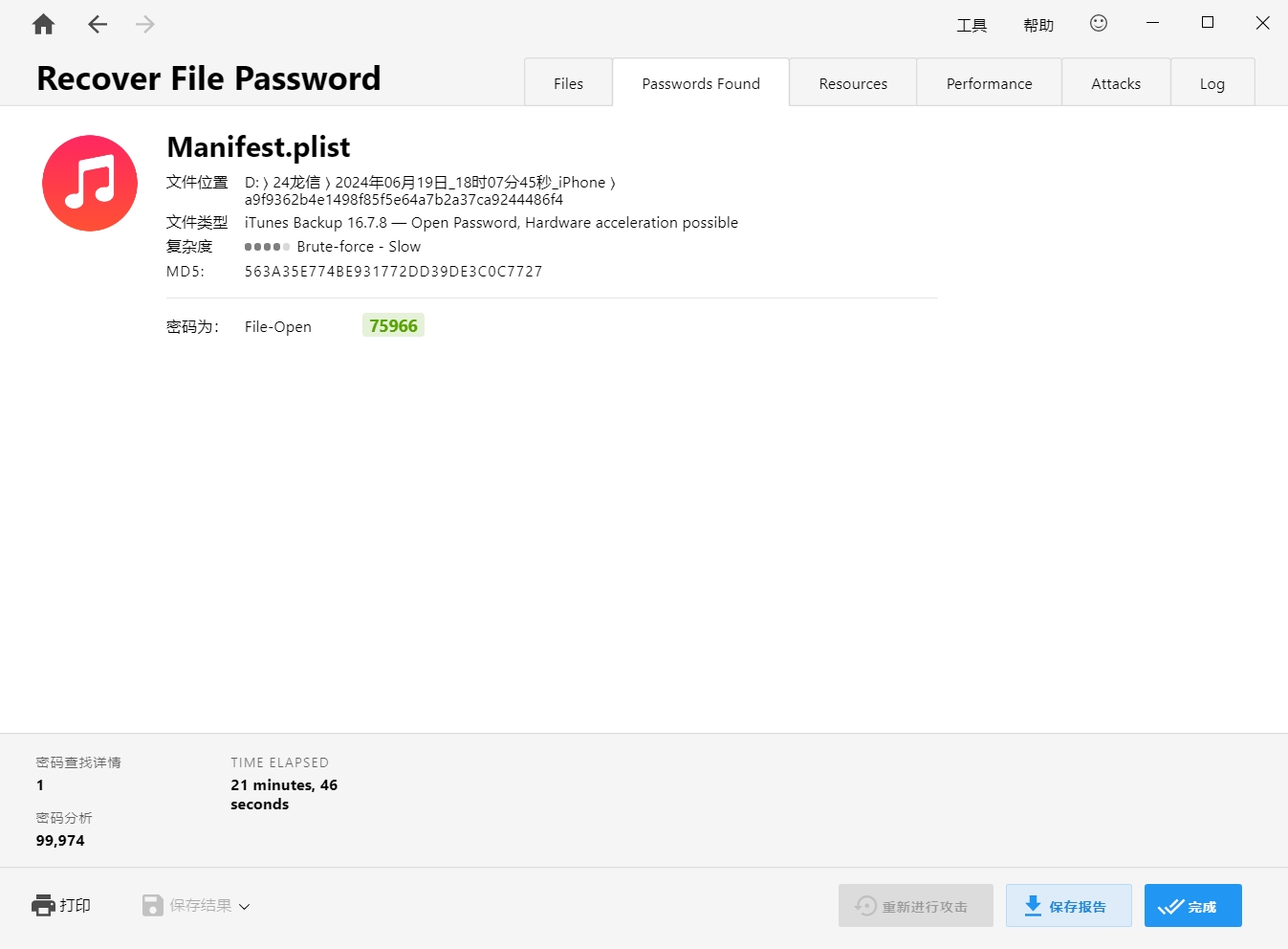

16.分析计算机检材,其中存在一个苹果手机备份包,手机备份包的密码是什么?[标准格式:12345]

把data-backup挂载后,会得到苹果手机压缩包

解压后使用passware kit爆破手机文件Manifest.plist

爆破的密码格式来自计算机Chrome浏览器的历史记录

结果为

75966

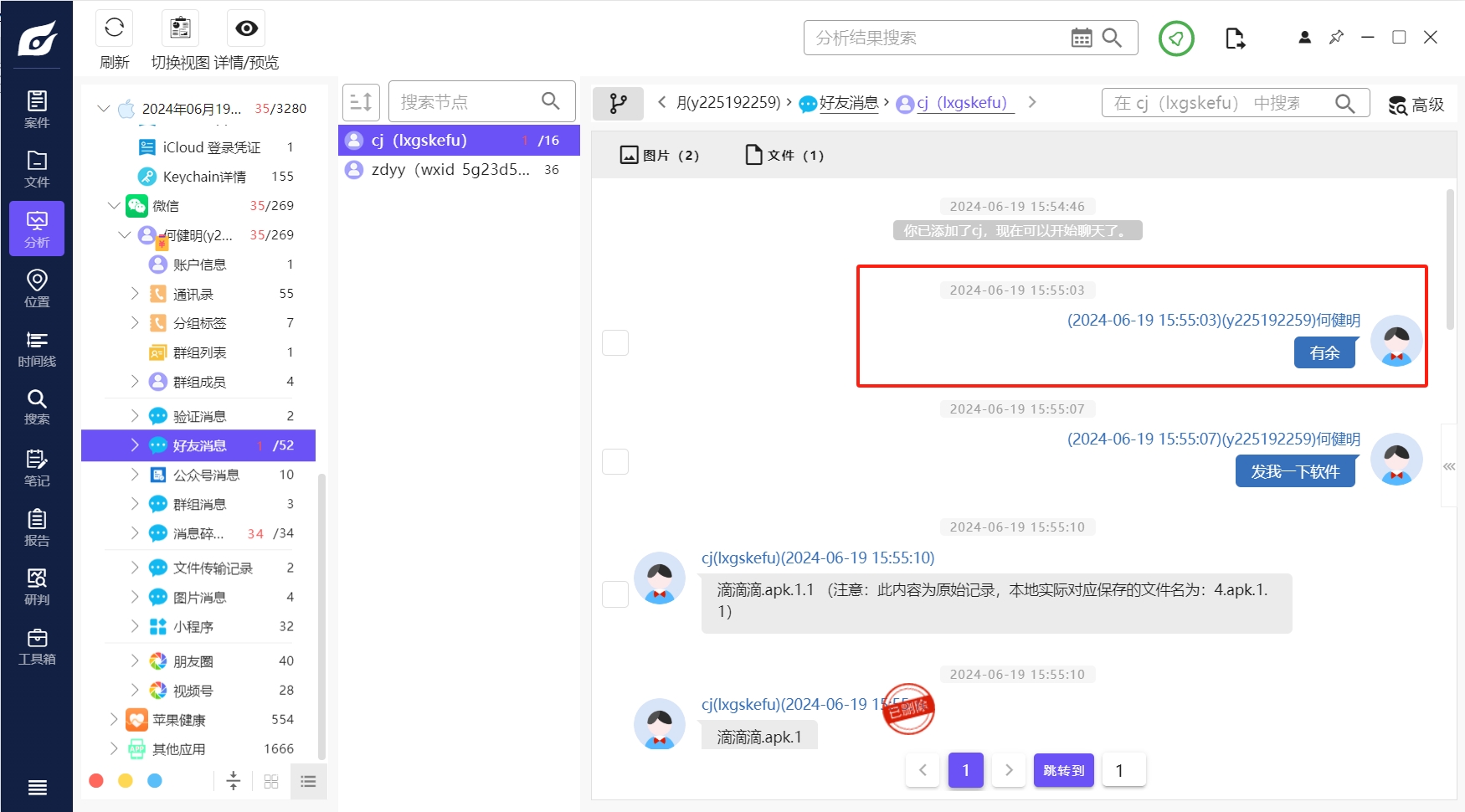

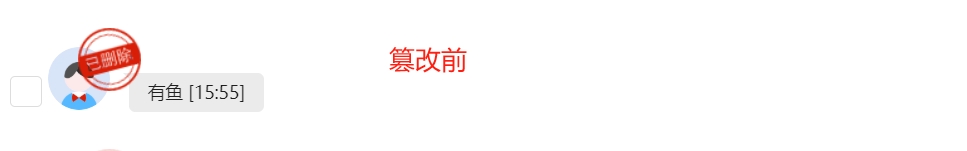

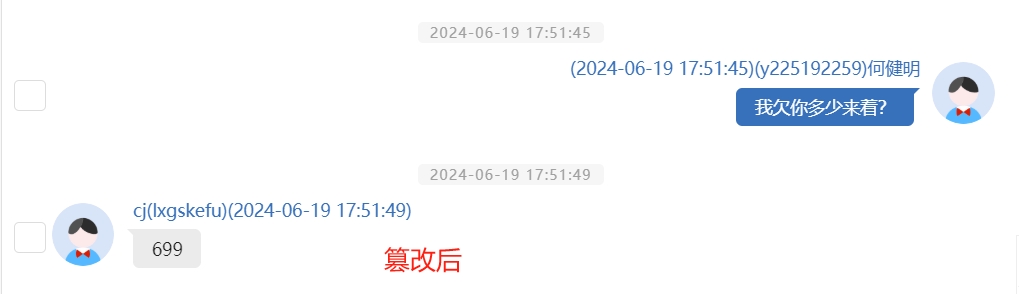

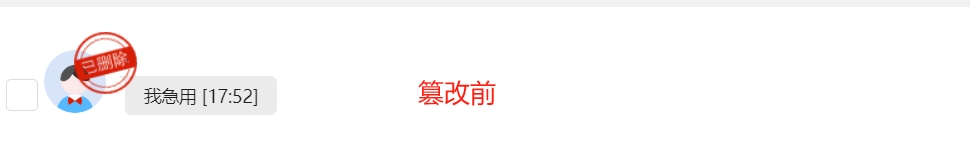

17.分析计算机检材,接上题,机主实际篡改多少条微信数据?[标准格式:1]

根据微信的好友消息和消息碎片分析

结果为

3

18.分析计算机检材,接上题,机主共存款了多少金额?[标准格式:10万]

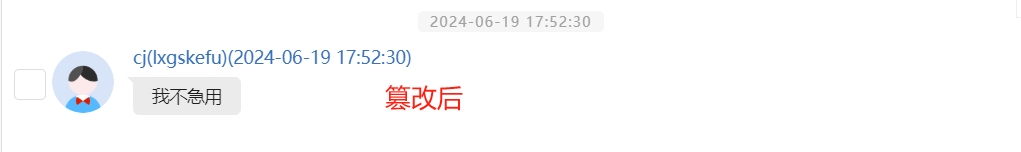

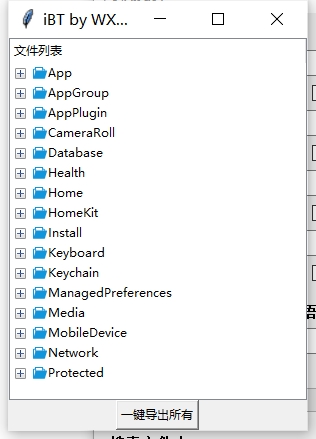

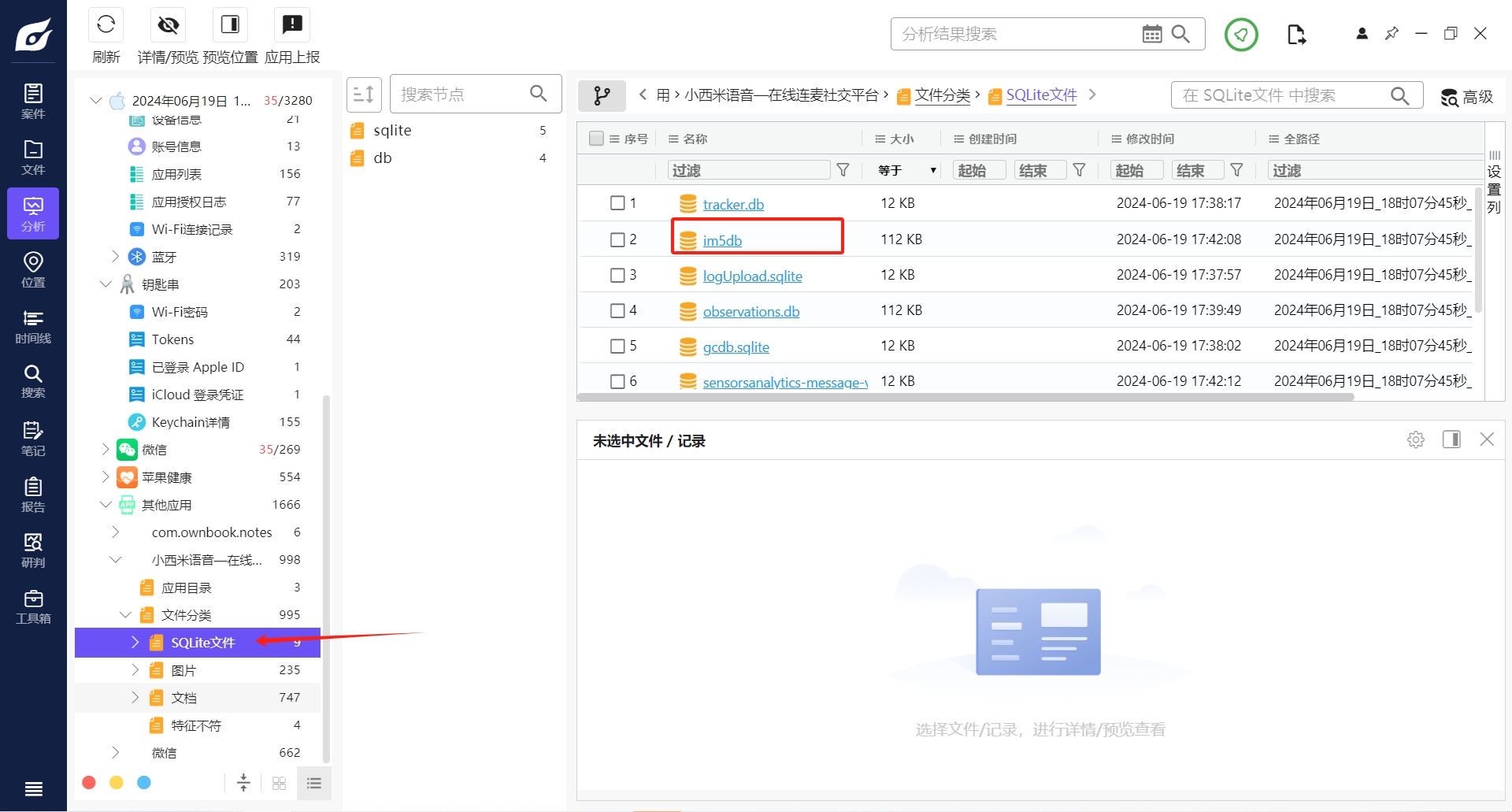

使用川师傅的工具iTunesBackupTransfer导出 iTunes备份

GitHub - WXjzcccc/iTunesBackupTransfer: iTunes备份解析

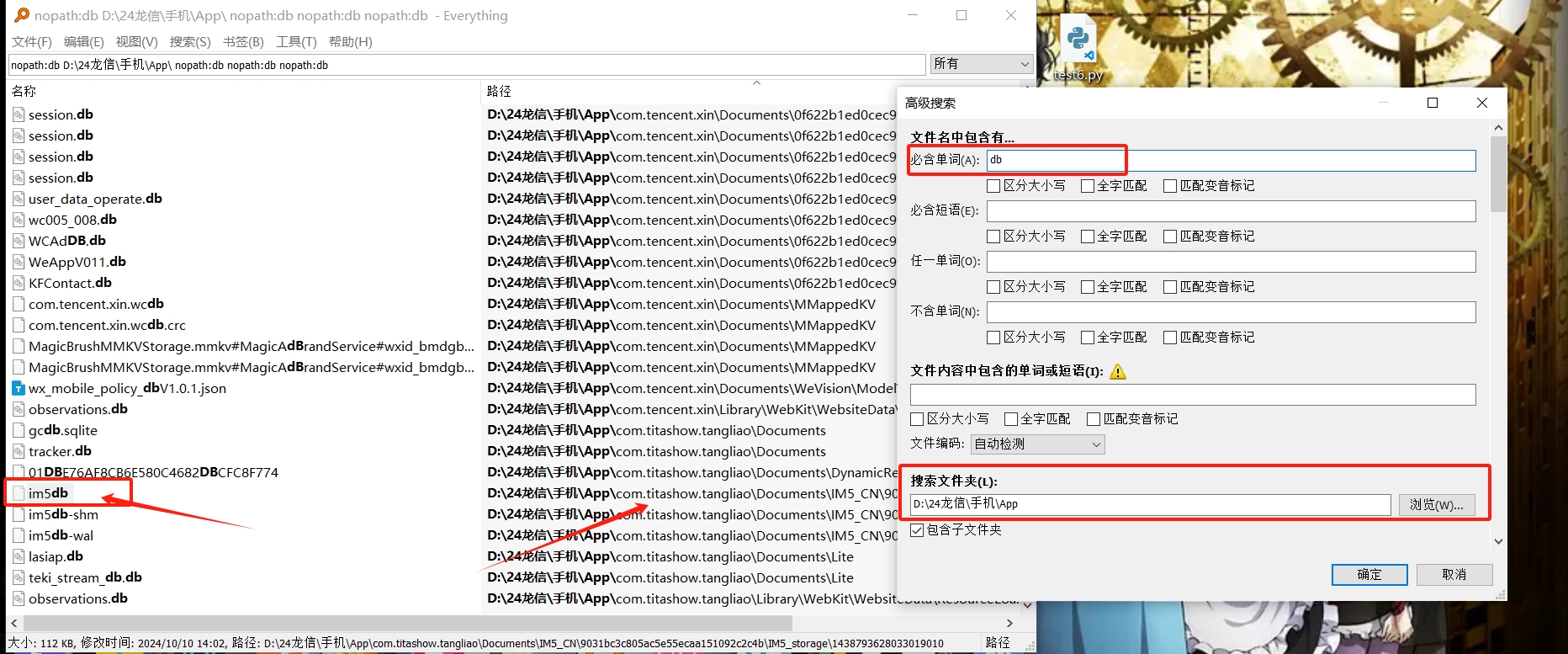

使用Everything的高级搜索,选定导出的目录,搜索关键字db再根据路径的软件包判断最有可能的

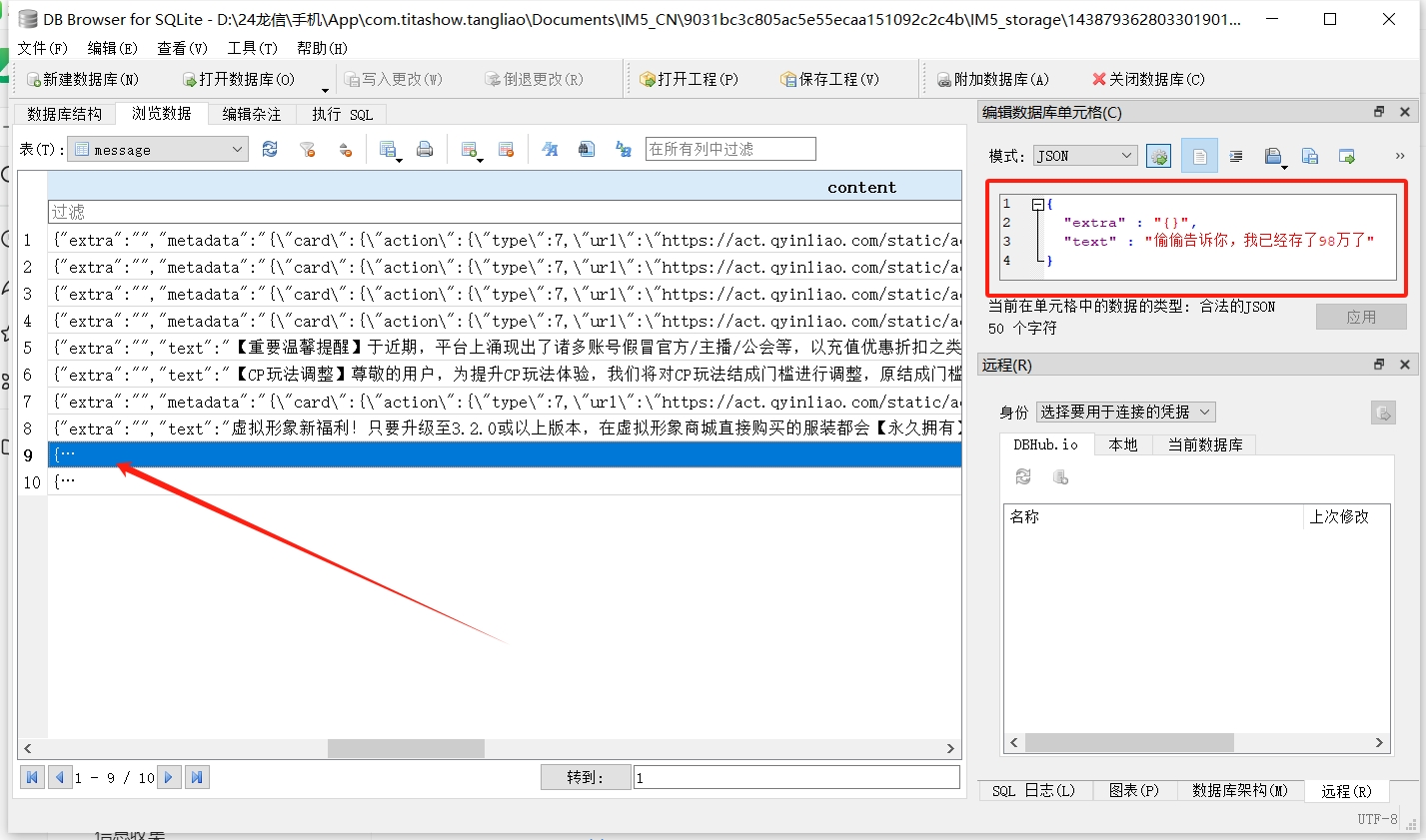

小西米语音数据库 im5db

也可以选择火眼的耗时任务其它应用

结果为

98万

19.分析计算机检材,在手机模拟器中勒索apk软件的sha256值是什么?[标准格式:全小写]

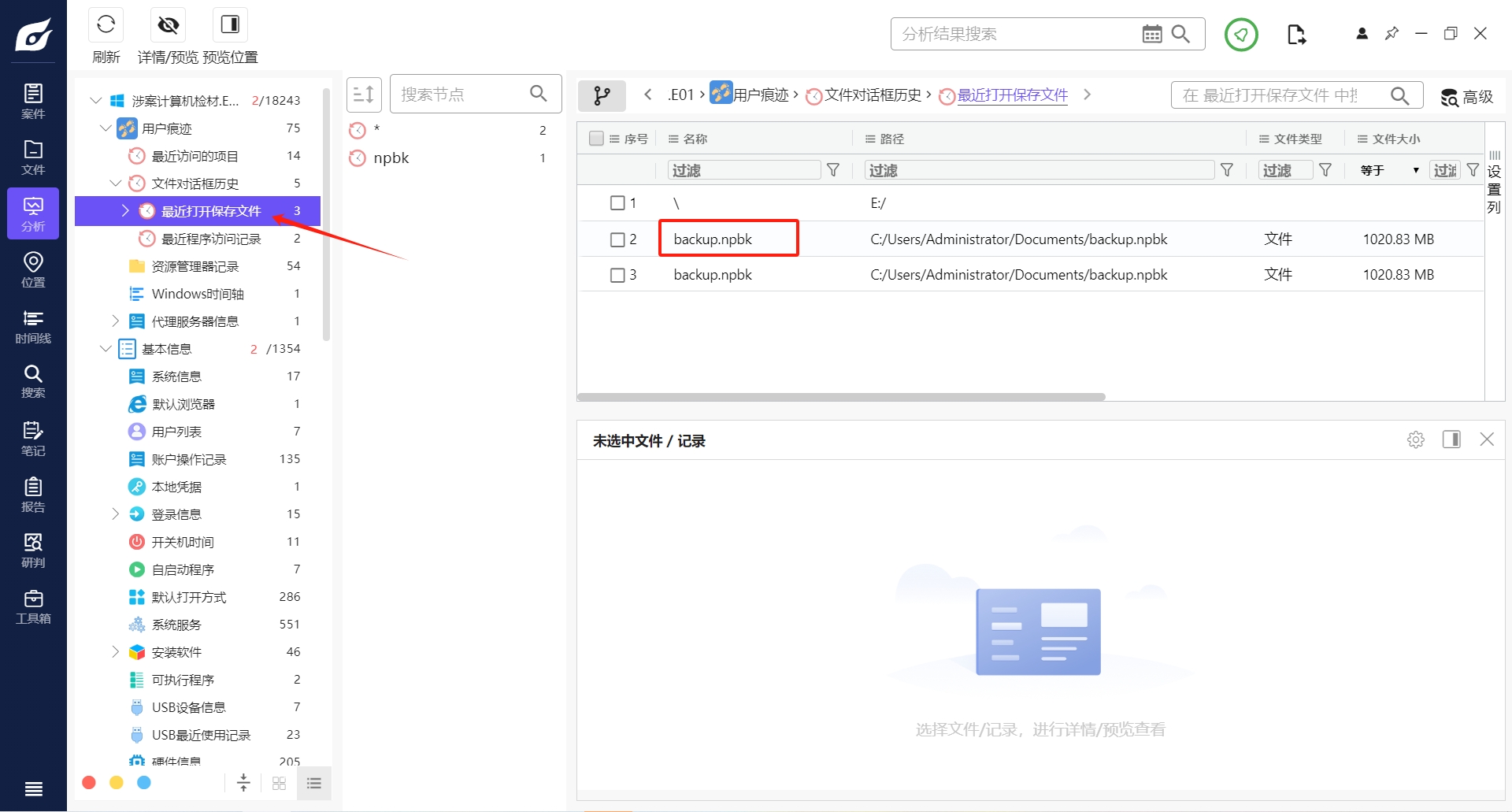

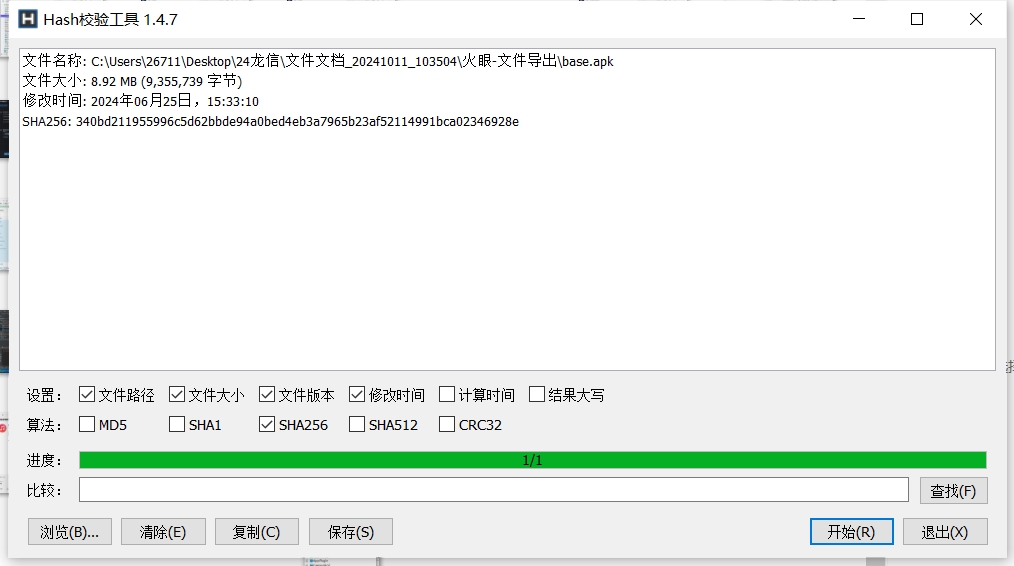

夜神模拟器 的备份后缀名是npbk

把npbk文件解压后得到vmdk文件,使用火眼或者xways挂载

在app目录下有三个应用 城信 、b站 。最后一个很可疑,导出apk。

结果为

340bd211955996c5d62bbde94a0bed4eb3a7965b23af52114991bca02346928e

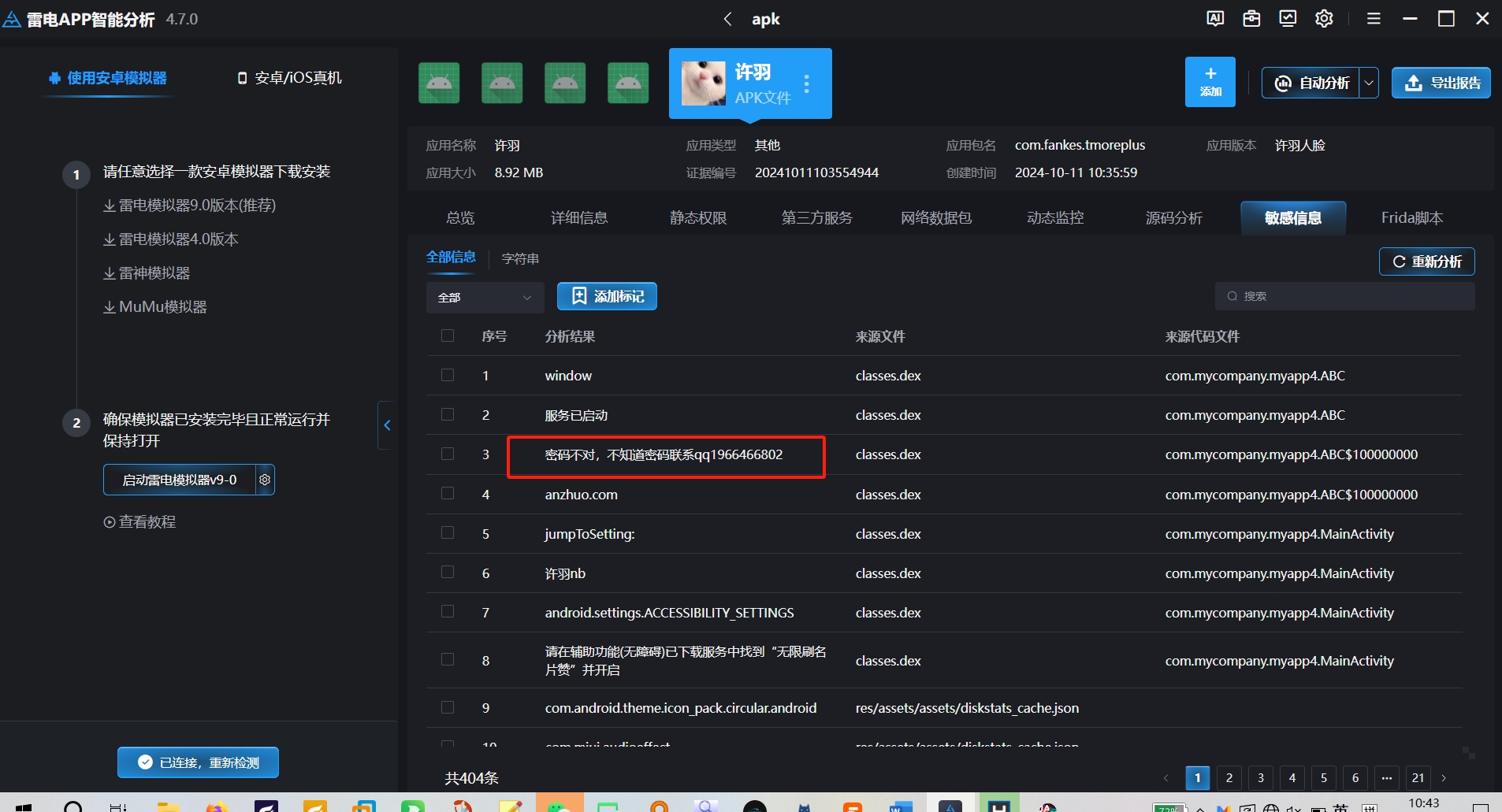

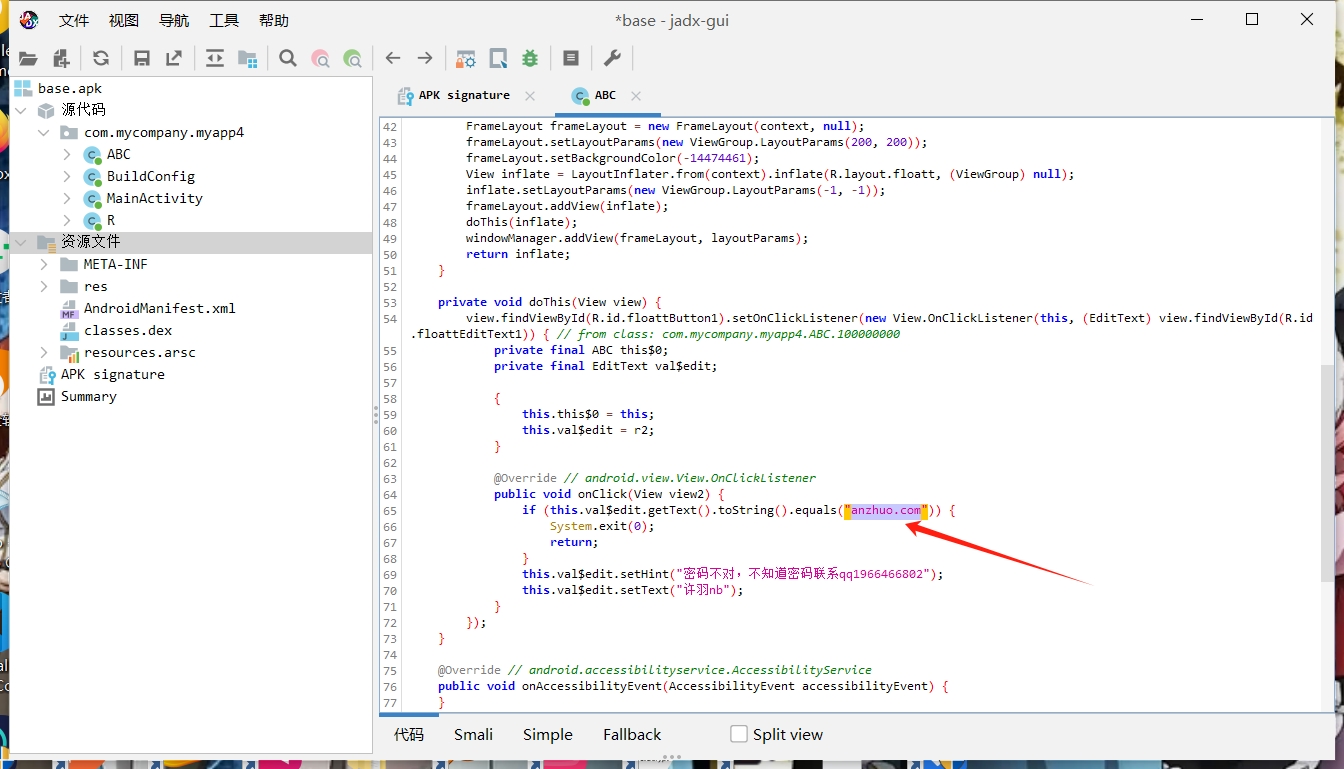

20.分析计算机检材,接上题,请问勒索apk软件的解锁密码是什么?[标准格式:qwer.com]

使用雷电查看敏感信息,有一个很可疑。使用jadx去就检索得到

直接在jadx搜索密码也能直接找到

结果为

anzhuo.com

流量分析

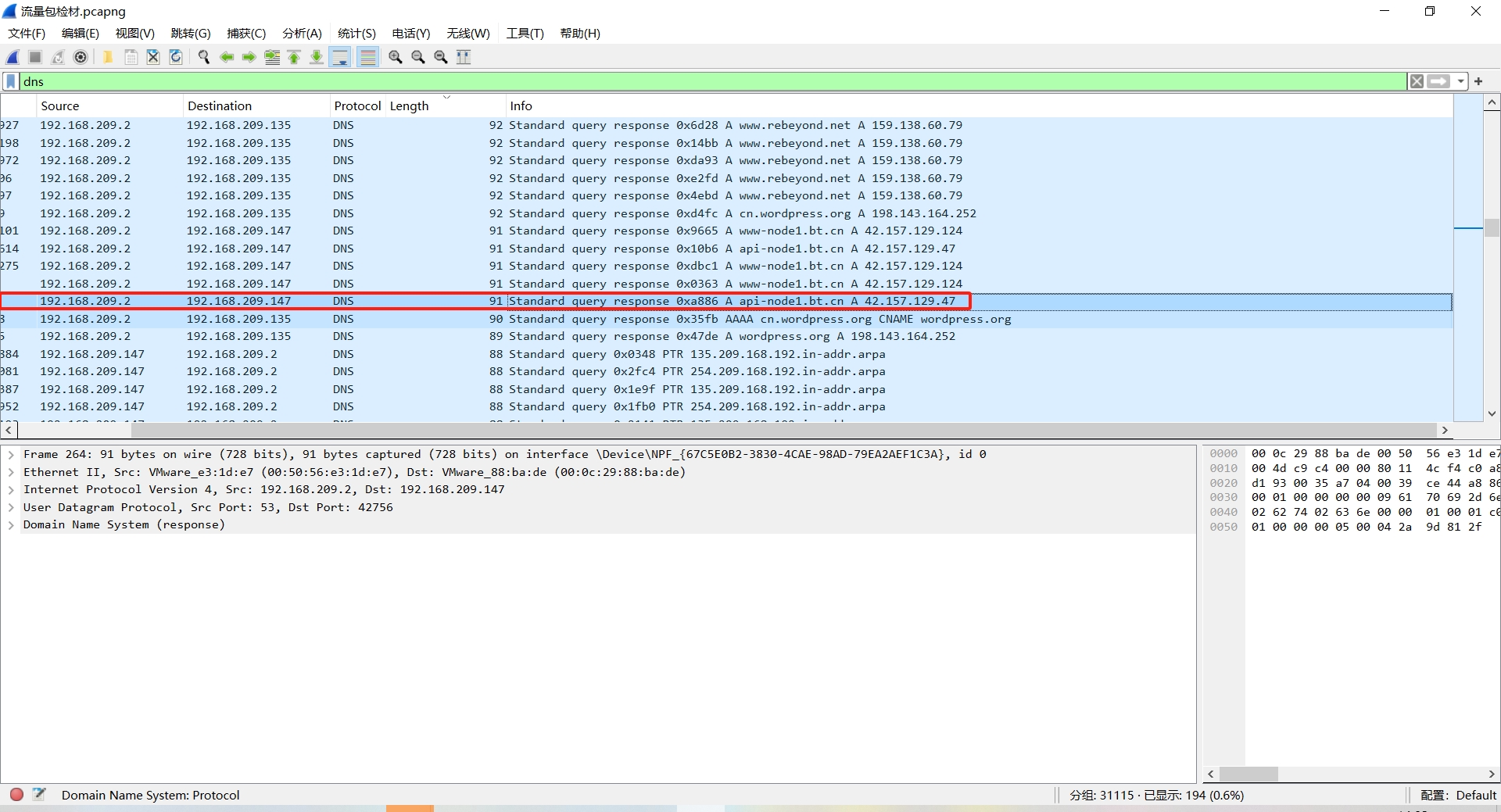

1.分析流量包检材,给出管理员对web环境进行管理的工具名。(标准格式:小皮)

查看DNS的流量,其中有特征

结果为宝塔

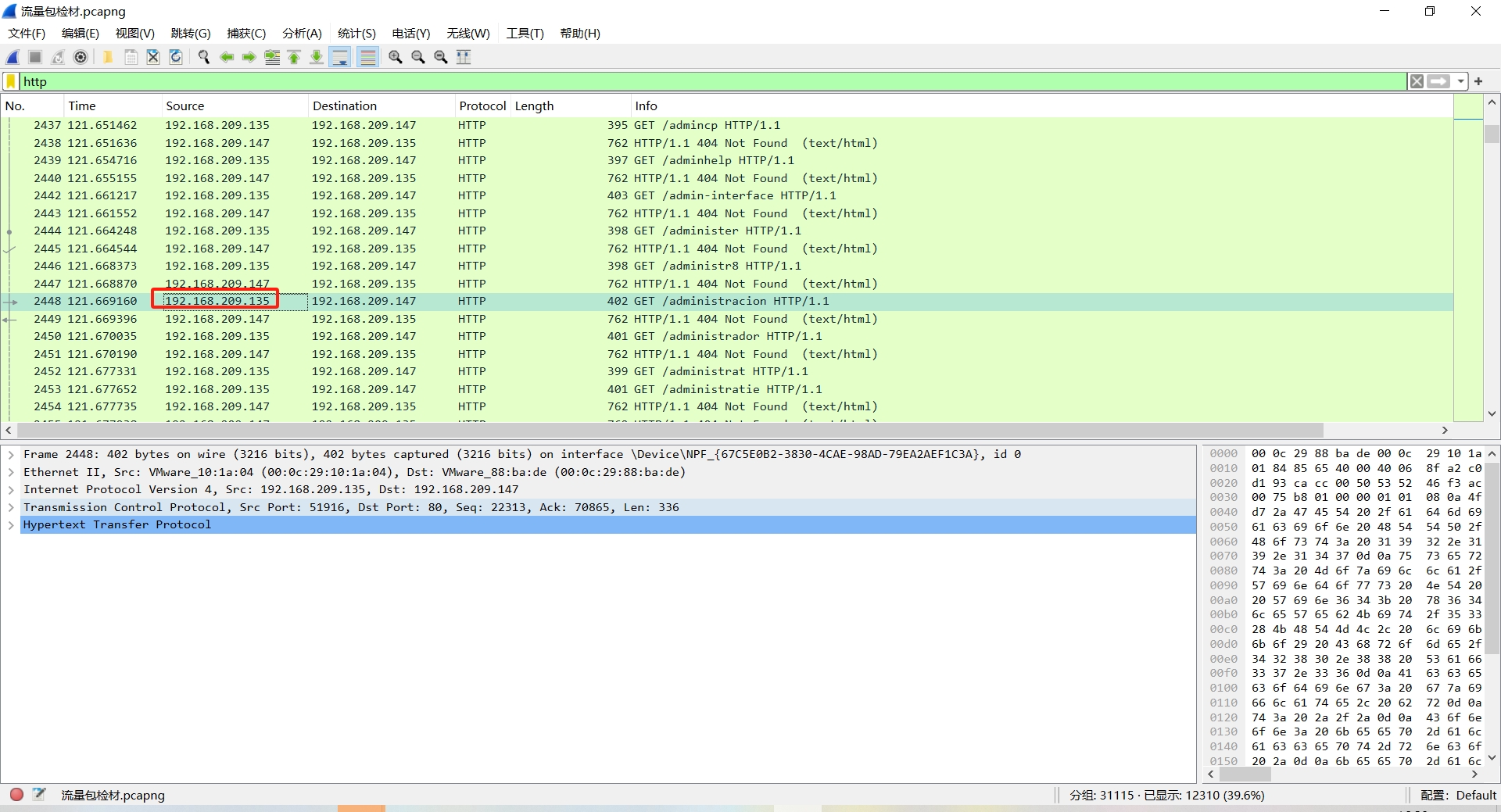

2.分析流量包检材,给出攻击者的ip地址是多少。(标准格式:127.0.0.1)

192.168.209.135对网站进行目录扫描

结果为

192.168.209.135

3.分析流量包检材,给出攻击者爆破出的网站非管理员用户名是。(标准格式:admin)

正在学习中。。。

敬请期待

4.分析流量包检材,攻击者进行目录扫描得到的具有后门的页面url路径为。(标准格式:/abc.html)

5.分析流量包检材,攻击者通过修改请求包中的哪个字段导致恶意文件成功上传。(标准格式:test-type)

6.分析流量包检材,攻击者上传成功的恶意文件, 该文件的临时存放路径是。(标准格式:/abc/edf)

7.分析流量包检材,服务器php配置文件的存放位置(标准格式:/www/sev/php.ini)

8.分析流量包检材,被攻击的web环境其数据库密码是。(标准格式:qwer1234)

9.分析流量包检材,服务器管理存放临时登录密码的位置。(标准格式:/tmp/pass)

10.分析流量包检材,黑客获取的高权限主机的登录密码。(标准格式:qwer1234)

服务器分析

1.分析服务器检材,服务器会做登录密码验证,该登录验证文件位置在?[标准格式:/xxx/xxx/xxx.xxx]

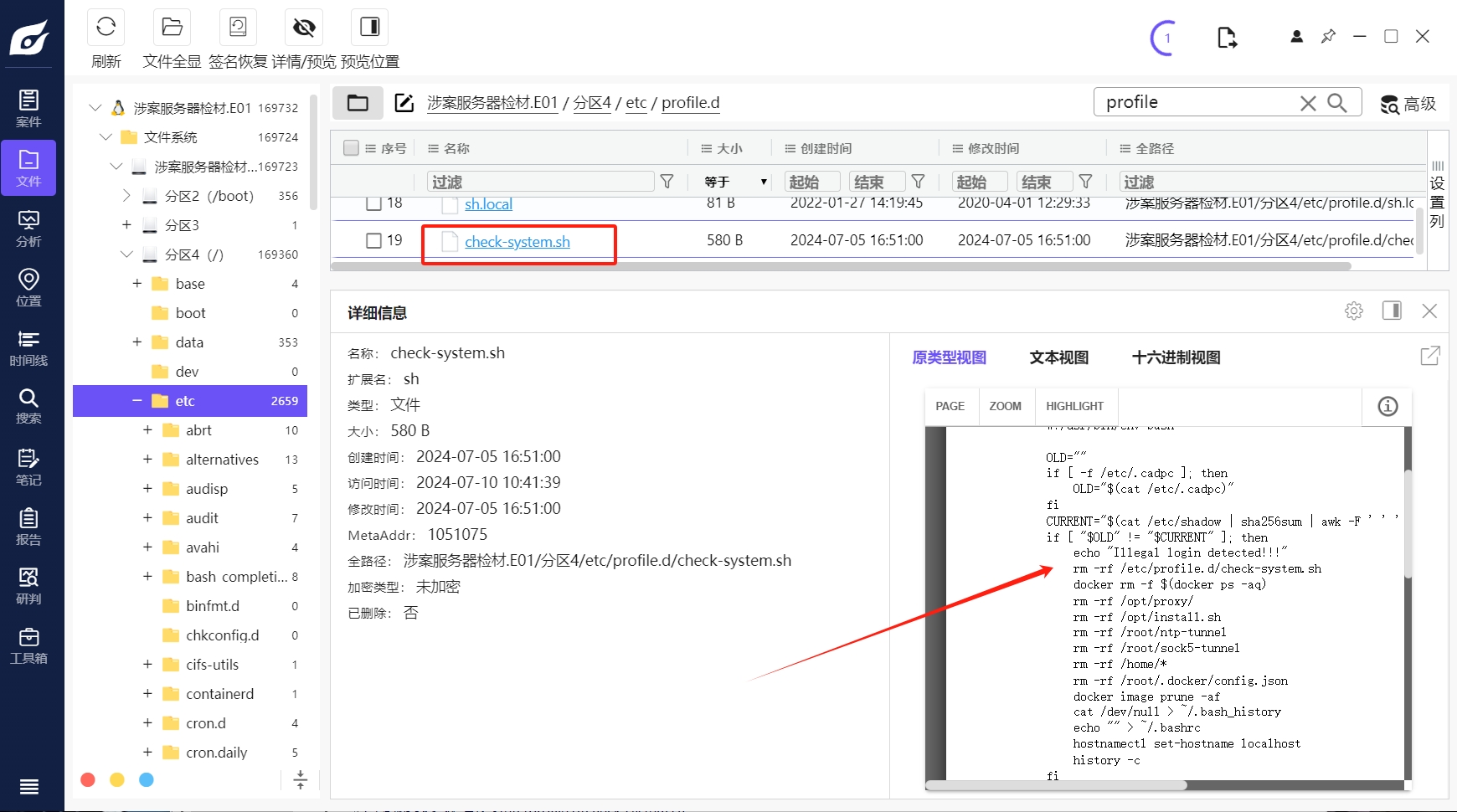

当我们仿真登录后,发现会删除一些东西,如docker。使用火眼或xways挂载,查看自启动脚本,

在/etc/profile.d目录下找到check-system.sh文件

/etc/profile.d是一个用于存放系统范围内的环境变量和启动脚本的目录。

在火眼直接搜索.sh排序改为时间也能直接找到

结果为

/etc/profile.d/check-system.sh

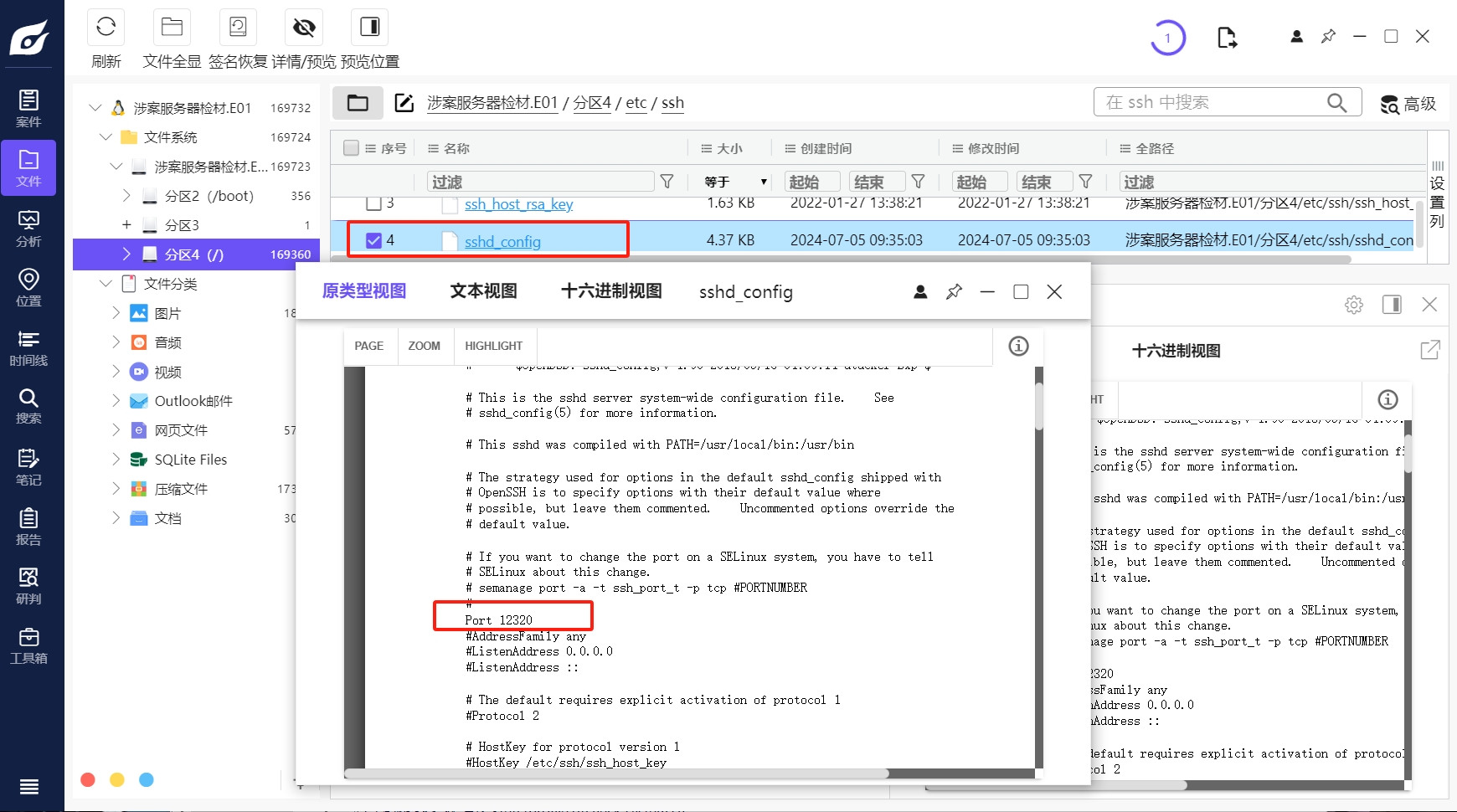

2.分析服务器检材,服务器ssh端口是多少?[标准格式:1234]

在 Linux 系统中,SSH 服务的配置文件通常位于: etc/ssh/sshd_config

结果为

12320

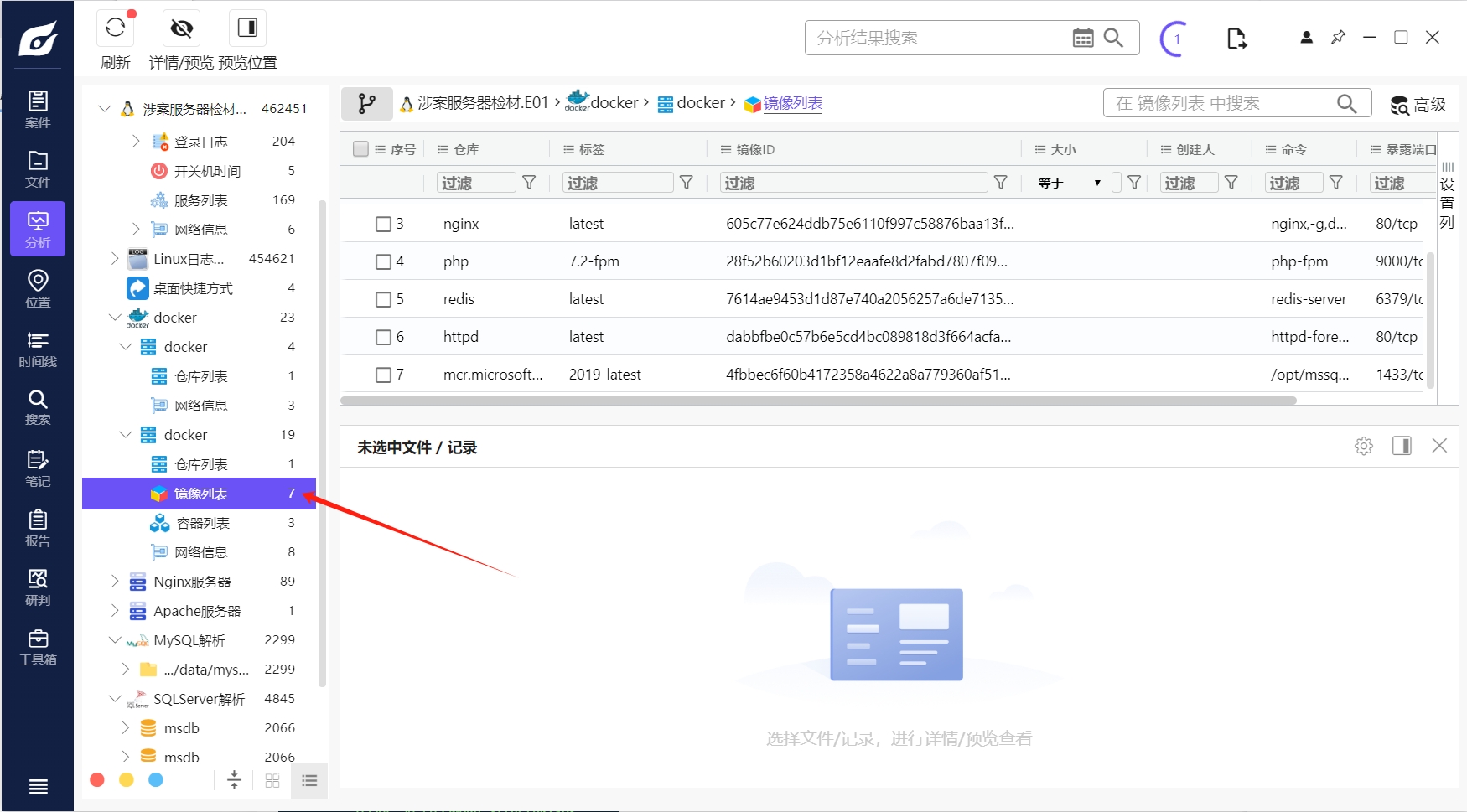

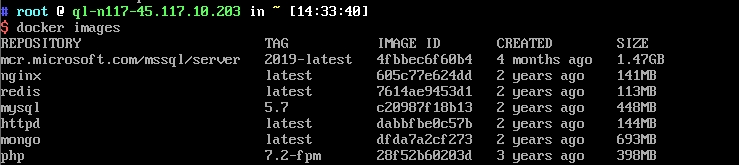

3.分析服务器检材,服务器docker内有多少个镜像。[标准格式:100]

火眼直接出了

或者删掉验证脚本

进入后执行rm /etc/profile.d/check-system.sh

结果为

7

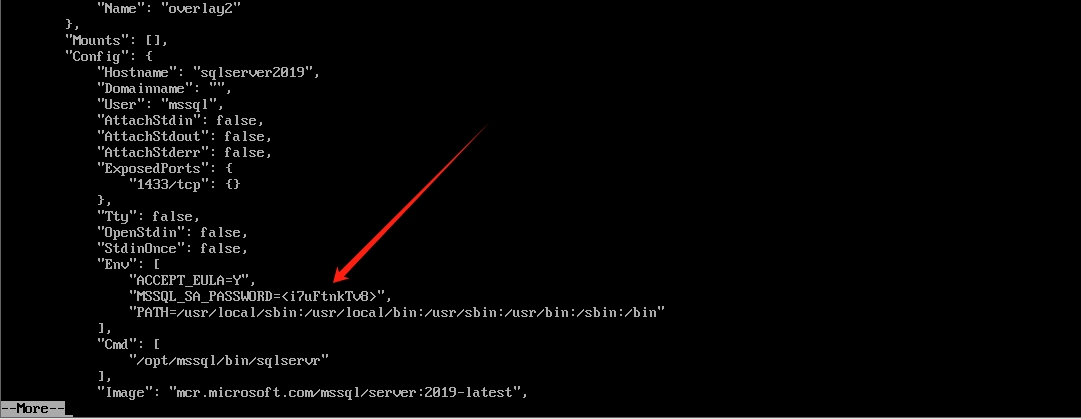

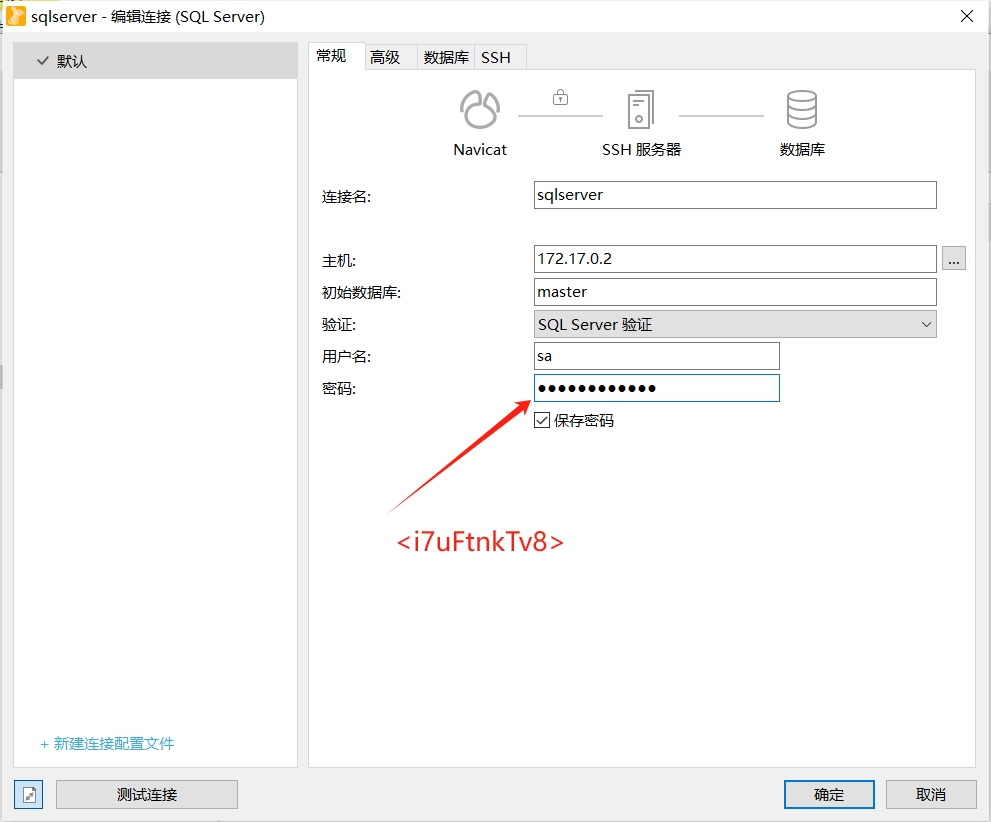

4.分析服务器检材,服务器内sqlserver默认账号的密码是?[标准格式:xxx]

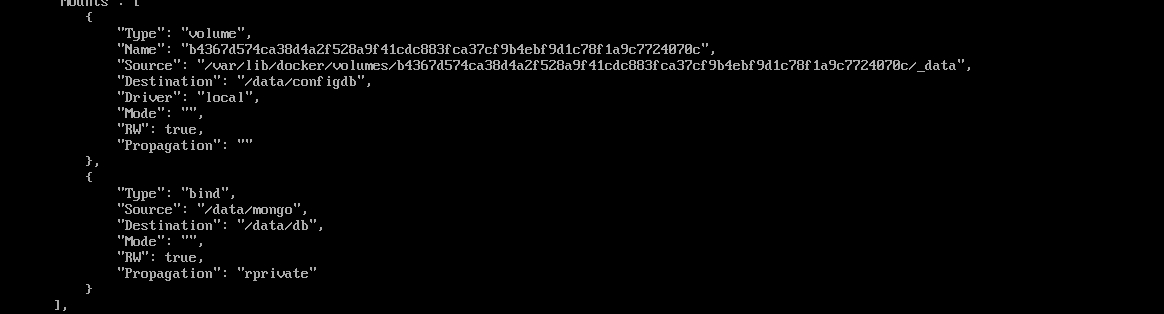

先查看sqlserver容器id docker ps -a

docker inspect 39 | more

结果为

<i7uFtnkTv8>

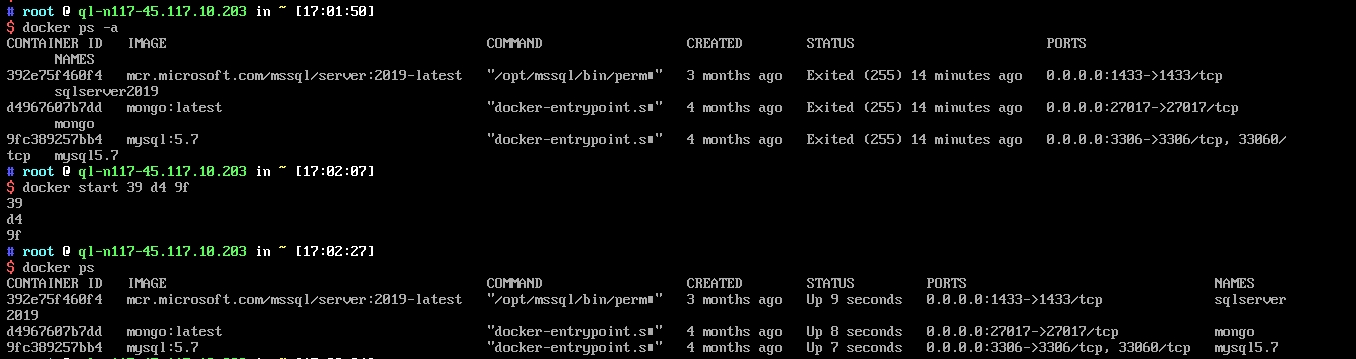

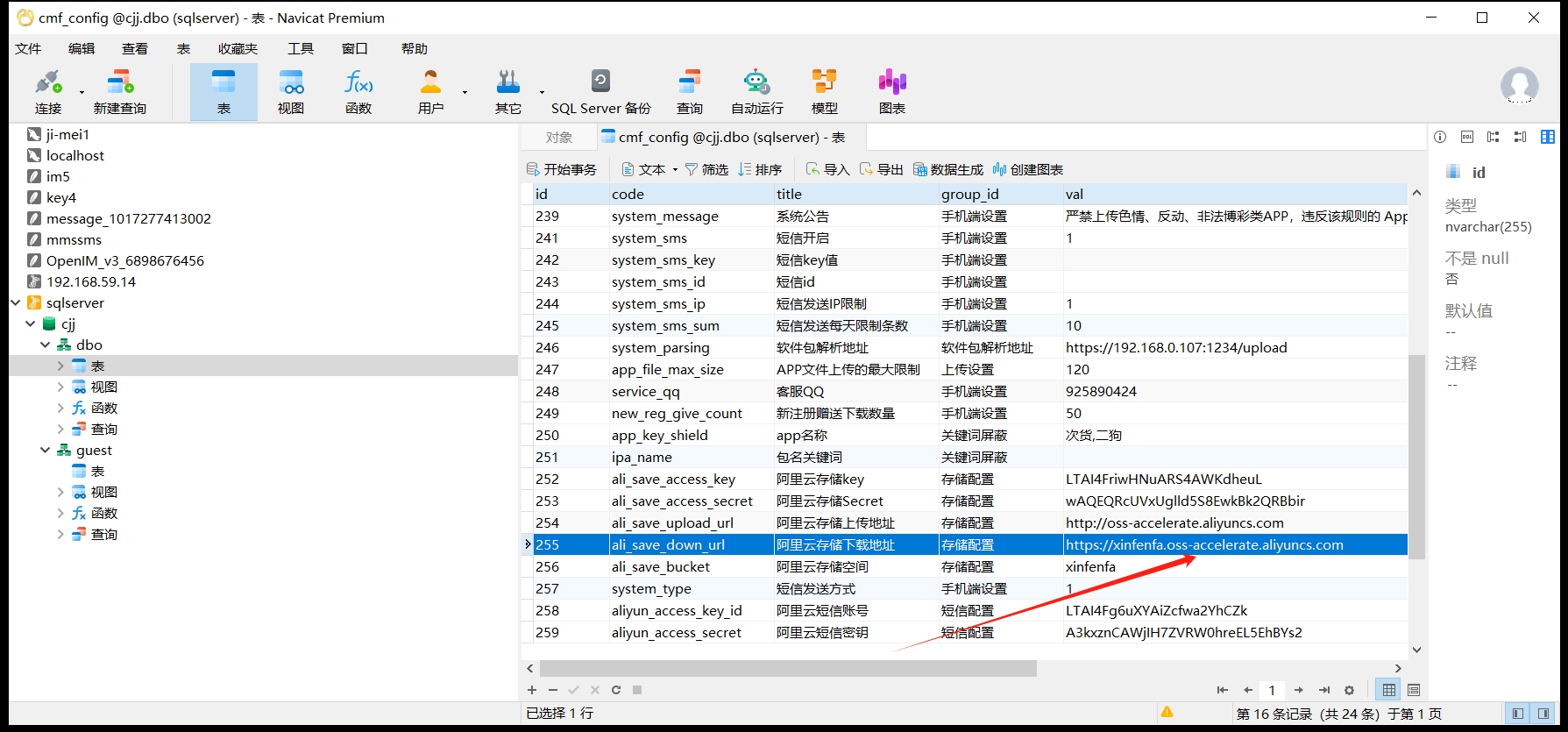

5.分析服务器检材,服务器内sqlserver存放了阿里云存储下载地址,该下载地址是?标准格式:[https://xxx]

把容器都启动起来

docker start 39 d4 9f

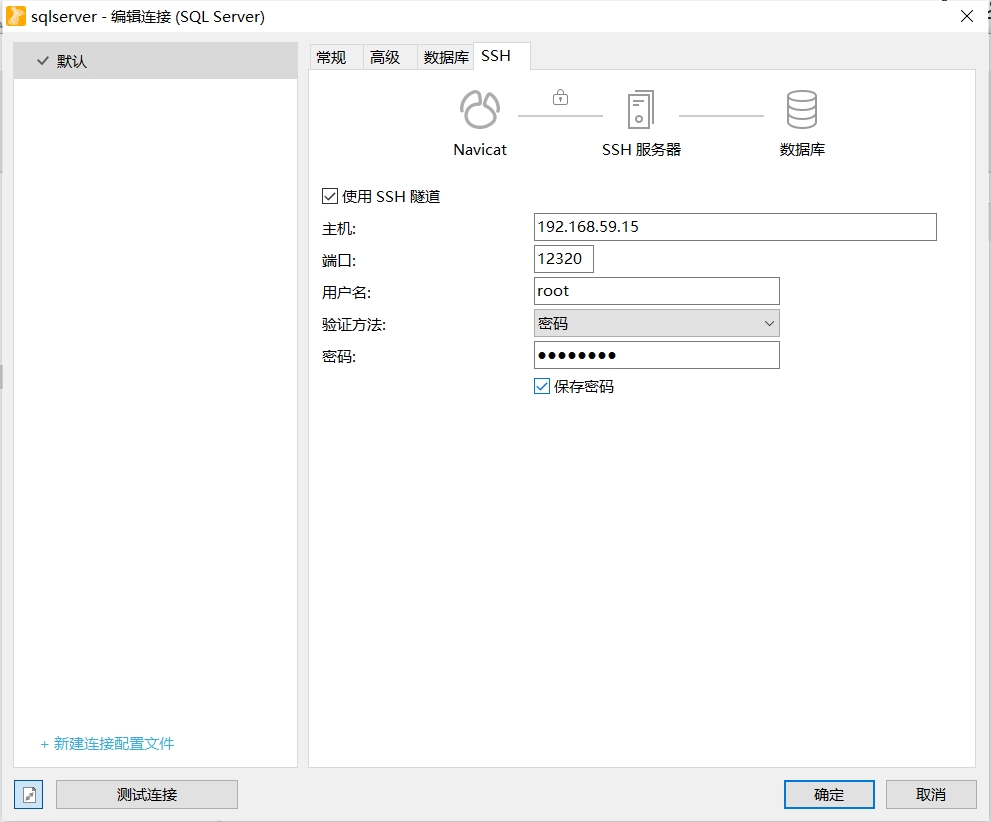

使用navicat连接

配置SSH

192.168.59.15为我的ens33 IP ,使用ip a查看

配置数据库

结果为

https://xinfenfa.oss-accelerate.aliyuncs.com

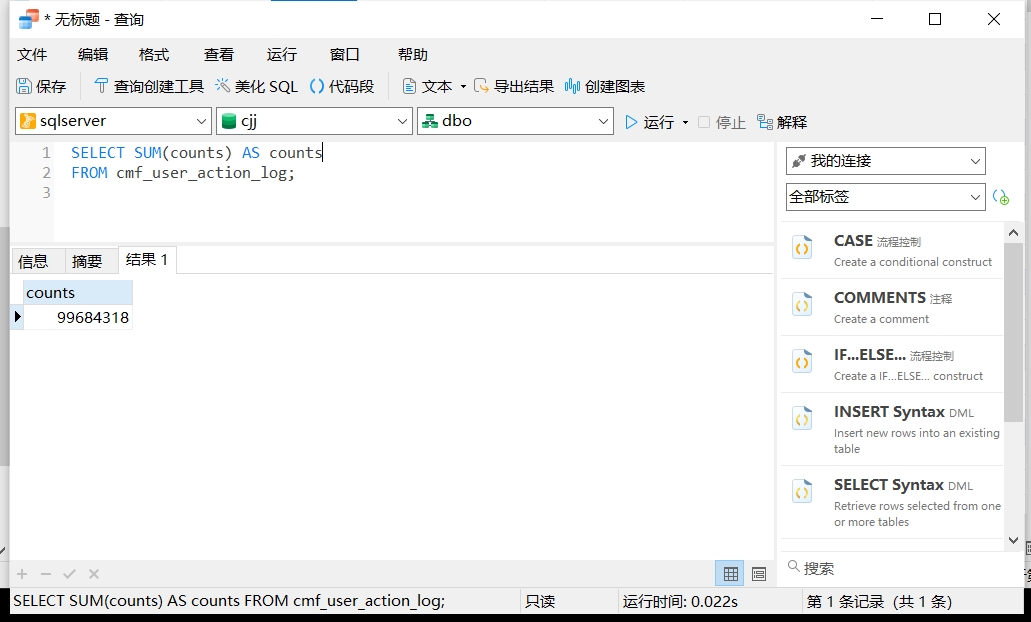

6.分析服务器检材,服务器内sqlserver内“cmf_user_action_log”表,表内存在的用户操作日志,一共操作次数是多少?[标准格式:100]

结果为

99684318

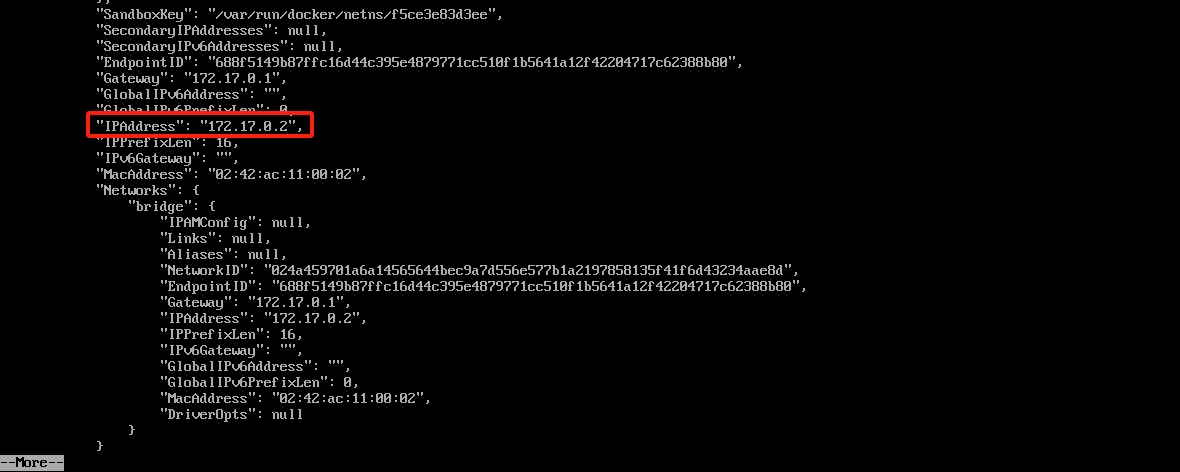

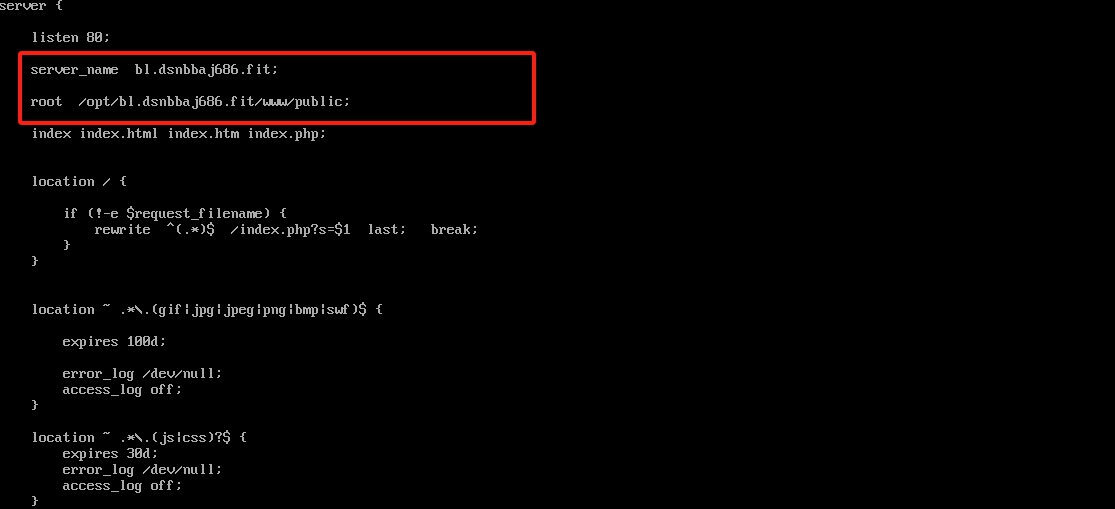

7.分析服务器检材,该服务器正在使用的数据库的持久化目录是什么?[标准格式:/xxx/xxx]

对nginx目录找到nginx配置文件conf.d查看下面的文件

发现服务器名为bl.dsnbbaj686.fit和目录

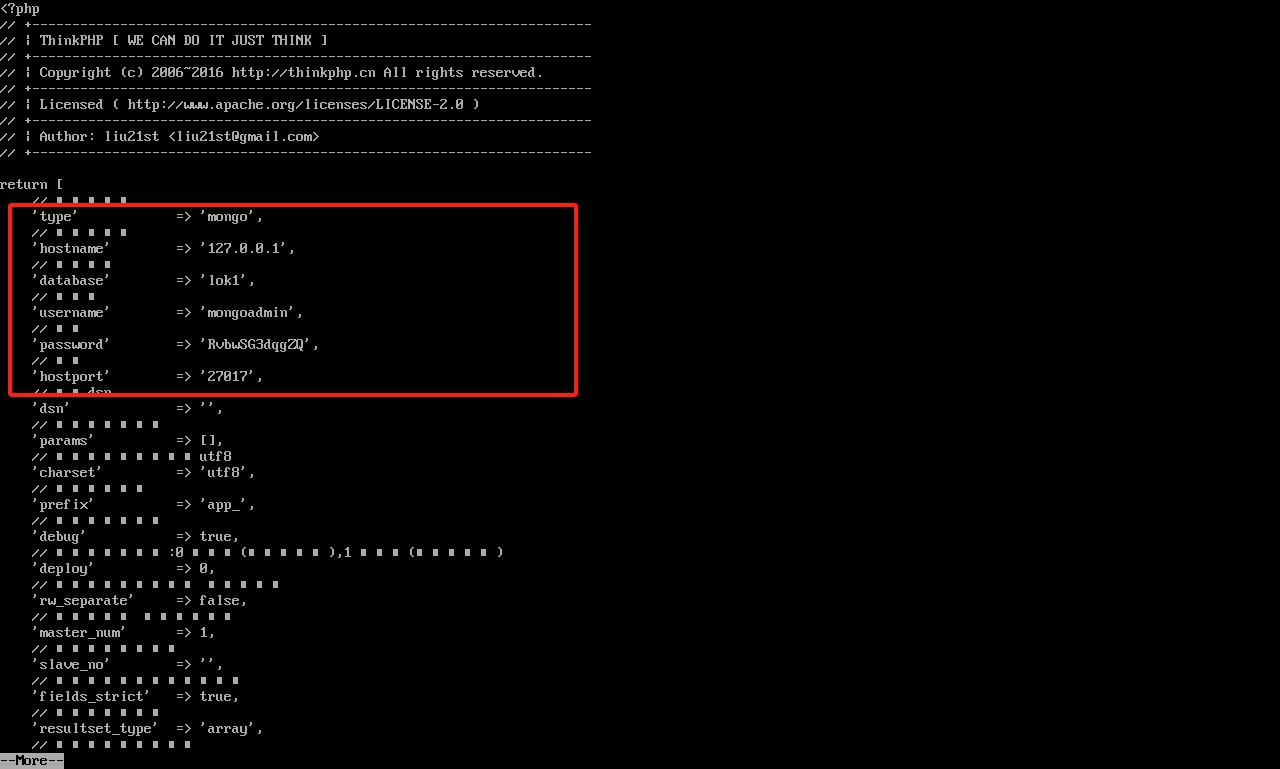

在/opt/bl.dsnbbaj686.fit/www/app下找到database.php,查看得知使用的是mongodb

查看配置docker inspect d4

结果为

/data/mongo

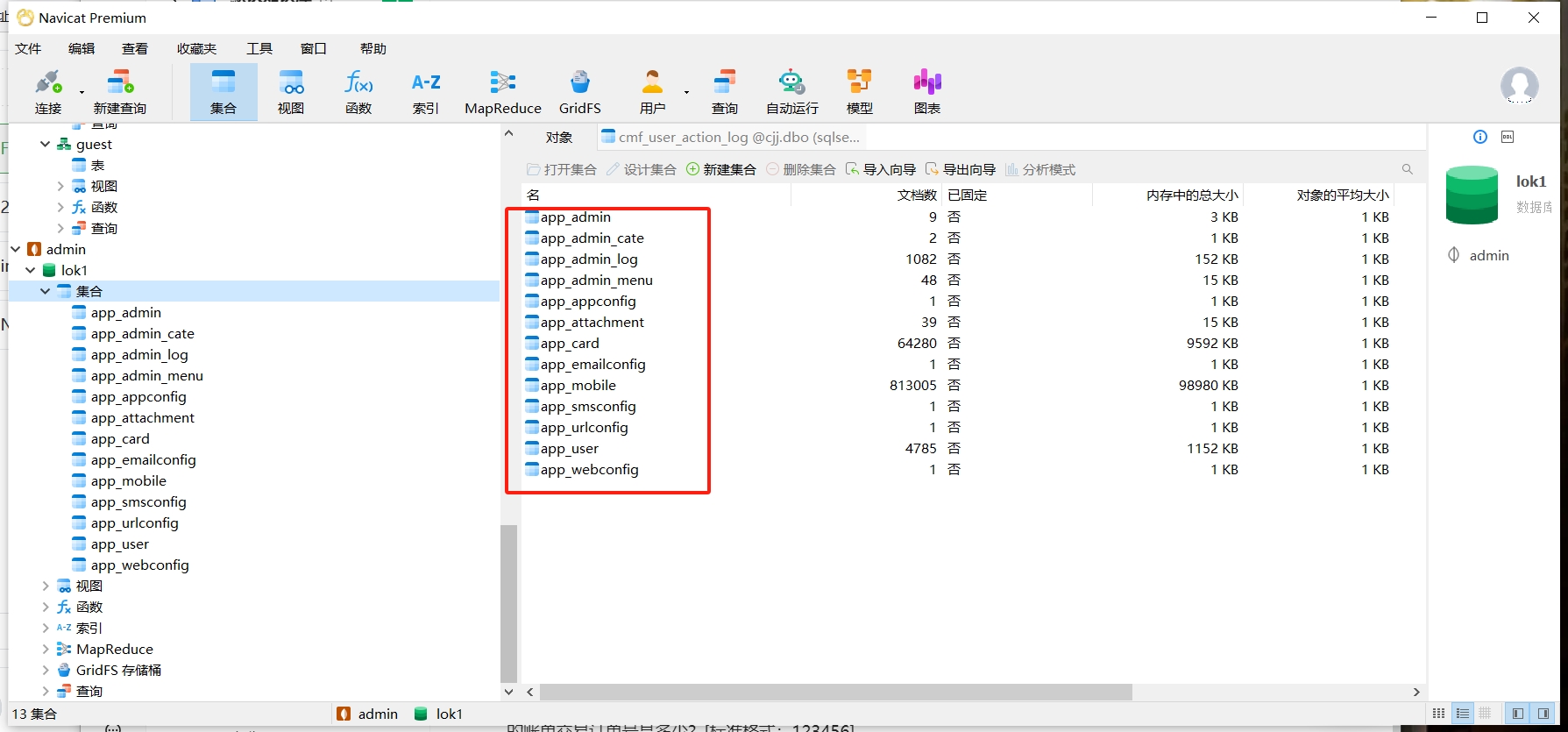

8.分析服务器检材,该网站后台正在使用的数据库有多少个集合?[标准格式:100]

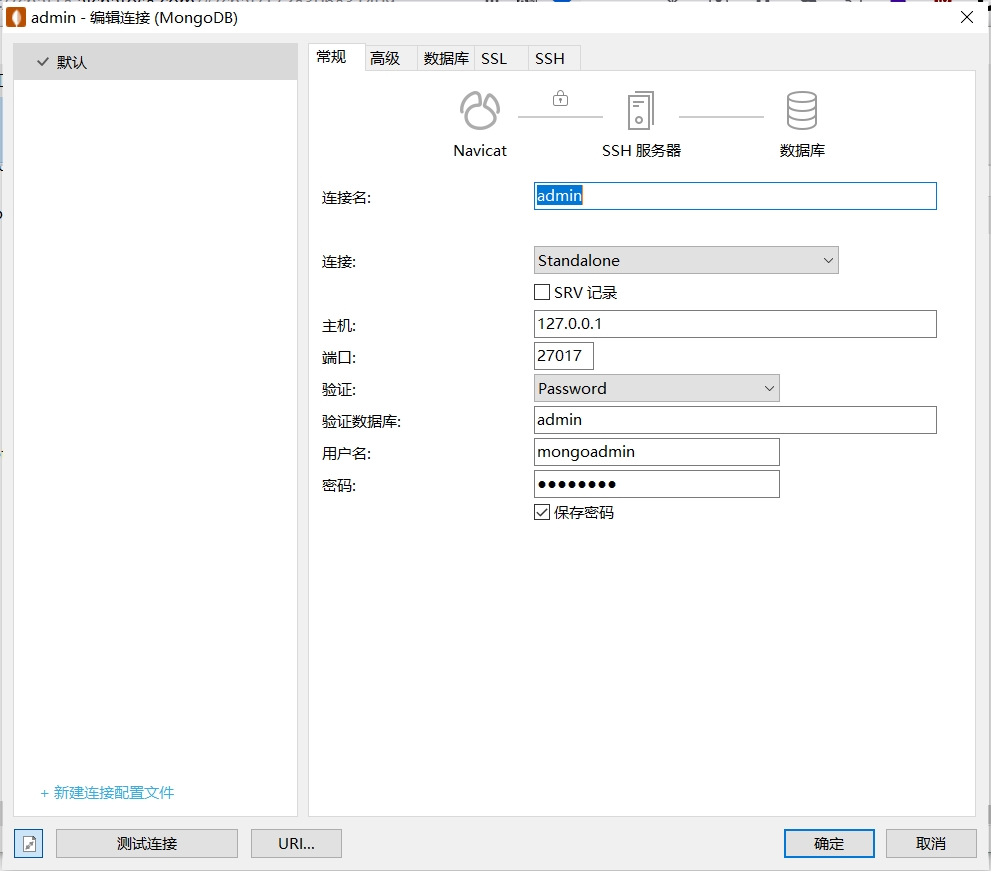

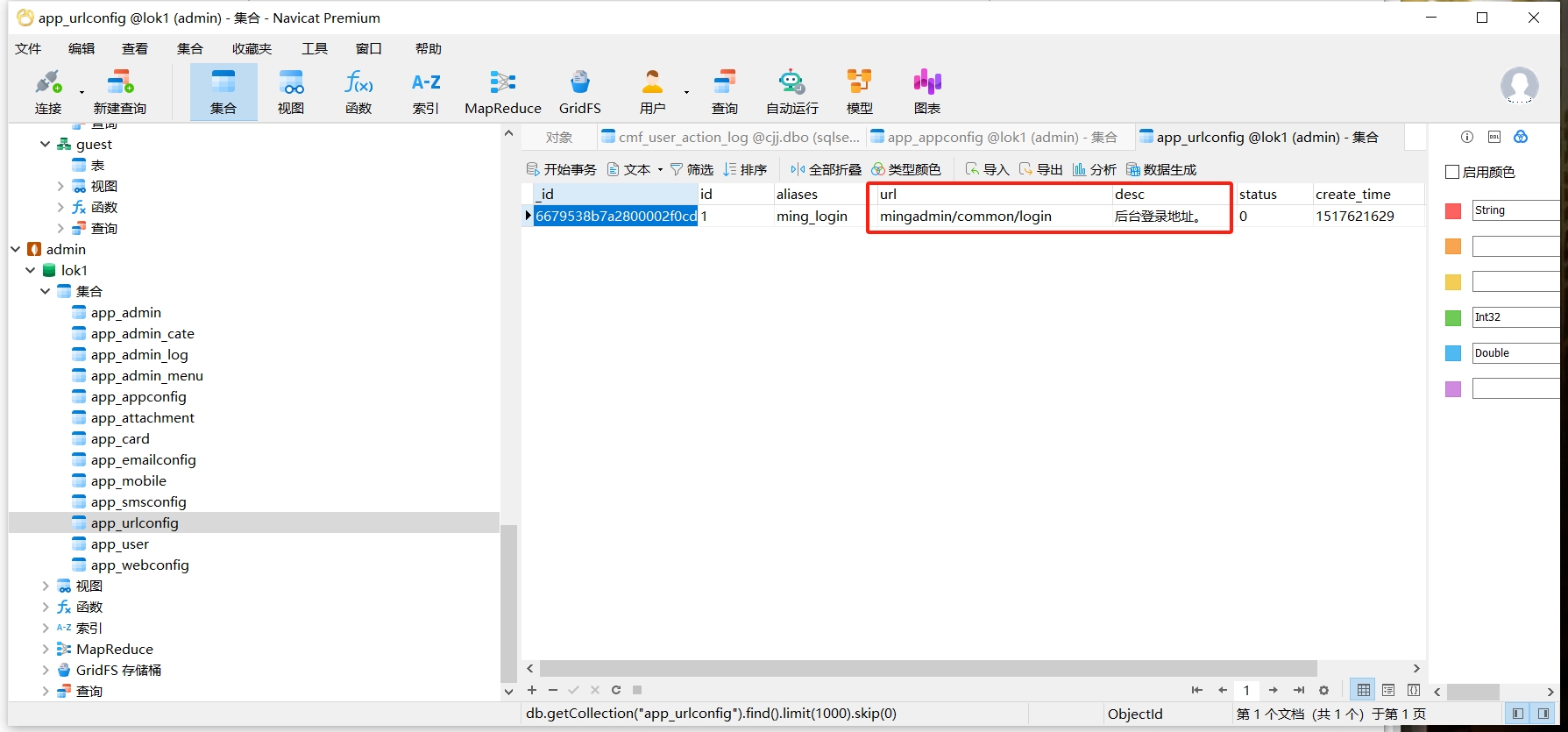

连接mongodb数据库

SSH配置和之前一样

结果为

13

9.分析服务器检材,该网站的后台登录地址是?[标准格式:/xxx/xxx.xxx 全小写,不加域名]

在app_urlconfig表中

结果为

mingadmin/common/login

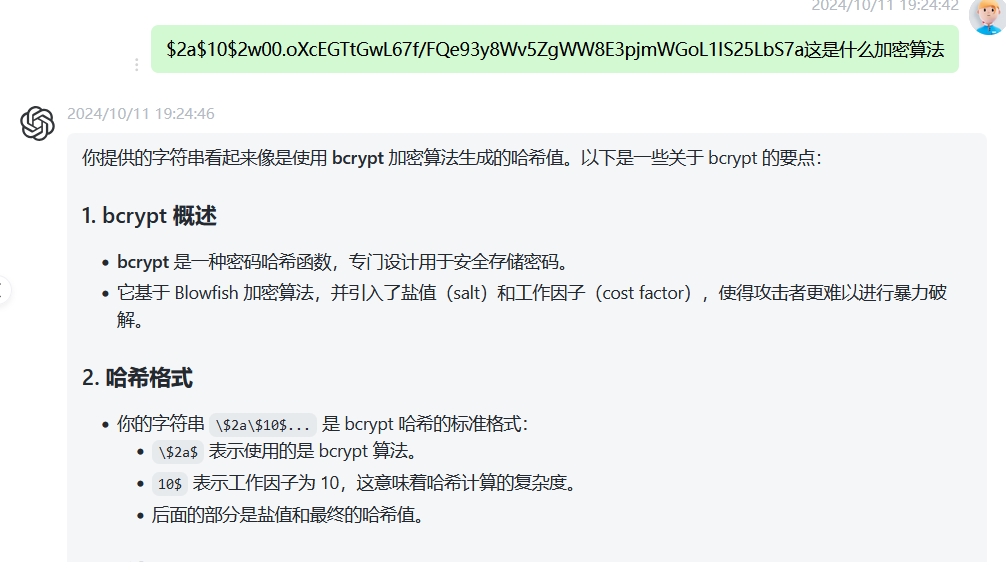

10.分析服务器检材,该网站后台使用的管理员加密算法是?[标准格式:全大写]

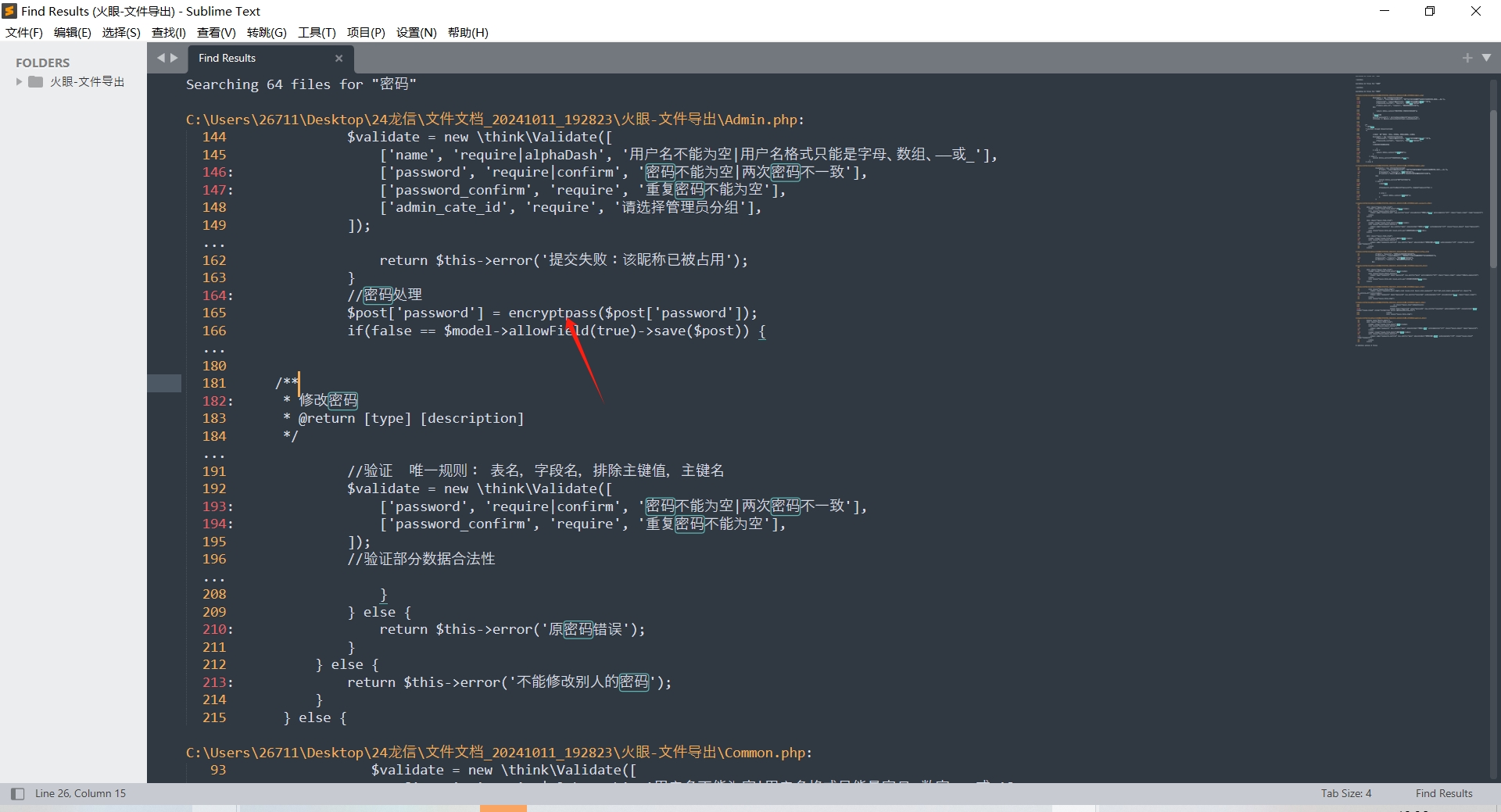

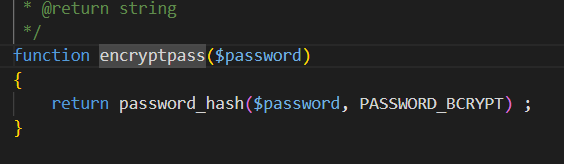

在app_admin表中找到密码,通过格式推断加密算法

方法二:

在opt/bl.dsnbbaj686.fit/www/app/目录下有一个appmanager文件,导出后使用工具sublime_text对关键字如密码,加密,算法等进行全局搜索成功找到

在/opt/bl.dsnbbaj686.fit/www/app/appmanager/common.php中找到加密算法

结果为

bcrypt

11.分析服务器检材,该网站最早使用超级管理员进行删除管理员操作的IP地址是?[标准格式:x.x.x.x]

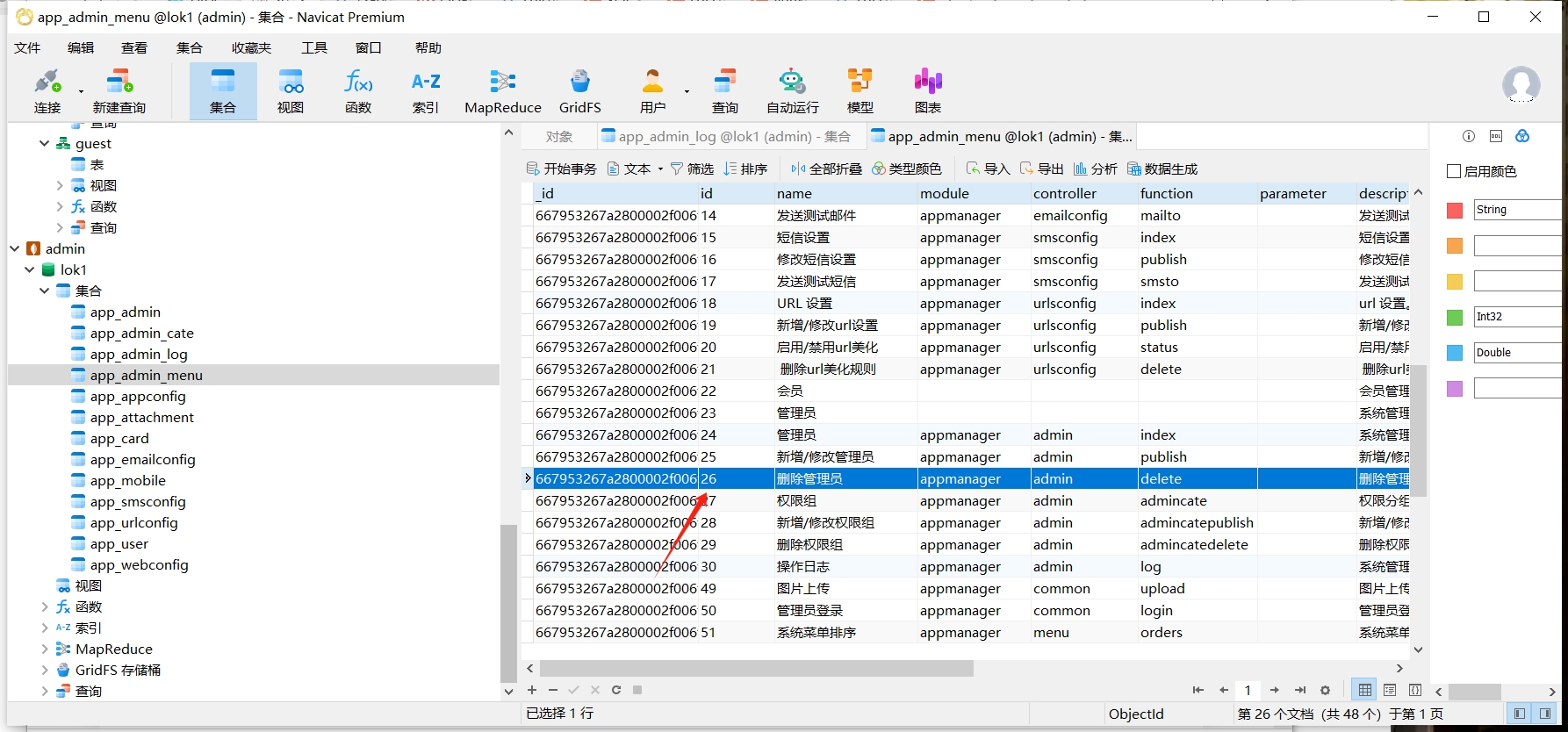

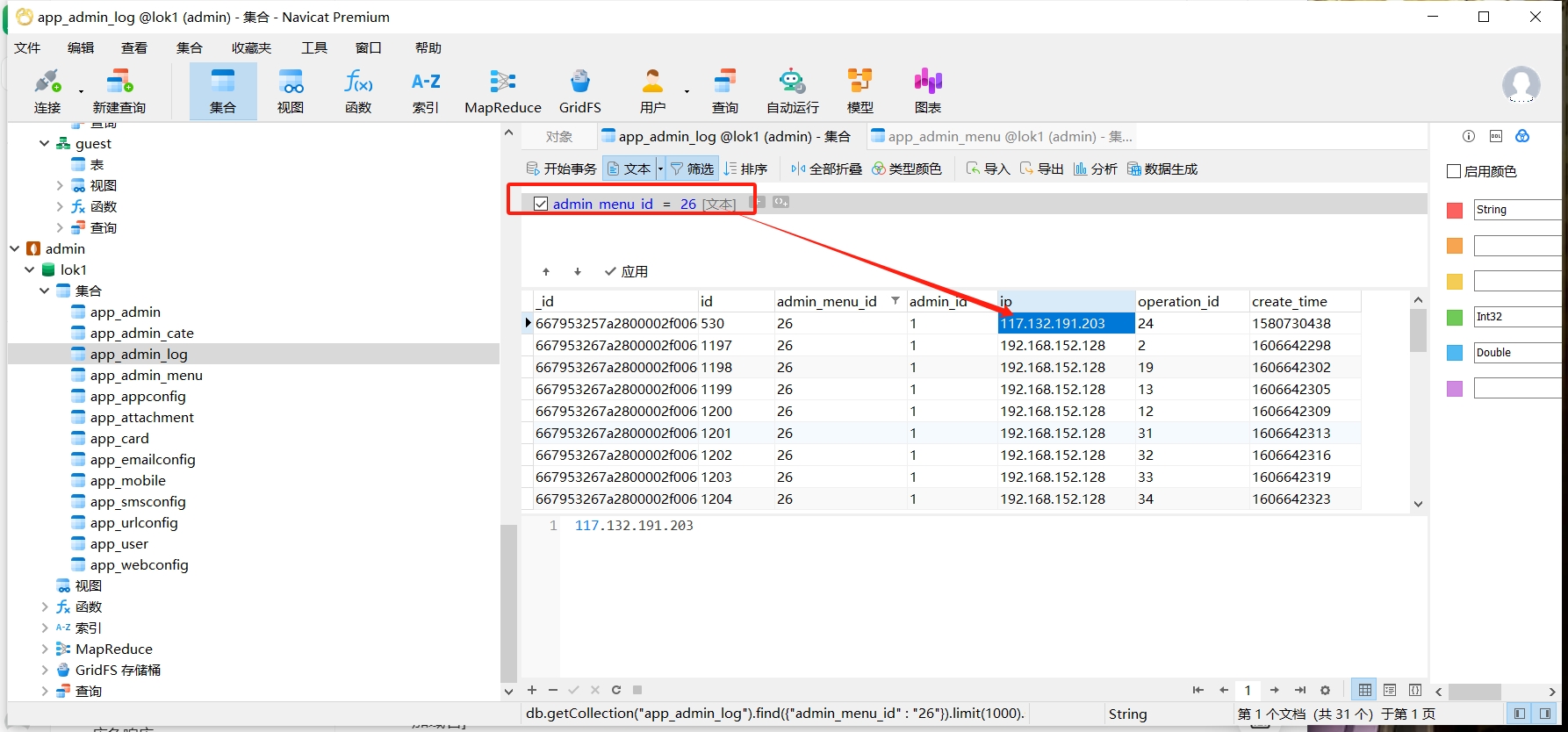

在app_admin_menu表中找到删除管理员操作对应的id为26

在app_admin_log表中筛选

结果为

117.132.191.203

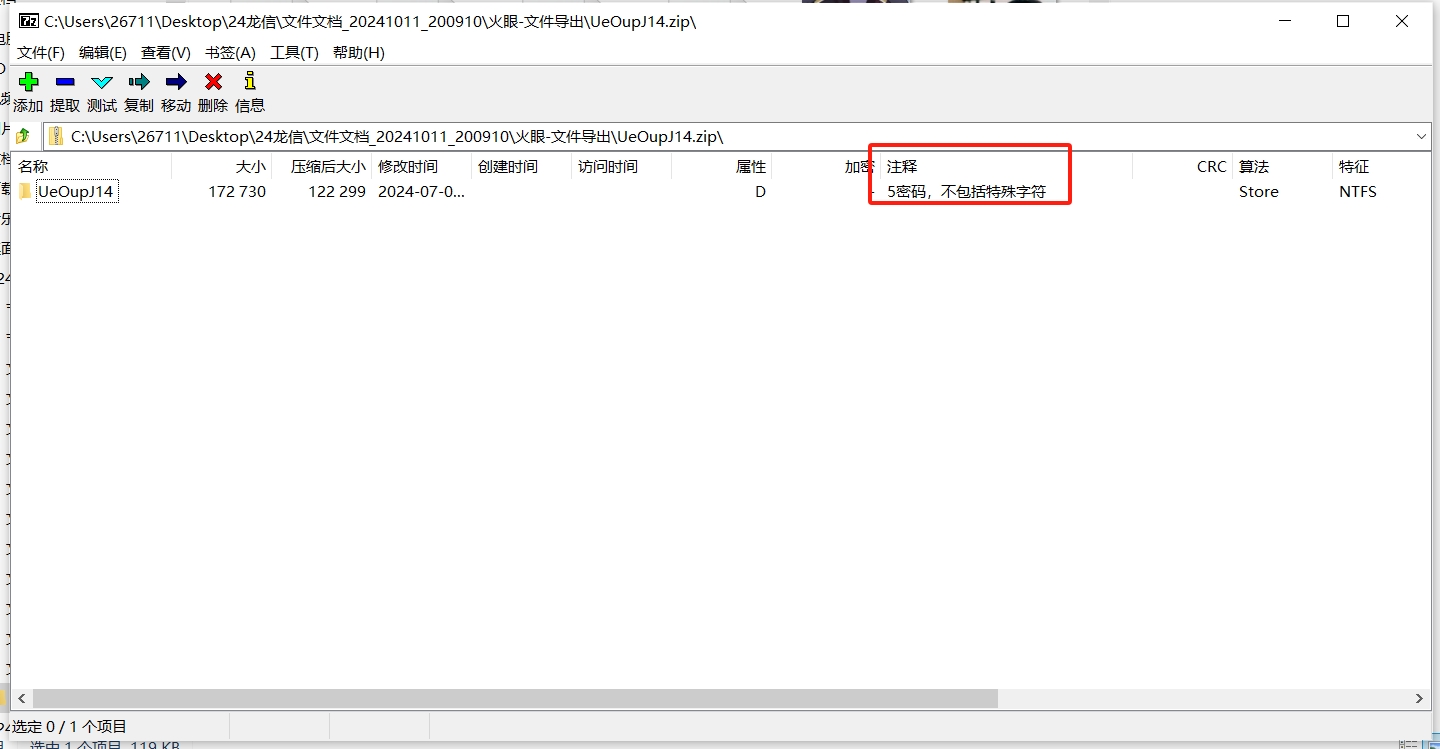

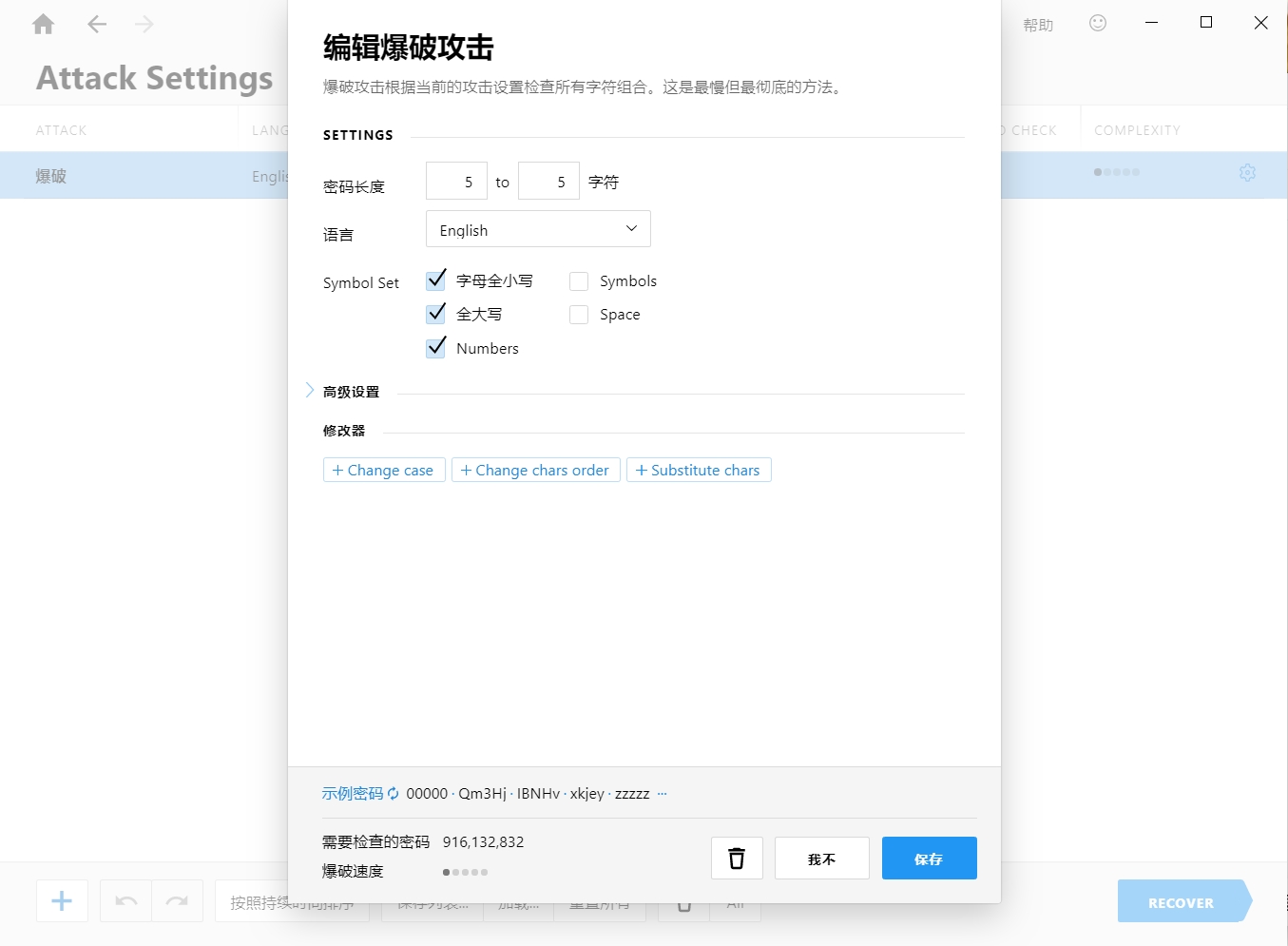

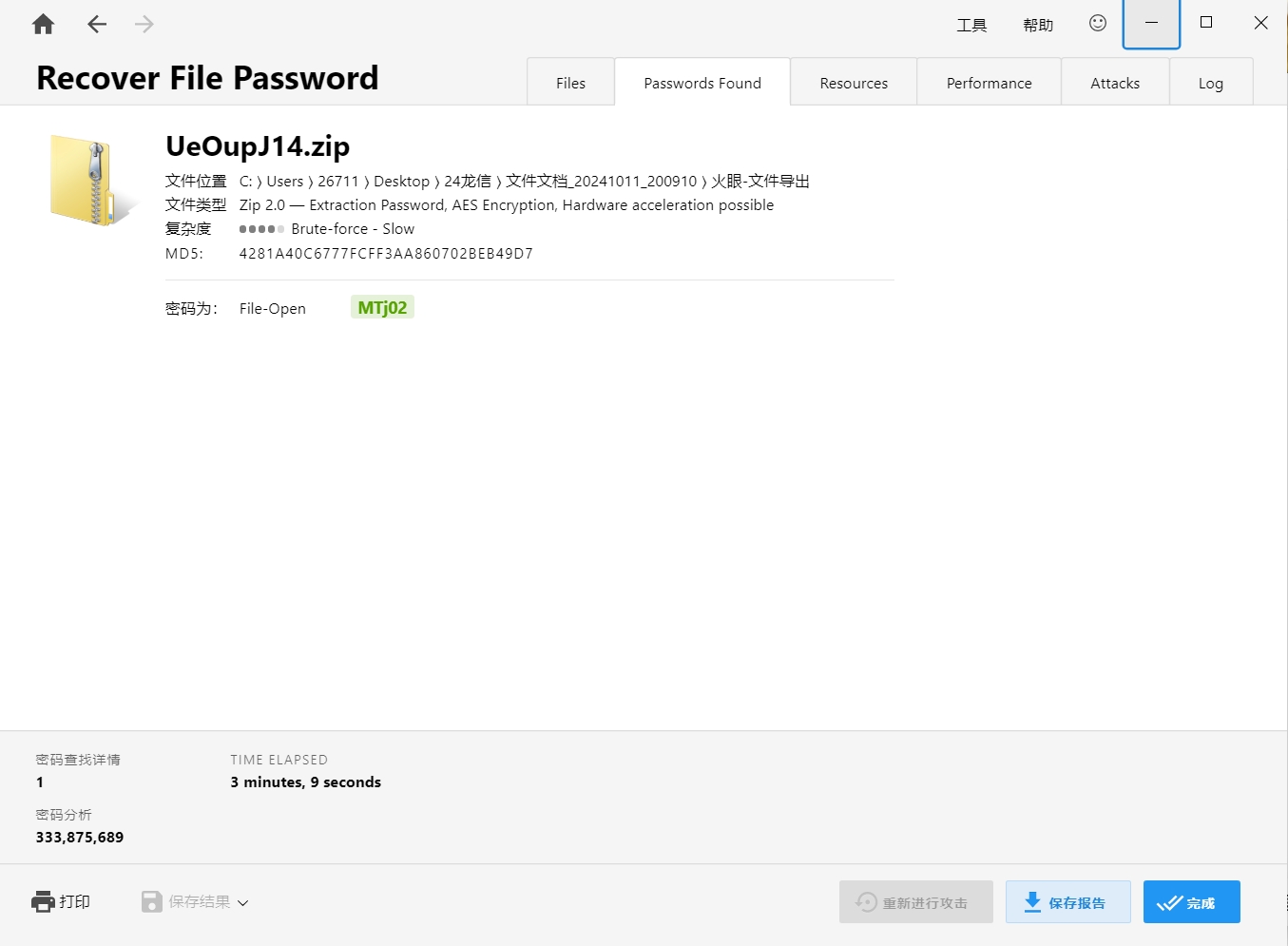

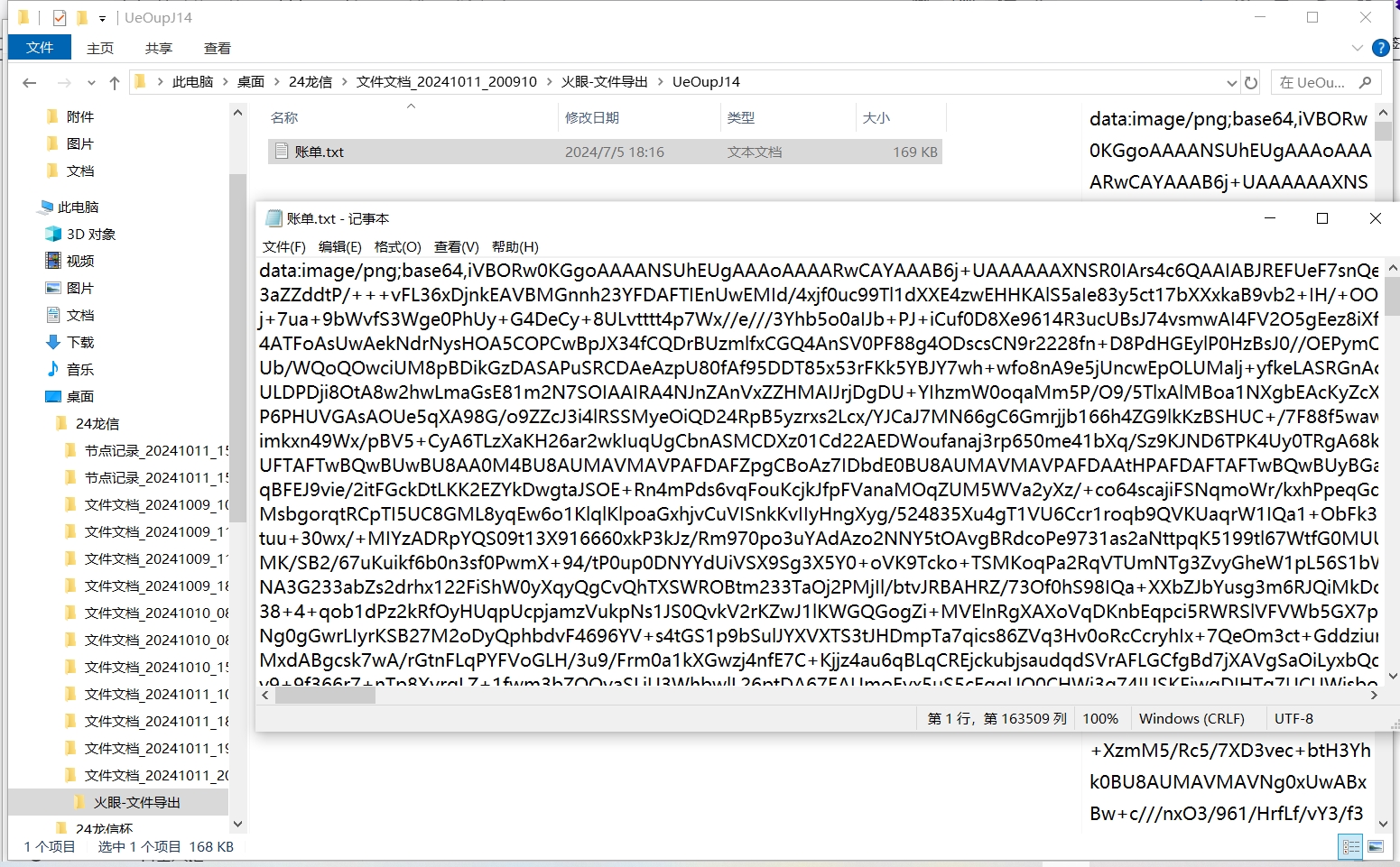

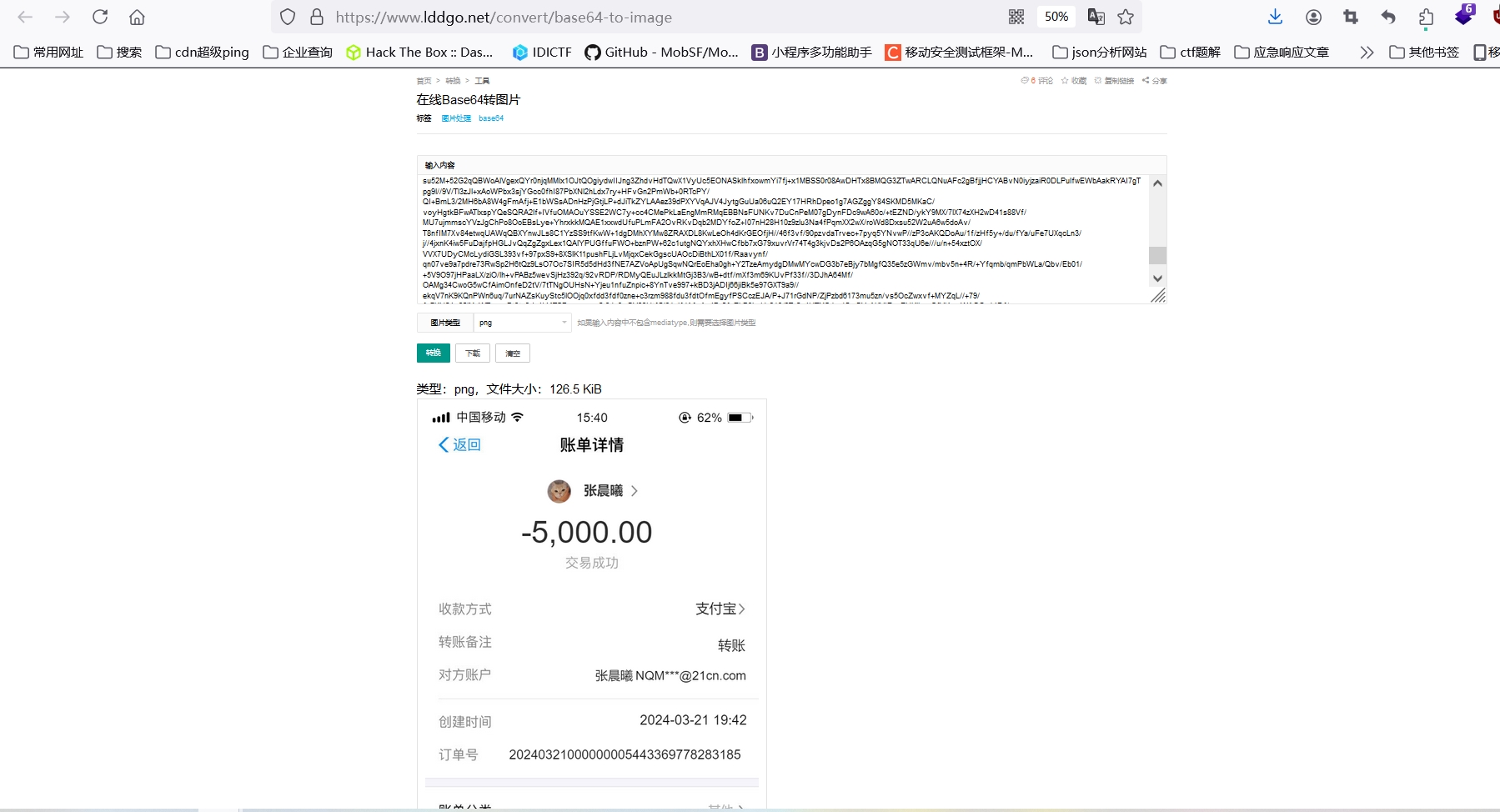

12.分析服务器检材,该网站后台上传过sha256值为“b204ad1f475c7716daab9afb5f8d61815c508f2a2b1539bc1f42fe2f212b30d1”的压缩包文件,该文件内的账单交易订单号是多少?[标准格式:123456]

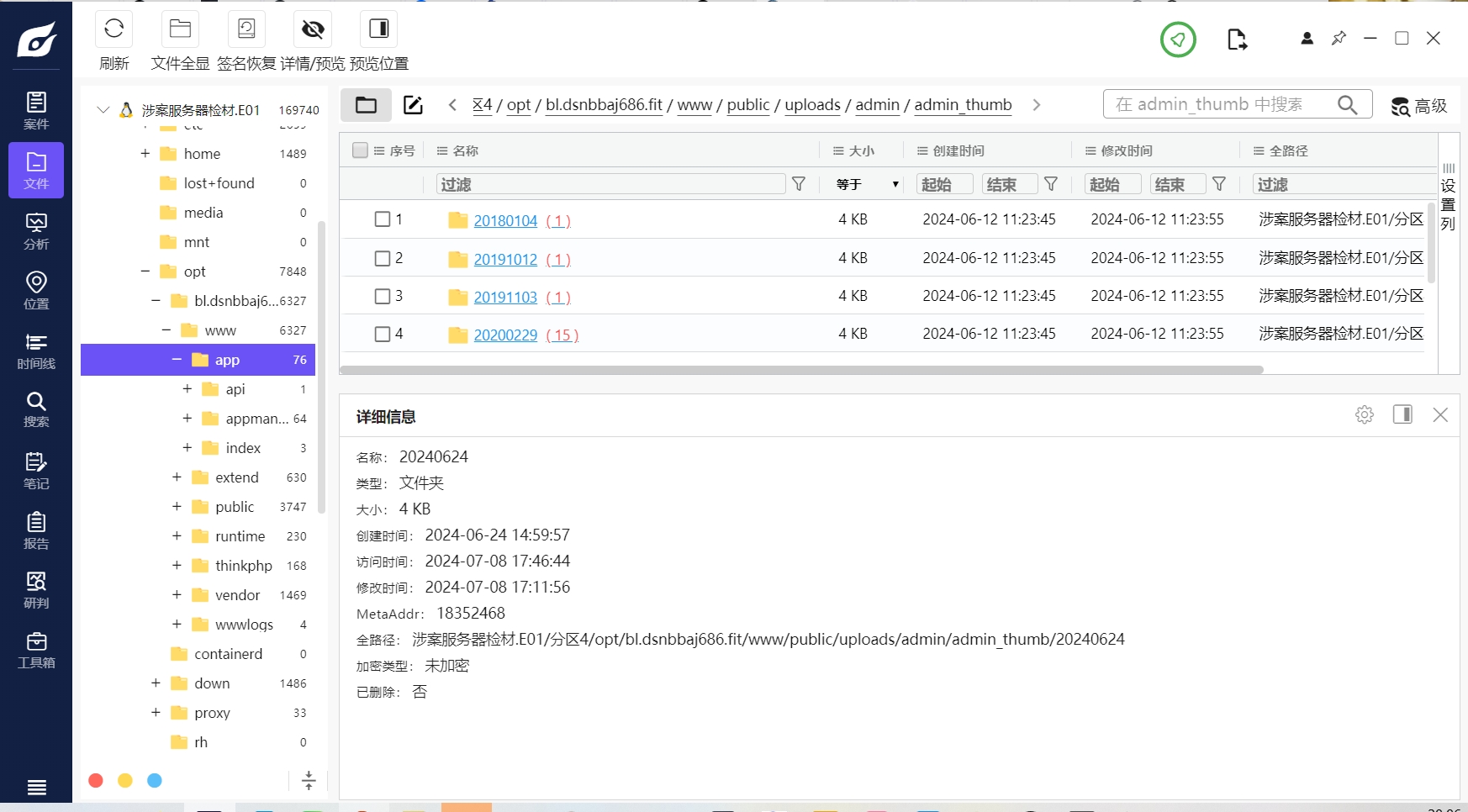

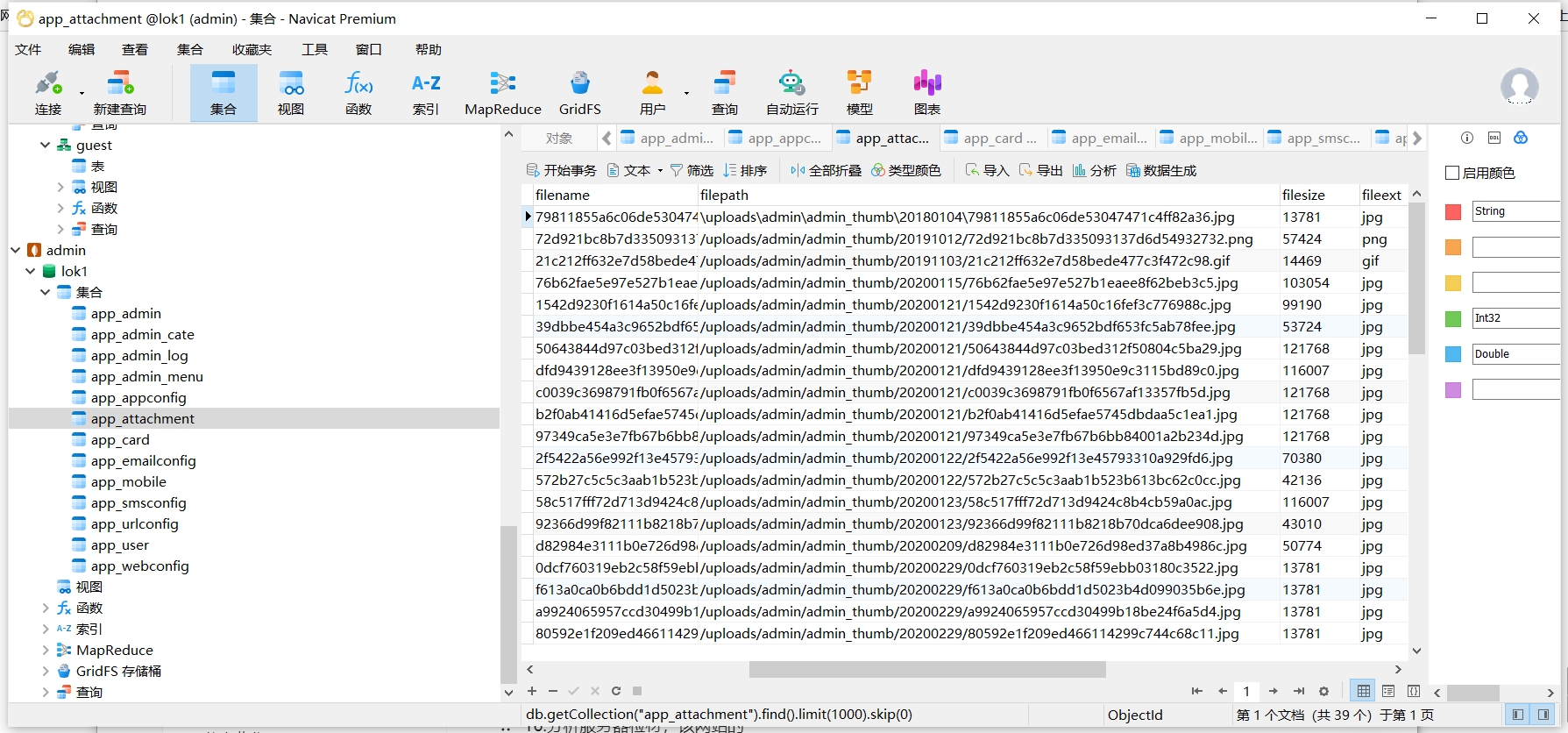

在/opt/bl.dsnbbaj686.fit/www/目录下翻找发现了下载目录

/opt/bl.dsnbbaj686.fit/www/public/uploads/admin/admin_thumb

在app_attachment表中也有保存路径

压缩包有注释

解压后存放的账单.txt里面保存是数据是被base64编码后的PNG图片

结果为

20240321000000005443369778283185

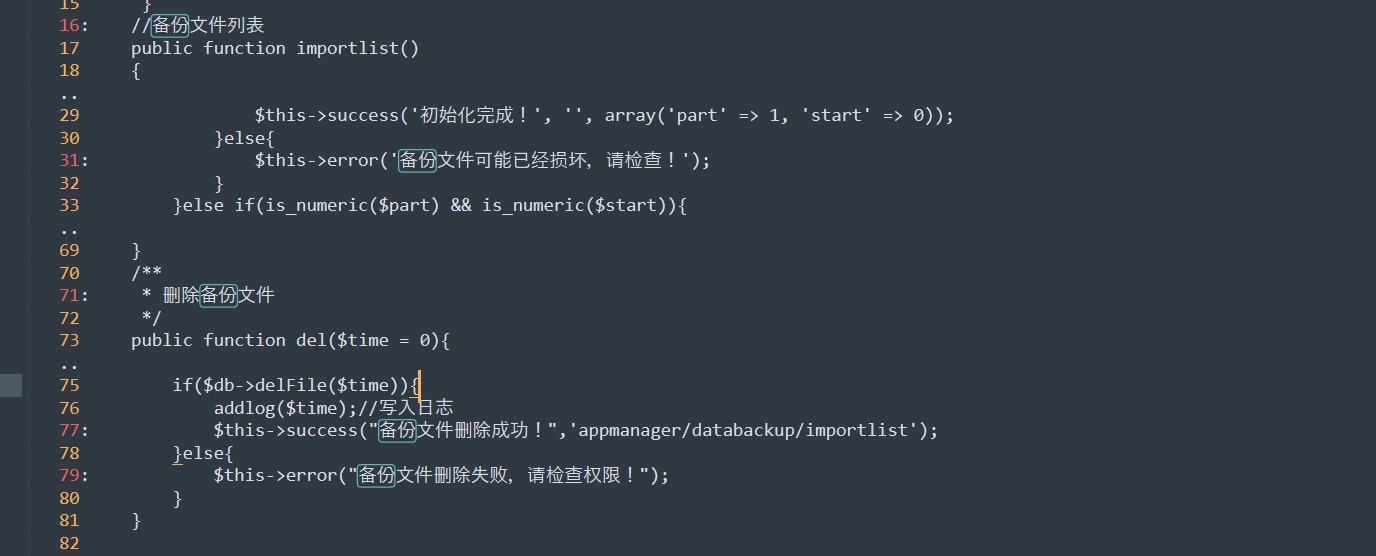

13.分析服务器检材,该网站存在网站数据库备份功能,该功能的接口地址是?[标准格式:/xxx/xxx 全小写,不加域名]

继续使用工具sublime_text 检索关键字

在/opt/bl.dsnbbaj686.fit/www/app/appmanager/controller可以发现databackup.php文件

结果为

appmanager/databackup

14.分析服务器检材,该网站存放银行卡信息数据表中,其中信息数量前十的公司对应旗下visa银行卡一共有多少金额?[标准格式:100.00]

visa银行卡号首位默认是4,需要过滤一下再统计

结果为``

15.分析服务器检材,该网站在2023年二月一共获取了多少条通信记录?[标准标准格式:100]

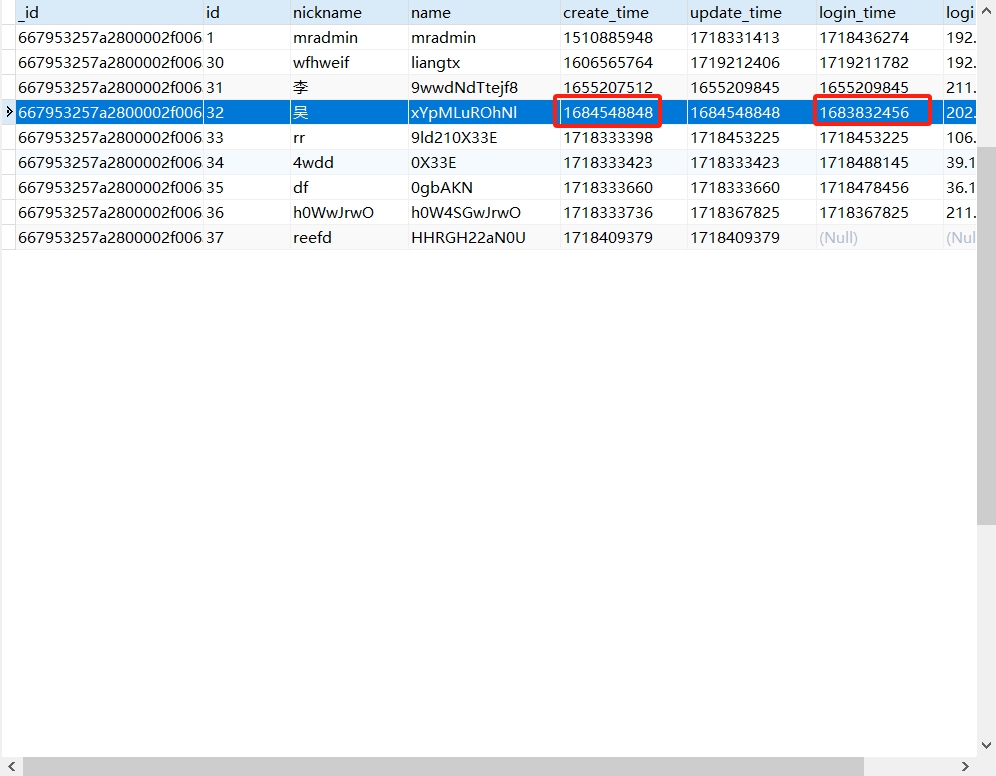

16.分析服务器检材,该网站的一条管理员信息存在数据篡改,请分析是哪个管理员信息遭到篡改,该管理员用户名是?[标准格式:ABCDE]

就这个创建时间在登录时间后面的

结果为

xYpMLuROhNl