windwos入侵排查

前言

最近学习了一下,有些地方可能还有不足,之后看看还有没有需要补充的地方。

常见攻击事件

Web入侵:网页挂马、主页篡改、webshell系统入侵、后台弱口令系统入侵:病毒木马、勒索软件、远控后门、系统命令执行、反序列化漏洞

网络攻击:DDOS攻击、DNS劫持、ARP欺骗

排查思路

1.现场情况及线索收集

了解现场情况,确认被入侵主机 ===》确认多少台主机被入侵确认入侵时间

了解现场整体网络架构,初步判断入侵范围 ===》确认是否有防火墙,物理防火墙。是否有内外网分离

2.检查系统账号安全

(1、查看服务器是否有弱口令,远程管理端口是否对公网开放

检查方法:据实际情况咨询相关服务器管理员。

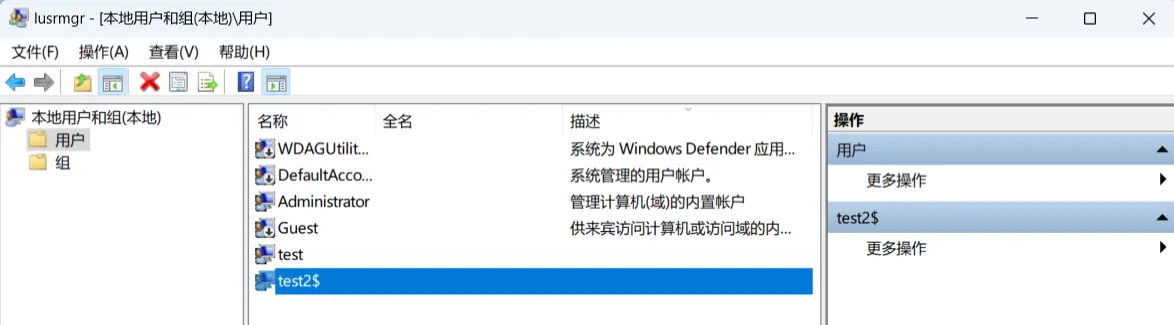

(2、查看服务器是否存在可疑账号、新增账号

检查方法:打开cmd 窗口,输入lusrmgr.msc 命令,查看是否有新增/可疑的账号,如有管理员群组 的(Administrators)里的新增账户请立即禁用或删除。

我们通过net user test$ /add 来添加账号,如果末尾添加$,说明这是一个隐藏账号,通过netuser 查看是无法发现隐藏账号的

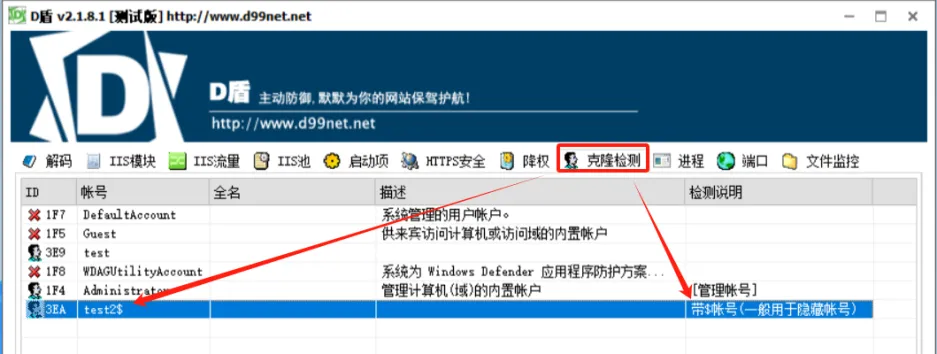

(3、查看服务器是否存在隐藏账号、克隆账号

检查方法:a、打开注册表,査看管理员对应键值

HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users\Names

b、使用D盾_web查杀工具,集成了对克隆账号检测的功能

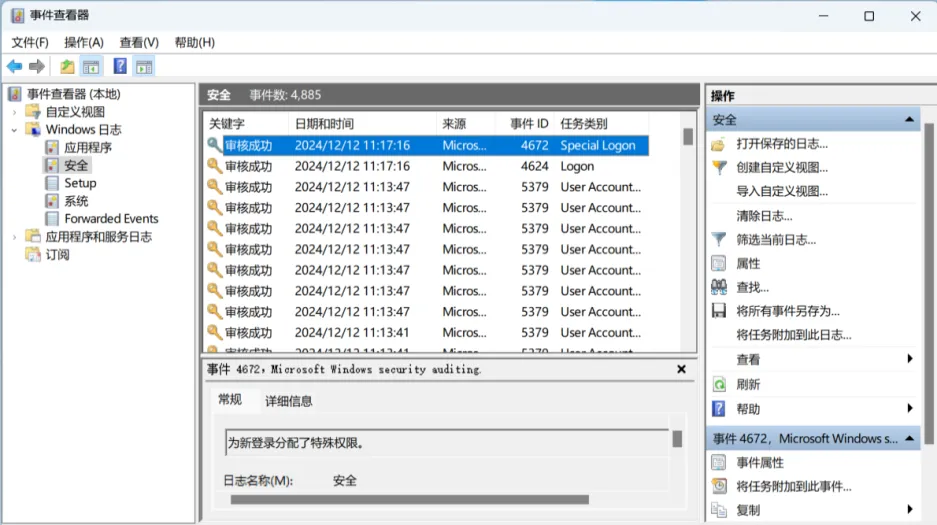

(4、结合日志,查看管理员登录时间、用户名是否存在异常

检查方法:a、WinR 打开运行,输入”eventvwr.msc”,回车运行,打开“事件查看器”。

安全事件ID及常见场景:

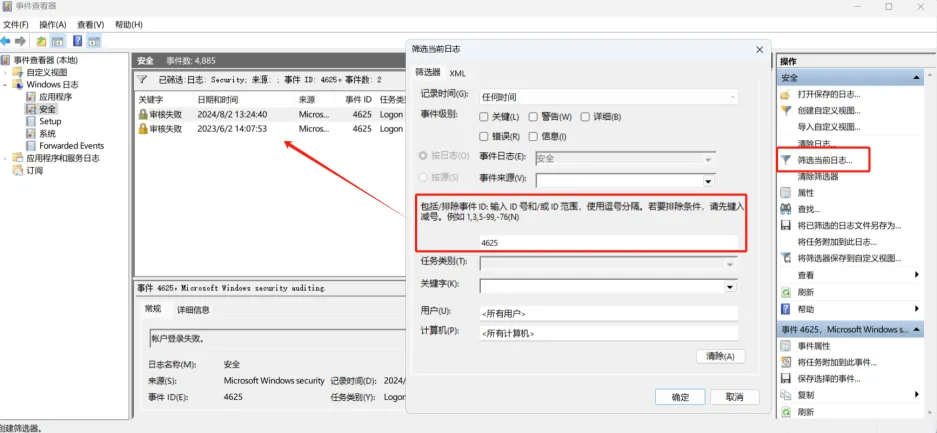

登录成功:4624登录失败:4625

注销成功:4634

分配特殊权限:4672

用户启动的注销:4647

kerberos服务票据:4769

kerberos身份验证:4768

如果入侵者使用密码爆破,那会留下相当多的登录失败信息

3.检查异常端口、进程

特征如下

进程名称与路径

- 陌生名称:进程名称难以归类为常见的用户或系统进程,或与正常的系统进程名称相似但存在细微差异,如将字母 “l” 与数字 “1” 混淆等,这类不常见或伪装的名称需引起警惕

- 非标准路径:正常的系统进程和大多数正规应用程序通常位于系统默认的安装目录或特定的程序文件夹中。若进程的路径指向临时文件夹、用户的个人文件夹深处,或其他不常见的系统目录,如 “C:\Windows\Temp\”、“C:\Users\ 用户名 \AppData\Roaming\” 下的不明文件夹,可能存在问题

进程属性

- 无图标、版本及描述信息:正规的软件通常会有相应的图标、版本号以及对自身功能的描述等信息,而可疑进程往往缺少这些关键细节,显得信息不完整

- 数字签名异常:正规的软件一般都有有效的数字签名,且签名与发布者信息相符。若进程没有数字签名,或者签名与声称的发布者不匹配、签名已损坏等,都可能意味着该进程是非法或被篡改过的

资源占用情况

- CPU 使用率过高:如挖矿病毒等恶意程序,会大量占用 CPU 资源,导致系统运行缓慢。若某个进程长时间占用较高比例的 CPU 使用率,且该进程并非用户主动运行的已知高 CPU 占用程序,如大型游戏、专业设计软件等,就需要进一步排查

- 内存占用异常:部分可疑进程会不断申请大量内存,导致系统可用内存逐渐减少,甚至出现内存泄漏的情况,使系统出现卡顿、死机等现象.

进程行为

- 频繁的网络活动:正常进程在不需要网络连接时通常不会主动进行大量网络通信。若发现某个进程频繁地与外部网络地址建立连接,尤其是连接到一些可疑的 IP 地址或域名,或者在后台偷偷上传、下载大量数据,很可能是可疑进程

- 异常的父进程与子进程关系:正常情况下,进程的启动和父子进程关系是有一定规律的。例如,系统的关键服务进程通常由特定的系统进程启动,而用户运行的应用程序则由资源管理器等常规进程启动。若发现某个进程的父进程异常,或者子进程的行为与其父进程的功能不相符,可能存在恶意行为.

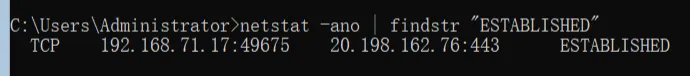

检查网络连接情况,是否有远程连接、可疑连接

检查方法1:

使用 netstat -ano 命令查看目前的网络连接,定位可疑的 ESTABLISHEDESTABLISHED:完成连接并正在进行数据通信的状态。

LISTENING:表示处于侦听状态,就是说该端口是开放的,等待连接,但还没有被连接

CLOSE WAIT:对方主动关闭连接或者网络异常导致连接中断。

TIME WAIT:我方主动调用close()断开连接,收到对方确认后状态变为TIME WAIT,

查看目前的网络连接,定位可疑的 ESTABLISHED 前期对业务进行了解和咨询后,确定这些IP是否是正常的,对异常的PID进行反查。

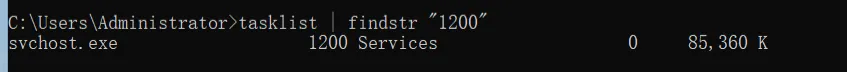

根据 netstat 命令定位出的 PID 编号,再通过 tasklist 命令进行进程定位 tasklist

findstr “PlD”

看看执行程序是否是少见的,看起来不正常的

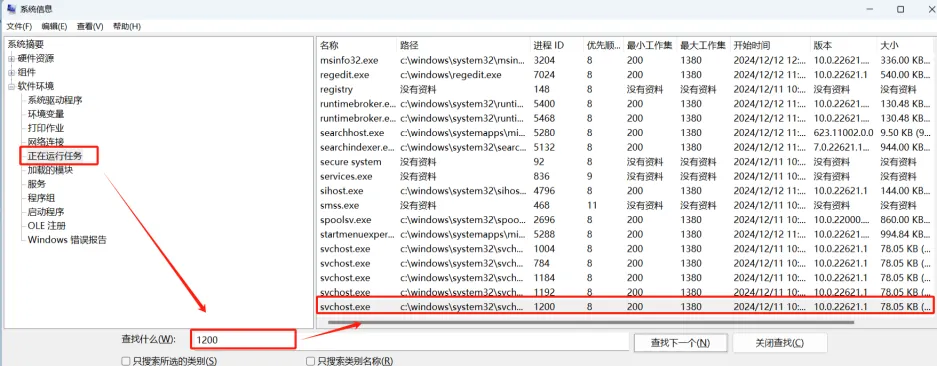

检查方法2:

开始--运行 --输入 msinfo32 命令,"软件环境 --正在运行任务"就可以依次点击查看到进程的详 细信息,比如进程路径、进程ID、文件创建日期以及启动时间等。

当发现异常的进程名称的时候在这里得知软件启动时间,和入侵时间进行比对。

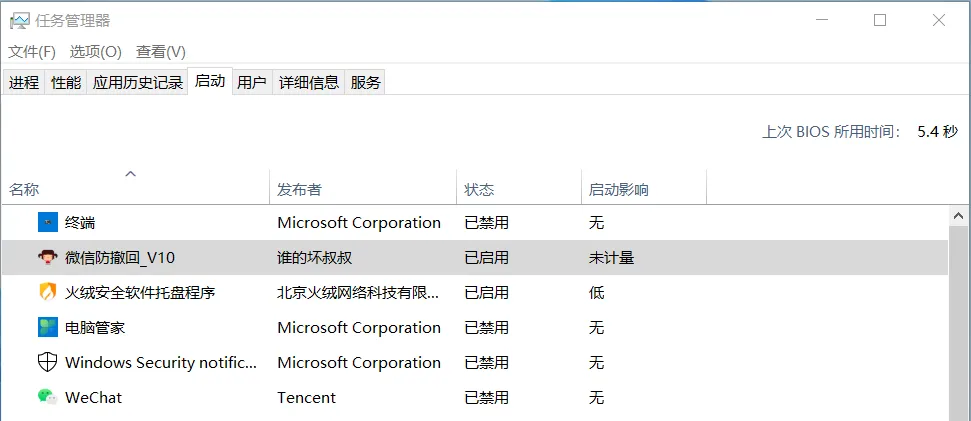

4.检查启动项、计划任务、服务

开机启动项

可以通过msconfig查看启动项,win10系统的启动项转移到任务管理器中查看了(像勒索病毒会遇到)

查看是否存在可疑项

查看缓存文件

C盘一般在C:/Windows/Temp,这些都是Windows产生的临时文件。比如:WinRAR等压缩工具对压缩包进行解压的时候会先解压在临时文件夹中,然后从这个临时文件夹中移动到目标文件夹。

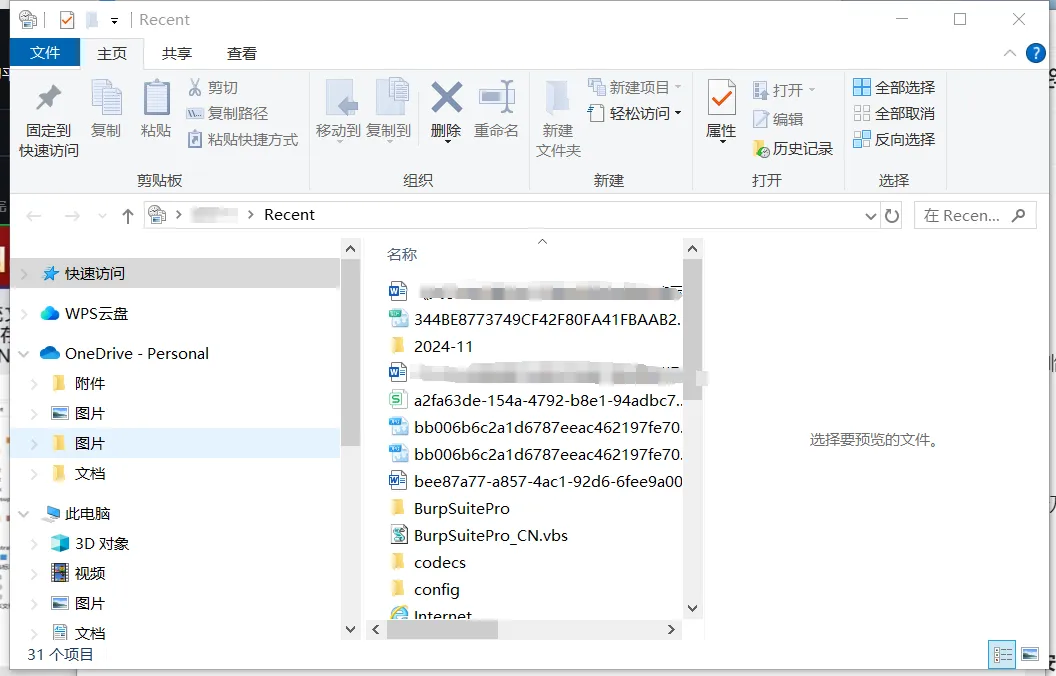

Recent系统文件夹

Recent里面存放着最近使用的文档快捷方式,可以看到近期修改的文件以及修改日期打开方式:WINR->%UserProfile%\Recent

根据文件的访问时间顺序和文件类型,可以大致勾勒出攻击者在系统中的活动路径和操作流程,攻击类型。

5.Windows日志分析

window日志分为系统日志,应用程序日志和安全日志。在应急溯源中,重点关注安全日志

日志默认保存位置系统日志:C:\Windows\System32\winevt\Logs\System.evtx

应用程序日志:C:\Windows\System32\winevt\Logs\Application.evtx

安全日志:C:\Windows\System32\winevt\Logs\Security.evtx

Windows事件日志主要有以下五种事件类型:

信息(Information)

定义:记录系统或应用程序正常运行时的一些基本状态和操作信息,这些信息通常用于提供系统运行的详细情况,帮助用户和管理员了解系统的日常活动。示例:系统启动和关闭的记录、服务的启动和停止、应用程序的正常运行状态更新等。如“Windows 已成功启动”“服务‘Windows Update’已启动”等。

警告(Warning)

定义:表示系统或应用程序出现了一些可能会影响正常运行的情况,但目前尚未导致严重问题,通常是一种需要引起注意的提示性信息。示例:磁盘空间不足、系统资源使用接近阈值、网络连接出现短暂中断等。如“可用磁盘空间低于10%”“CPU使用率持续超过80%达5分钟”等。

错误(Error)

定义:表明系统或应用程序在运行过程中发生了错误,导致某个操作或功能未能正常完成,可能会对系统的正常运行产生一定的影响。示例:应用程序崩溃、驱动程序故障、系统服务无法启动、硬件设备出现问题等。如“应用程序‘XXX.exe’已停止工作”“无法加载设备驱动程序‘XXX.sys’”等。

成功审核(Success Audit)

定义:主要用于记录用户或系统成功完成的一些需要审核的操作,这些操作通常与系统的安全性和权限管理相关,有助于管理员了解系统的安全状态和用户的操作行为。示例:用户成功登录系统、成功访问某个敏感资源、成功执行某个特权操作等。如“用户‘Administrator’成功登录到本地系统”“用户‘XXX’成功访问了‘C:\Windows\System32\config’文件夹”等。

失败审核(Failure Audit)

定义:记录用户或系统尝试执行某个操作但未成功的情况,通常与权限不足、认证失败、资源访问被拒绝等安全相关问题有关,可帮助管理员发现潜在的安全威胁和非法操作。示例:用户登录失败、访问资源被拒绝、权限不足导致操作失败等。如“用户‘XXX’登录失败,原因是用户名或密码错误”“用户‘XXX’试图访问‘C:\Windows\System32\config’文件夹,但被拒绝访问”等。

window安全日志分析的常用手法

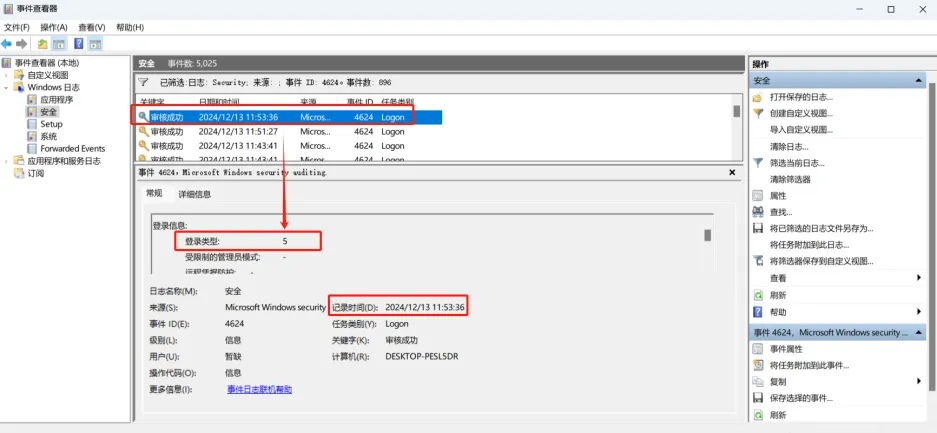

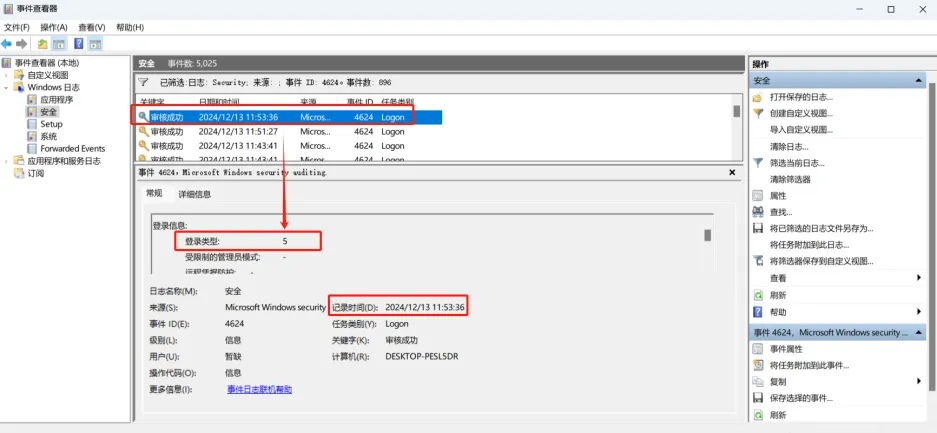

一般是在事件查看其中,对日志时间ID进行筛选。比如在勒索病毒的应急响应中,我们通过事件ID-4624对登录成功的日志进行筛选,因为勒索病毒一般是通过RDP爆破的方式进行传播的,所以我们重点关注登录类型为10(远程交互)的登陆成功的日志,重点关注登录成功的时间与勒索病毒加密文件的时间是否对应,如下图

小工具推荐

PCHunter64 PCHunter是一款知名的Windows系统底层工具,系统信息检测工具、手工杀毒工具、系统安全辅助工具。这款ARK工具有内核级驱动检测、内核对象劫持、Hook 、MBR Rootkit、文件管理、进程管理、启动项管理、注册表管理、服务管理、驱动模块、网络管理、系统内核查看、应用层钩子、系统修复等功能。WindowsLog_Check

链接:https://github.com/Fheidt12/Windows_Log

思维导图